Apple a récemment corrigé une vulnérabilité de sécurité dans le système d’exploitation macOS qui pourrait être potentiellement exploitée par un acteur malveillant pour contourner « de manière triviale et fiable » une « myriade de mécanismes de sécurité macOS fondamentaux » et exécuter du code arbitraire.

Chercheur en sécurité Patrick Wardle détaillé la découverte dans une série de tweets jeudi. Suivi comme CVE-2021-30853 (score CVSS : 5,5), le problème concerne un scénario dans lequel une application macOS malveillante peut contourner Portier contrôles, qui garantissent que seules les applications de confiance peuvent être exécutées et qu’elles ont réussi un processus automatisé appelé « notarisation de l’application. »

Le fabricant de l’iPhone, créditant Gordon Long de Box d’avoir signalé la faille, a déclaré qu’il a abordé la faiblesse avec des contrôles améliorés dans le cadre des mises à jour de macOS 11.6 officiellement publiées le 20 septembre 2021.

« De tels bogues ont souvent un impact particulier sur les utilisateurs de macOS quotidiens, car ils permettent aux auteurs de logiciels publicitaires et de logiciels malveillants de contourner les mécanismes de sécurité de macOS, … des mécanismes qui, autrement, contrecarraient les tentatives d’infection », Wardle. mentionné dans une description technique de la faille.

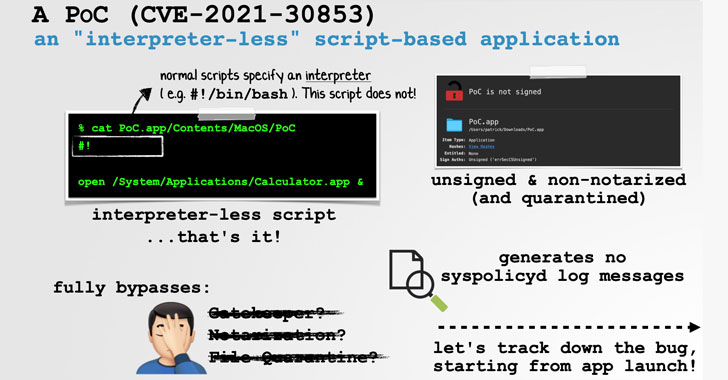

Plus précisément, le bogue contourne non seulement Gatekeeper, mais aussi Quarantaine de fichiers et les exigences de notarisation de macOS, permettant effectivement à un fichier PDF apparemment anodin de compromettre l’ensemble du système simplement en l’ouvrant. Selon Wardle, le problème réside dans le fait qu’une application basée sur un script non signé et non notarié peut ne pas spécifier explicitement un interprète, ce qui entraîne un contournement complet.

Il est à noter qu’un case La directive interprète — par exemple #!/bin/sh ou #!/bin/bash — est généralement utilisée pour analyser et interpréter un programme shell. Mais dans cette attaque à la limite, un adversaire peut créer une application de telle sorte que la ligne shebang soit incorporée sans fournir d’interpréteur (c’est-à-dire #!)

C’est parce que « macOS va (ré)essayer d’exécuter l’échec [‘interpreter-less’ script-based app] via le shell (‘/bin/sh’) » après le manque de succès initial, a expliqué Wardle.

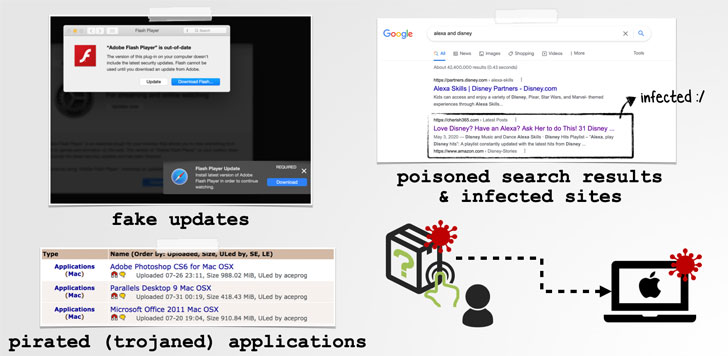

En d’autres termes, les acteurs malveillants peuvent exploiter cette faille en incitant leurs cibles à ouvrir une application malveillante qui peut être camouflée sous la forme de mises à jour d’Adobe Flash Player ou de versions trojanisées d’applications légitimes telles que Microsoft Office, qui, à leur tour, peuvent être fournies via une méthode appelée empoisonnement de la recherche où les attaquants augmentent artificiellement le classement des moteurs de recherche des sites Web hébergeant leurs logiciels malveillants pour attirer les victimes potentielles.

Ce n’est pas la première fois que des failles sont découvertes dans le processus Gatekeeper. Plus tôt en avril, Apple a décidé de corriger rapidement une faille zero-day alors activement exploitée (CVE-2021-30657) qui pourrait contourner toutes les protections de sécurité, permettant ainsi l’exécution de logiciels non approuvés sur des Mac.

Puis, en octobre, Microsoft a divulgué une vulnérabilité appelée « Shrootless » (CVE-2021-30892), qui pourrait être exploitée pour effectuer des opérations arbitraires, élever les privilèges de root et installer des rootkits sur des appareils compromis. Pomme mentionné il a résolu le problème avec des restrictions supplémentaires dans le cadre des mises à jour de sécurité poussées le 26 octobre 2021.