Alors que l’enquête sur l’attaque de la chaîne d’approvisionnement de SolarWinds se poursuit, de nouvelles preuves médico-légales numériques ont mis en évidence qu’un autre acteur de la menace avait peut-être abusé du logiciel Orion du fournisseur d’infrastructure informatique pour abandonner une porte dérobée persistante similaire sur les systèmes cibles.

« L’enquête sur l’ensemble du compromis SolarWinds a conduit à la découverte d’un malware supplémentaire qui affecte également le produit SolarWinds Orion, mais qui a été déterminé comme probablement sans rapport avec ce compromis et utilisé par un autre acteur de la menace », équipe de recherche Microsoft 365 m’a dit vendredi dans un article détaillant le malware Sunburst.

Ce qui différencie le malware nouvellement révélé, surnommé «Supernova», c’est que, contrairement à la DLL Sunburst, Supernova (« app_web_logoimagehandler.ashx.b6031896.dll ») n’est pas signé avec un certificat numérique SolarWinds légitime, ce qui indique que le compromis n’est peut-être pas lié à l’attaque de la chaîne d’approvisionnement précédemment divulguée.

Dans un rédaction autonome, des chercheurs de Palo Alto Networks ont déclaré que le malware Supernova est compilé et exécuté en mémoire, permettant à l’attaquant de contourner les systèmes de détection et de réponse des points finaux (EDR) et de « déployer des programmes .NET complets – et probablement sophistiqués – en reconnaissance, mouvement latéral et d’autres phases d’attaque. «

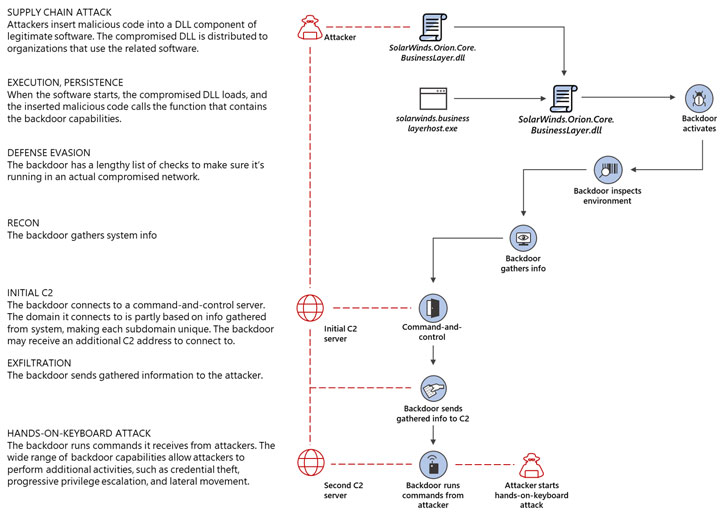

Fonctionnement de la porte dérobée Sunburst

La découverte est une autre indication qu’en plus d’être un vecteur d’infection lucratif pour les acteurs de la menace, l’attaque de la chaîne d’approvisionnement de SolarWinds – qui jette un large réseau de 18000 entreprises et agences gouvernementales – avait été exécutée avec une portée beaucoup plus large et une sophistication extraordinaire.

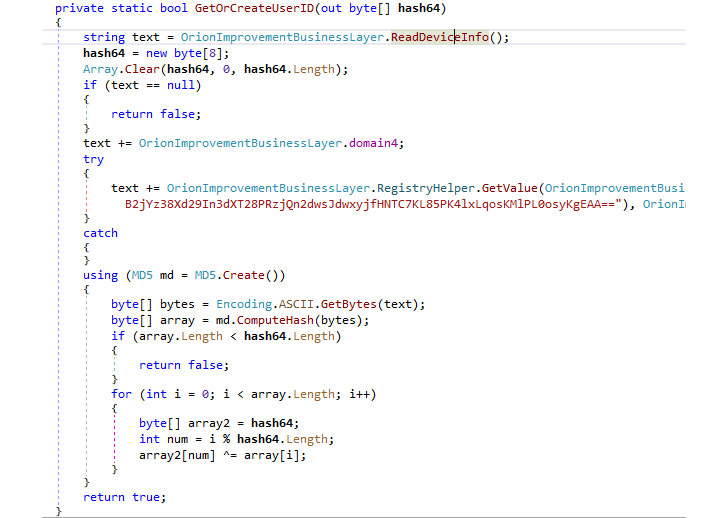

Les adversaires ont utilisé ce qu’on appelle une attaque de la chaîne d’approvisionnement, exploitant les mises à jour du logiciel de gestion de réseau SolarWinds Orion que l’entreprise a distribuées entre mars et juin de cette année pour implanter du code malveillant dans un fichier DLL (alias Sunburst ou Solorigate) sur les serveurs des cibles capables de recueillir discrètement des informations critiques, exécuter des commandes à distance et exfiltrer les résultats vers un serveur contrôlé par un attaquant.

L’analyse du mode opératoire de Solorigate a également révélé que la campagne avait choisi de voler des données uniquement à quelques milliers de victimes, choisissant d’intensifier leurs attaques en fonction des informations recueillies lors d’une première reconnaissance de l’environnement cible pour les comptes et les actifs de grande valeur. .

L’escalade implique le serveur de commande et de contrôle (C2) prédéfini – un domaine désormais englouti appelé « avsvmcloud[.]com « – réponse au système infecté avec un deuxième serveur C2 qui permet à la porte dérobée Sunburst d’exécuter des commandes spécifiques pour l’exploration de l’élévation des privilèges, le vol d’informations d’identification et les mouvements latéraux.

Le fait que le fichier DLL compromis soit signé numériquement implique un compromis dans le développement de logiciels de l’entreprise ou dans le pipeline de distribution, des preuves suggérant que les attaquants ont mené une campagne à sec dès octobre 2019.

Les fichiers d’octobre n’avaient pas de porte dérobée intégrée comme les mises à jour logicielles ultérieures téléchargées par les clients de SolarWinds Orion au printemps 2020 – ils ont plutôt été principalement utilisés pour tester si les modifications apparaissaient dans les mises à jour nouvellement publiées comme prévu.

La Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis, dans une alerte la semaine dernière, a déclaré avoir trouvé des preuves de vecteurs d’infection initiaux utilisant des failles autres que le logiciel SolarWinds.

Cisco, VMware et Deloitte confirment les installations Orion malveillantes

Entreprises de cybersécurité Kaspersky et Symantec ont déclaré avoir identifié chacun 100 clients ayant téléchargé le package trojanized contenant la porte dérobée Sunburst, ces derniers trouvant des traces d’une charge utile de deuxième étape appelée Teardrop dans un petit nombre d’organisations.

Le nombre spécifique de victimes infectées reste inconnu pour le moment, mais il n’a cessé d’augmenter depuis que la société de cybersécurité FireEye a révélé qu’elle avait été violée via le logiciel SolarWinds au début du mois. Un certain nombre d’agences gouvernementales américaines et entreprises privées, y compris Microsoft, Cisco, Equifax, General Electric, Intel, NVIDIA, Deloitte et VMware, ont signalé avoir trouvé le malware sur ses serveurs.

«Suite à l’annonce de l’attaque SolarWinds, Cisco Security a immédiatement lancé nos processus de réponse aux incidents établis», a déclaré Cisco dans un communiqué à The Hacker News par courrier électronique.

«Nous avons isolé et supprimé les installations Orion d’un petit nombre d’environnements de laboratoire et de points de terminaison des employés. À l’heure actuelle, il n’y a aucun impact connu sur les produits, services Cisco ou sur les données des clients. Nous continuons d’étudier tous les aspects de cette situation en évolution. avec la plus haute priorité. «

FireEye a été le premier à exposer la vaste campagne d’espionnage le 8 décembre après avoir découvert que l’acteur menaçant avait volé son arsenal d’outils de test de pénétration Red Team, ce qui en fait jusqu’à présent le seul cas où les attaquants ont intensifié l’accès jusqu’à présent. Aucun gouvernement étranger n’a annoncé de compromis sur ses propres systèmes.

Bien que les médias aient cité le travail d’APT29, la Russie a nié toute implication dans la campagne de piratage. Les sociétés de cybersécurité et les chercheurs de FireEye, Microsoft et Volexity n’ont pas non plus attribué ces attaques à l’acteur de la menace.