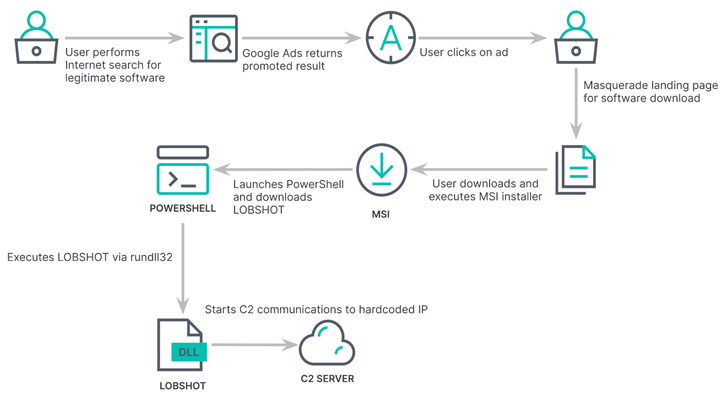

Dans un autre exemple de la façon dont les acteurs de la menace abusent de Google Ads pour diffuser des logiciels malveillants, un acteur de la menace a été observé en train d’exploiter la technique pour fournir un nouveau cheval de Troie financier basé sur Windows et un voleur d’informations appelé LOBSHOT.

« LOBSHOT continue de collecter des victimes tout en restant sous le radar », a déclaré Daniel Stepanic, chercheur chez Elastic Security Labs, dans une analyse. publié la semaine dernière.

« L’une des principales capacités de LOBSHOT concerne son composant hVNC (Hidden Virtual Network Computing). Ces types de modules permettent un accès direct et non observé à la machine. »

La société américano-néerlandaise a attribué la souche de logiciels malveillants à un acteur menaçant connu sous le nom de TA505 sur la base d’une infrastructure historiquement connectée au groupe. TA505 est un syndicat du crime électronique à motivation financière qui chevauche des groupes d’activités suivis sous les noms Evil Corp, FIN11 et Indrik Spider.

Le dernier développement est significatif car c’est un signe que TA505, qui est associé au cheval de Troie bancaire Dridex, étend à nouveau son arsenal de logiciels malveillants pour perpétrer le vol de données et la fraude financière.

LOBSHOT, dont les premiers échantillons remontent à juillet 2022, est distribué au moyen d’annonces Google malveillantes pour des outils légitimes comme AnyDesk qui sont hébergés sur un réseau de pages de destination similaires gérées par les opérateurs.

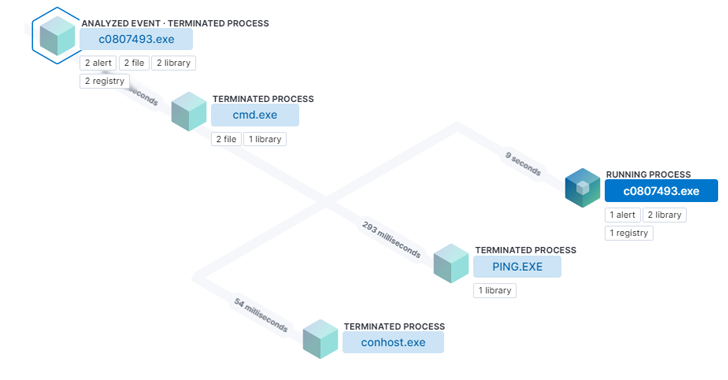

Le logiciel malveillant intègre une résolution d’importation dynamique (c’est-à-dire la résolution des noms des API Windows nécessaires au moment de l’exécution), des contrôles anti-émulation et l’obscurcissement des chaînes pour échapper à la détection par les logiciels de sécurité.

Une fois installé, il modifie le registre Windows pour configurer la persistance et siphonne les données de plus de 50 extensions de portefeuille de crypto-monnaie présentes dans des navigateurs Web tels que Google Chrome, Microsoft Edge et Mozilla Firefox.

Les autres fonctionnalités notables de LOBSHOT tournent autour de sa capacité à accéder à distance à l’hôte compromis via un hVNC module et effectuer furtivement des actions dessus sans attirer l’attention de la victime.

« Les groupes de menaces continuent de tirer parti des techniques de publicité malveillante pour masquer des logiciels légitimes avec des portes dérobées comme LOBSHOT », a déclaré Stepanic.

« Ces types de logiciels malveillants semblent petits, mais finissent par contenir des fonctionnalités importantes qui aident les acteurs de la menace à se déplacer rapidement pendant les étapes d’accès initiales avec des capacités de contrôle à distance entièrement interactives. »

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Les résultats soulignent également comment un nombre croissant d’adversaires adoptent la publicité malveillante et l’empoisonnement de l’optimisation des moteurs de recherche (SEO) comme technique pour rediriger les utilisateurs vers de faux sites Web et télécharger des installateurs trojanisés de logiciels populaires.

Selon les données de eSentiles acteurs de la menace derrière GootLoader ont été liés à une série d’attaques ciblant des cabinets d’avocats et des services juridiques d’entreprises aux États-Unis, au Canada, au Royaume-Uni et en Australie.

GootLoader, actif depuis 2018 et qui fonctionne comme une opération initiale d’accès en tant que service pour les attaques de ransomwares, utilise l’empoisonnement SEO pour attirer les victimes à la recherche d’accords et de contrats vers des blogs WordPress infectés qui pointent vers des liens contenant le malware.

Outre la mise en œuvre du géorepérage pour cibler les victimes dans certaines régions, la chaîne d’attaque est conçue de telle sorte que le logiciel malveillant ne puisse être téléchargé qu’une fois par jour à partir des sites piratés afin d’échapper à la découverte par les intervenants en cas d’incident.

L’utilisation par GootLoader de la méthode de l’adresse IP pour filtrer les victimes déjà piratées, a découvert eSentire, pourrait être utilisée contre elle pour bloquer de manière préventive les adresses IP des utilisateurs finaux et empêcher les organisations d’infections potentielles.