Google a corrigé un bogue dans son outil de rétroaction intégré à ses services qui pourrait être exploité par un attaquant pour potentiellement voler des captures d’écran de documents Google Docs sensibles simplement en les intégrant dans un site Web malveillant.

La faille a été découverte le 9 juillet par un chercheur en sécurité Sreeram KL, pour lequel il a reçu 3133,70 $ dans le cadre du programme Vulnerability Reward de Google.

De nombreux produits Google, y compris Google Docs, sont accompagnés d’un « Envoyez des commentaires« ou » Aide à l’amélioration de la documentation « qui permet aux utilisateurs d’envoyer des commentaires avec une option pour inclure une capture d’écran – quelque chose qui est automatiquement chargé pour mettre en évidence des problèmes spécifiques.

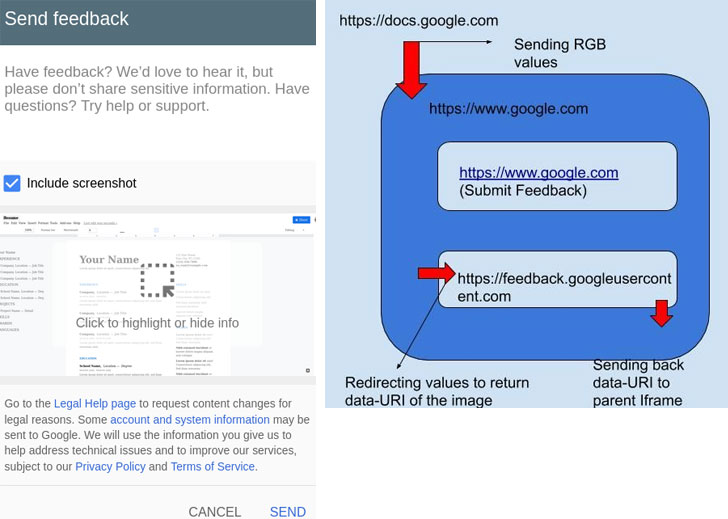

Mais au lieu d’avoir à dupliquer la même fonctionnalité dans ses services, la fonction de commentaires est déployée sur le site Web principal de Google (« www.google.com ») et intégrée à d’autres domaines via un élément iframe qui charge le contenu de la fenêtre contextuelle à partir de « commentaires .googleusercontent.com. «

Cela signifie également que chaque fois qu’une capture d’écran de la fenêtre Google Docs est incluse, le rendu de l’image nécessite la transmission des valeurs RVB de chaque pixel vers le domaine parent (www.google.com), qui redirige ensuite ces valeurs RVB vers le domaine des commentaires, qui construit finalement l’image et la renvoie au format encodé en Base64.

Sreeram, cependant, a identifié un bogue dans la manière dont ces messages ont été transmises à « feedback.googleusercontent.com », permettant ainsi à un attaquant de modifier la trame vers un site Web externe arbitraire et, à son tour, de voler et de détourner des captures d’écran Google Docs qui étaient censées être téléchargées sur les serveurs de Google.

Notamment, le défaut provient d’un manque de Options de cadre en X header dans le domaine Google Docs, qui a permis de changer l’origine cible du message et d’exploiter la communication cross-origin entre la page et le cadre qu’elle contient.

Alors que l’attaque nécessite une certaine forme d’interaction de l’utilisateur – c’est-à-dire en cliquant sur le bouton « Envoyer des commentaires » – un exploit pourrait facilement exploiter cette faiblesse pour capturer l’URL de la capture d’écran téléchargée et l’exfiltrer vers un site malveillant.

Cela peut être réalisé en intégrant un fichier Google Docs dans un iFrame sur un site Web non autorisé et en détournant le cadre contextuel des commentaires pour rediriger le contenu vers un domaine choisi par l’attaquant.

Le fait de ne pas fournir une origine cible lors d’une communication entre origines soulève des problèmes de sécurité dans la mesure où il divulgue les données envoyées à n’importe quel site Web.

« Spécifiez toujours une origine cible exacte, et non *, lorsque vous utilisez postMessage pour envoyer des données à d’autres fenêtres, » Mozilla Documentation États. « Un site malveillant peut modifier l’emplacement de la fenêtre à votre insu, et donc intercepter les données envoyées à l’aide de postMessage. »