Si vous n’avez pas récemment mis à jour votre navigateur Web Chrome, Opera ou Edge vers la dernière version disponible, ce serait une excellente idée de le faire le plus rapidement possible.

Des chercheurs en cybersécurité ont dévoilé lundi des détails sur défaut zero-day dans les navigateurs Web basés sur Chromium pour Windows, Mac et Android qui auraient pu permettre aux attaquants de contourner complètement les règles de la politique de sécurité du contenu (CSP) depuis Chrome 73.

Suivi comme CVE-2020-6519 (noté 6,5 sur l’échelle CVSS), le problème provient d’un contournement du CSP qui entraîne l’exécution arbitraire de code malveillant sur les sites Web cibles.

Selon PerimeterX, certains des sites Web les plus populaires, notamment Facebook, Wells Fargo, Zoom, Gmail, WhatsApp, Investopedia, ESPN, Roblox, Indeed, TikTok, Instagram, Blogger et Quora, étaient susceptibles de contourner le CSP.

Fait intéressant, il semble que le même défaut était également Souligné par Tencent Security Xuanwu Lab il y a plus d’un an, juste un mois après la sortie de Chrome 73 en mars 2019, mais n’a jamais été abordé avant PerimeterX signalé le problème plus tôt en mars.

Après que les résultats ont été divulgués à Google, l’équipe Chrome a publié un correctif pour la vulnérabilité dans Mise à jour de Chrome 84 (version 84.0.4147.89) qui a commencé à se déployer le 14 juillet le mois dernier.

Le CSP est une couche de sécurité supplémentaire qui permet de détecter et d’atténuer certains types d’attaques, y compris les attaques par script intersite (XSS) et par injection de données. Avec les règles CSP, un site Web peut obliger le navigateur de la victime à effectuer certaines vérifications côté client dans le but de bloquer des scripts spécifiques conçus pour exploiter la confiance du navigateur dans le contenu reçu du serveur.

Étant donné que le CSP est la principale méthode utilisée par les propriétaires de sites Web pour appliquer les politiques de sécurité des données et empêcher l’exécution de scripts malveillants, un contournement de CSP peut effectivement mettre en danger les données des utilisateurs.

Ceci est réalisé en spécifiant les domaines que le navigateur doit considérer comme des sources valides de scripts exécutables, de sorte qu’un navigateur compatible CSP n’exécute que les scripts chargés dans les fichiers source reçus de ces domaines autorisés, ignorant tous les autres.

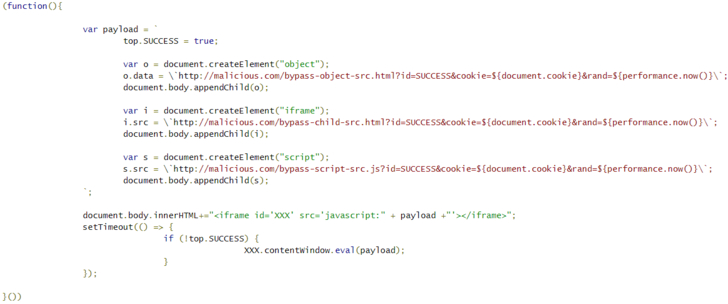

La faille découverte par Tencent et PerimeterX contourne le CSP configuré pour un site Web en passant simplement un code JavaScript malveillant dans la propriété « src » d’un Élément iframe HTML.

Il convient de noter que des sites Web tels que Twitter, Github, LinkedIn, Google Play Store, la page de connexion de Yahoo, PayPal et Yandex n’ont pas été jugés vulnérables car les politiques CSP ont été mises en œuvre à l’aide d’un nonce ou hachage pour permettre l’exécution de scripts en ligne.

«Le fait d’avoir une vulnérabilité dans le mécanisme d’application du CSP de Chrome ne signifie pas directement que les sites sont violés, car les attaquants doivent également réussir à obtenir le script malveillant appelé depuis le site (c’est pourquoi la vulnérabilité a été classée comme étant de gravité moyenne)», a déclaré PerimeterX. A noté Gal Weizman.

Bien que les implications de la vulnérabilité restent inconnues, les utilisateurs doivent mettre à jour leur navigateur avec la dernière version pour se protéger contre une telle exécution de code. Les propriétaires de sites Web, pour leur part, sont invités à utiliser les capacités de nonce et de hachage de CSP pour plus de sécurité.