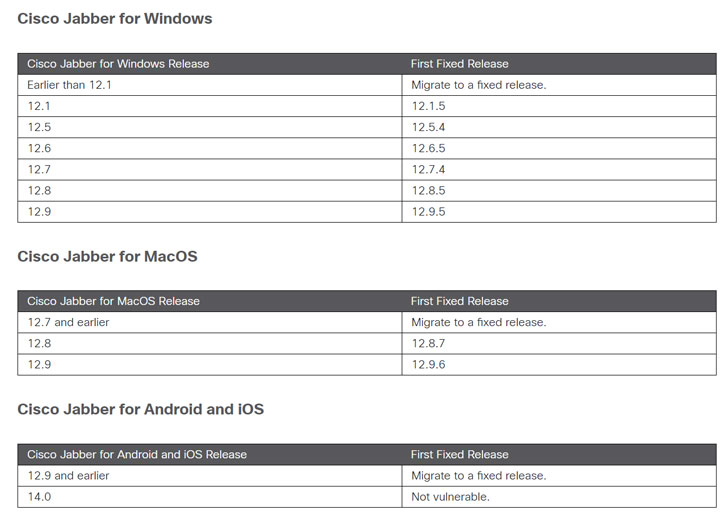

Cisco a publié mercredi des mises à jour logicielles pour remédier à plusieurs vulnérabilités affectant ses clients de messagerie Jabber sous Windows, macOS, Android et iOS.

Une exploitation réussie des failles pourrait permettre à un « attaquant d’exécuter des programmes arbitraires sur le système d’exploitation sous-jacent avec des privilèges élevés, d’accéder à des informations sensibles, d’intercepter le trafic réseau protégé ou de provoquer une condition de déni de service (DoS) » mentionné dans un avis.

Les problèmes concernent un total de cinq vulnérabilités de sécurité, dont trois (CVE-2021-1411, CVE-2021-1417 et CVE-2021-1418) ont été signalées à l’entreprise par Olav Sortland Thoresen de Watchcom, avec deux autres (CVE -2021-1469 et CVE-2021-1471) découverts lors des tests de sécurité interne.

Cisco note que les failles ne dépendent pas les unes des autres et que l’exploitation de l’une quelconque des vulnérabilités ne dépend pas de l’exploitation d’une autre. Mais pour ce faire, un attaquant doit être authentifié auprès d’un serveur XMPP (Extensible Messaging and Presence Protocol) exécutant le logiciel vulnérable, ainsi que pouvoir envoyer des messages XMPP.

CVE-2021-1411, qui concerne une vulnérabilité d’exécution de programme arbitraire dans son application Windows, est également la plus critique, avec un score CVSS de 9,9 sur un maximum de 10. Selon Cisco, la faille est due à une mauvaise validation du contenu du message, le rendant ainsi possibilité pour un attaquant d’envoyer des messages XMPP spécialement conçus au client vulnérable et d’exécuter du code arbitraire avec les mêmes privilèges que celui du compte utilisateur exécutant le logiciel.

Outre CVE-2021-1411, quatre autres failles de Jabber ont également été corrigées par Cisco, en comptant –

- CVE-2021-1469 (Windows) – Un problème de validation incorrecte du contenu du message pouvant entraîner l’exécution de code arbitraire.

- CVE-2021-1417 (Windows) – Un échec dans la validation du contenu du message qui pourrait être exploité pour divulguer des informations sensibles, ce qui peut alors alimenter d’autres attaques.

- CVE-2021-1471 (Windows, macOS, Android, iOS) – Une vulnérabilité de validation de certificat qui pourrait être utilisée de manière abusive pour intercepter les requêtes réseau et même modifier les connexions entre le client Jabber et un serveur

- CVE-2021-1418 (Windows, macOS, Android, iOS) – Un problème résultant d’une validation incorrecte du contenu du message qui pourrait être exploité en envoyant des messages XMPP spécialement conçus pour provoquer une condition de déni de service (DoS).

C’est loin d’être la première fois que la société norvégienne de cybersécurité Watchcom découvre des failles chez les clients Jabber. En septembre 2020, Cisco a résolu quatre failles dans son application Windows qui pouvaient permettre à un attaquant distant authentifié d’exécuter du code arbitraire. Mais après que trois des quatre vulnérabilités n’aient pas été «suffisamment atténuées», la société a fini par publier la deuxième série de correctifs en décembre.

En plus du correctif pour Jabber, Cisco a également publié 37 autres avis qui décrivent en détail les mises à jour de sécurité pour un certain nombre de problèmes de sécurité de gravité moyenne et élevée affectant divers produits Cisco.