Une faille de sécurité a été découverte dans Azure App Service de Microsoft qui a entraîné l’exposition du code source des applications clientes écrites en Java, Node, PHP, Python et Ruby pendant au moins quatre ans depuis septembre 2017.

La vulnérabilité, nom de code « Pas légitime« , a été signalé au géant de la technologie par les chercheurs de Wiz le 7 octobre 2021, à la suite de quoi des mesures d’atténuation ont été prises pour corriger le bogue de divulgation d’informations en novembre. Microsoft mentionné un « sous-ensemble limité de clients » est à risque, ajoutant que « les clients qui ont déployé du code sur App Service Linux via Local Git après que des fichiers aient déjà été créés dans l’application étaient les seuls clients concernés ».

le Service d’application Azure (alias Azure Web Apps) est une plate-forme basée sur le cloud computing pour la création et l’hébergement d’applications Web. Il permet aux utilisateurs de déployer le code source et les artefacts sur le service à l’aide d’un Git référentiel, ou via des référentiels hébergés sur GitHub et Bitbucket.

Le comportement par défaut non sécurisé se produit lorsque la méthode Local Git est utilisée pour déployer sur Azure App Service, ce qui entraîne un scénario dans lequel le référentiel Git est créé dans un répertoire accessible au public (home/site/wwwroot).

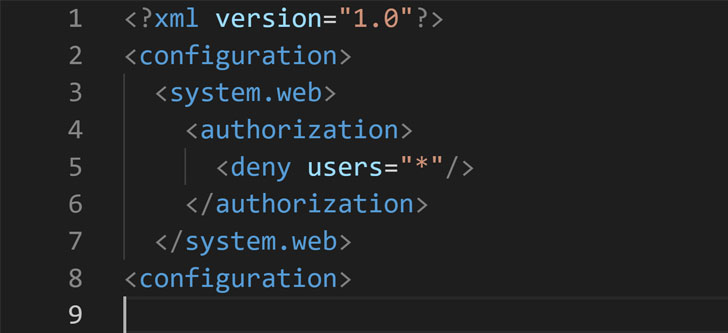

Alors que Microsoft ajoute un fichier « web.config » au dossier .git — qui contient l’état et l’historique du référentiel — pour restreindre l’accès public, les fichiers de configuration ne sont utilisés qu’avec les applications C# ou ASP.NET qui reposent sur les propres serveurs Web IIS de Microsoft, laissant de côté les applications codées dans d’autres langages de programmation comme PHP, Ruby , Python ou Node qui sont déployés avec différents serveurs Web comme Apache, Nginx et Flask.

« Fondamentalement, tout ce qu’un acteur malveillant avait à faire était de récupérer le répertoire ‘/.git’ de l’application cible et de récupérer son code source », a déclaré Shir Tamari, chercheur chez Wiz. « Des acteurs malveillants recherchent en permanence sur Internet les dossiers Git exposés à partir desquels ils peuvent collecter des secrets et de la propriété intellectuelle. Outre la possibilité que la source contienne des secrets tels que des mots de passe et des jetons d’accès, le code source divulgué est souvent utilisé pour d’autres attaques sophistiquées.

« La recherche de vulnérabilités dans les logiciels est beaucoup plus facile lorsque le code source est disponible », a ajouté Tamari.