GO SMS Pro, une application de messagerie populaire pour Android avec plus de 100 millions d’installations, s’est avérée avoir une faille de sécurité inégalée qui expose publiquement les médias transférés entre les utilisateurs, y compris les messages vocaux privés, les photos et les vidéos.

« Cela signifie que tout média sensible partagé entre les utilisateurs de cette application de messagerie risque d’être compromis par un attaquant non authentifié ou un utilisateur curieux », a déclaré Richard Tan, consultant senior en sécurité de Trustwave, dans un rapport partagé avec The Hacker News.

Selon Trustwave SpiderLabs, la lacune a été repérée dans la version 7.91 de l’application, qui a été publiée sur le Google Play Store le 18 février 2020.

La société de cybersécurité a déclaré avoir tenté de contacter les fabricants d’applications à plusieurs reprises depuis le 18 août 2020, sans recevoir de réponse.

Mais en vérifiant le journal des modifications de l’application, GO SMS Pro a reçu une mise à jour (v7.92) le 29 septembre, suivie d’une autre mise à jour ultérieure, qui a été publiée hier. Les dernières mises à jour de l’application, cependant, ne corrigent toujours pas la faiblesse mentionnée ci-dessus.

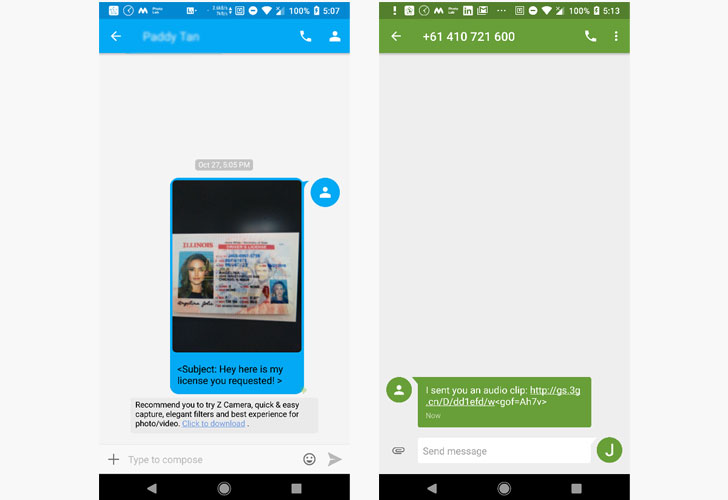

La vulnérabilité provient de la manière dont le contenu multimédia est affiché lorsque les destinataires n’ont pas installé l’application GO SMS Pro sur leurs appareils, ce qui entraîne une exposition potentielle.

«Si le destinataire dispose de l’application GO SMS Pro sur son appareil, le contenu multimédia sera automatiquement affiché dans l’application», a déclaré Tan. « Cependant, si le destinataire n’a pas installé l’application GO SMS Pro, le fichier multimédia est envoyé au destinataire sous forme d’URL via SMS. L’utilisateur peut alors cliquer sur le lien et afficher le fichier multimédia via un navigateur. »

Non seulement ce lien (par exemple « https://gs.3g.cn/D/dd1efd/w ») est accessible à quiconque sans authentification préalable, mais l’URL est générée indépendamment du fait que l’application soit installée par le destinataire, permettant ainsi un acteur pour accéder à tous les fichiers multimédias envoyés via l’application.

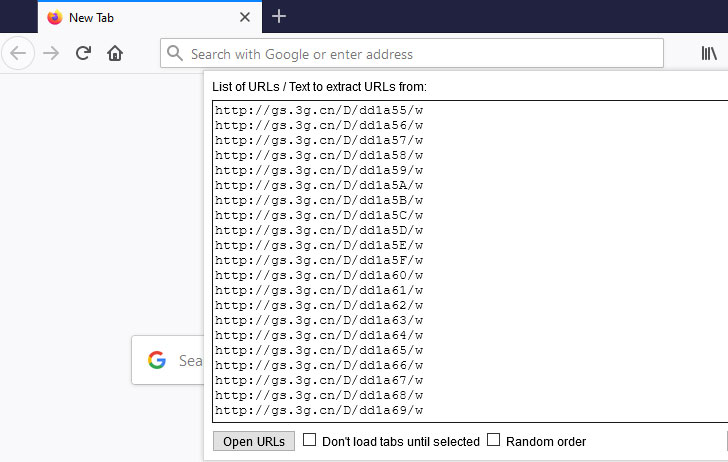

Plus précisément, en incrémentant les valeurs hexadécimales séquentielles dans l’URL (par exemple, « https://gs.3g.cn/D/e3a6b4/w »), la faille permet de voir ou d’écouter d’autres messages multimédias partagés entre d’autres utilisateurs . Un attaquant peut utiliser cette technique pour générer une liste d’URL et voler des données utilisateur à leur insu.

Il est probable que la faille affecte également la version iOS de GO SMS Pro, mais jusqu’à ce qu’un correctif soit en place, il est fortement recommandé d’éviter d’envoyer des fichiers multimédias à l’aide de l’application de messagerie concernée.

Nous avons contacté les développeurs de GO SMS Pro et nous mettrons à jour l’histoire si nous avons de nouvelles.