Des détails ont émergé sur une vulnérabilité de sécurité de gravité élevée affectant un pilote logiciel utilisé dans les imprimantes HP, Xerox et Samsung qui n’a pas été détectée depuis 2005.

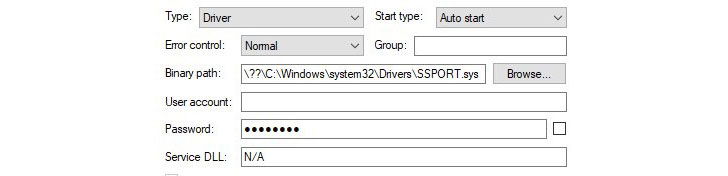

Suivi comme CVE-2021-3438 (score CVSS : 8,8), le problème concerne un débordement de tampon dans un package d’installation de pilote d’impression nommé « SSPORT.SYS » qui peut activer des privilèges à distance et l’exécution de code arbitraire. Des centaines de millions d’imprimantes ont été lancées dans le monde à ce jour avec le pilote vulnérable en question.

Cependant, il n’y a aucune preuve que la faille a été abusée dans des attaques dans le monde réel.

« Un débordement potentiel de la mémoire tampon dans les pilotes logiciels de certains produits HP LaserJet et imprimantes de produits Samsung pourrait entraîner une escalade de privilèges », selon un avis publié en mai.

Le problème a été signalé à HP par des chercheurs en renseignement sur les menaces de SentinelLabs le 18 février 2021, à la suite de quoi remèdes a été publié pour les imprimantes concernées à compter du 19 mai 2021.

Plus précisément, le problème repose sur le fait que le pilote d’imprimante ne nettoie pas la taille de l’entrée utilisateur, permettant potentiellement à un utilisateur non privilégié d’élever ses privilèges et d’exécuter du code malveillant en mode noyau sur les systèmes sur lesquels le pilote bogué est installé. à présent

« La fonction vulnérable à l’intérieur du pilote accepte les données envoyées depuis le mode utilisateur via IOCTL (Contrôle d’entrée/sortie) sans valider le paramètre de taille », Asaf Amir, chercheur de SentinelOne mentionné dans un rapport partagé avec The Hacker News. « Cette fonction copie une chaîne de l’entrée utilisateur en utilisant ‘strncpy‘ avec un paramètre de taille contrôlé par l’utilisateur. Essentiellement, cela permet aux attaquants de dépasser le tampon utilisé par le pilote. »

Fait intéressant, il semble que HP ait copié la fonctionnalité du pilote à partir d’un exemple de pilote Windows presque identique publié par Microsoft, bien que l’exemple de projet en lui-même ne contienne pas la vulnérabilité.

Ce n’est pas la première fois que des failles de sécurité sont découvertes dans d’anciens pilotes logiciels. Plus tôt en mai, SentinelOne a révélé des détails sur plusieurs vulnérabilités critiques d’escalade de privilèges dans le pilote de mise à jour du micrologiciel de Dell nommé « dbutil_2_3.sys » qui n’ont pas été divulguées pendant plus de 12 ans.