Microsoft a octroyé 50000 $ à un chercheur indépendant en sécurité dans le cadre de son programme de primes aux bogues pour avoir signalé une faille qui aurait pu permettre à un acteur malveillant de détourner les comptes d’utilisateurs à leur insu.

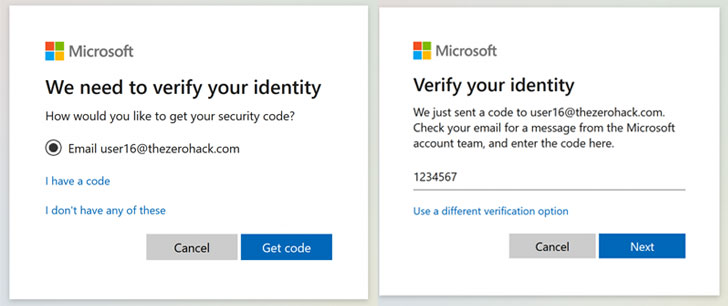

Rapportée par Laxman Muthiyah, la vulnérabilité vise à forcer brutalement le code de sécurité à sept chiffres envoyé à l’adresse e-mail ou au numéro de portable d’un utilisateur pour corroborer son identité avant de réinitialiser le mot de passe afin de récupérer l’accès au compte.

En d’autres termes, le scénario de prise de contrôle de compte est une conséquence de l’élévation des privilèges résultant d’un contournement d’authentification à un point d’extrémité qui est utilisé pour vérifier les codes envoyés dans le cadre du processus de récupération de compte.

La société a abordé le problème en novembre 2020, avant que les détails de la faille ne soient révélés mardi.

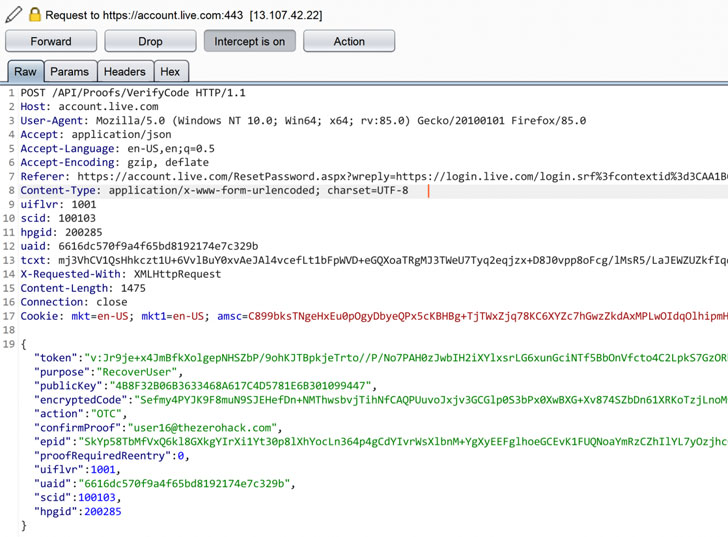

Bien qu’il existe des barrières de cryptage et des contrôles de limitation de débit conçus pour empêcher un attaquant de soumettre à plusieurs reprises les 10 millions de combinaisons de codes de manière automatisée, Muthiyah a déclaré qu’il avait finalement craqué la fonction de cryptage utilisée pour masquer le code de sécurité et envoyer plusieurs demandes simultanées. .

En effet, les tests de Muthiyah ont montré que sur 1000 codes envoyés, seuls 122 d’entre eux sont passés, les autres bloqués avec le code d’erreur 1211.

« J’ai réalisé qu’ils mettaient l’adresse IP sur la liste noire [even] si toutes les requêtes que nous envoyons n’atteignent pas le serveur en même temps », le chercheur mentionné dans un rapport, ajoutant que « quelques millisecondes de retard entre les requêtes ont permis au serveur de détecter l’attaque et de la bloquer ».

Suite à cette découverte, Muthiyah a déclaré qu’il était en mesure de contourner la contrainte de limitation de débit et de passer à l’étape suivante de changement de mot de passe, lui permettant ainsi de détourner le compte.

Bien que cette attaque ne fonctionne que dans les cas où le compte n’est pas sécurisé par une authentification à deux facteurs, elle peut toujours être étendue pour vaincre les deux couches de protection et modifier le mot de passe d’un compte cible – ce qui pourrait être prohibitif compte tenu de la quantité de ressources informatiques requises. pour monter une attaque de ce genre.

«En somme, un attaquant doit envoyer toutes les possibilités de codes de sécurité à 6 et 7 chiffres qui représenteraient environ 11 millions de tentatives de demande et il doit être envoyé simultanément pour changer le mot de passe de tout compte Microsoft (y compris ceux avec 2FA activé) », A déclaré Muthiyah.

Séparément, Muthiyah aussi a utilisé une technique similaire au flux de récupération de compte d’Instagram en envoyant 200000 demandes simultanées à partir de 1000 machines différentes, constatant qu’il était possible de prendre le contrôle de compte. Il a été récompensé de 30 000 $ dans le cadre du programme de prime aux bogues de l’entreprise.

« Dans un scénario d’attaque réel, l’attaquant a besoin de 5000 adresses IP pour pirater un compte », a noté Muthiyah. « Cela semble énorme, mais c’est en fait facile si vous utilisez un fournisseur de services cloud comme Amazon ou Google. Il vous en coûterait environ 150 dollars pour effectuer l’attaque complète d’un million de codes. »