Une nouvelle faille de sécurité a été révélée dans l’utilitaire d’archivage de fichiers d’essai WinRAR pour Windows qui pourrait être exploité par un attaquant distant pour exécuter du code arbitraire sur des systèmes ciblés, soulignant comment les vulnérabilités de ces logiciels pourraient devenir une passerelle pour une liste d’attaques.

Traqué comme CVE-2021-35052, le bogue affecte la version d’essai du logiciel exécutant la version 5.70. « Cette vulnérabilité permet à un attaquant d’intercepter et de modifier les requêtes envoyées à l’utilisateur de l’application », Igor Sak-Sakovskiy de Positive Technologies mentionné dans une rédaction technique. « Cela peut être utilisé pour réaliser l’exécution de code à distance (RCE) sur l’ordinateur d’une victime. »

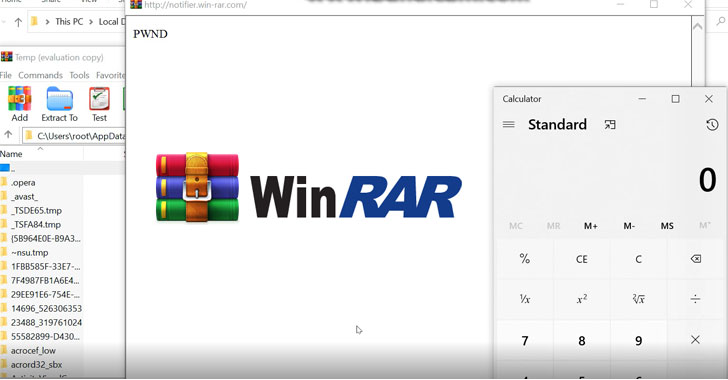

Sak-Sakovskiy a noté que l’enquête sur WinRAR a commencé après avoir observé une erreur JavaScript rendue par MSHTML (alias Trident), un moteur de navigateur propriétaire pour Internet Explorer, désormais abandonné, et qui est utilisé dans Office pour restituer du contenu Web dans Word, Excel et PowerPoint. documents, conduisant à la découverte que la fenêtre d’erreur est affichée une fois toutes les trois fois lorsque l’application est lancée après l’expiration de l’essai.

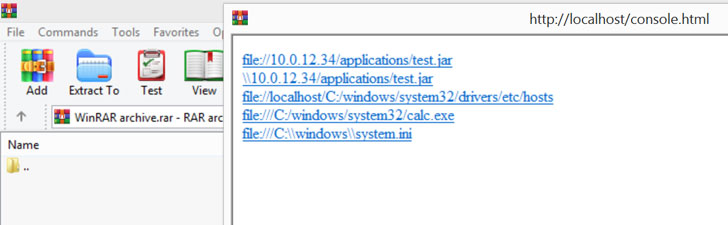

En interceptant le code de réponse envoyé lorsque WinRAR alerte l’utilisateur de la fin de la période d’essai gratuit via « notifier.rarlab[.]com » et en le modifiant en « 301 Déménagé Définitivement« , Positive Technologies a découvert qu’il pouvait être abusé de mettre en cache la redirection vers un domaine malveillant contrôlé par un attaquant pour toutes les demandes ultérieures.

De plus, un attaquant ayant déjà accès au même domaine réseau peut mettre en scène Usurpation d’ARP attaques pour lancer des applications à distance, récupérer des informations sur l’hôte local et même exécuter du code arbitraire.

« L’un des plus grands défis auxquels une organisation est confrontée est la gestion des logiciels tiers. Une fois installés, les logiciels tiers ont accès pour lire, écrire et modifier les données sur les appareils qui accèdent aux réseaux d’entreprise », a noté Sak-Sakovskiy.

« Il est impossible d’auditer toutes les applications qui pourraient être installées par un utilisateur. Une politique est donc essentielle pour gérer le risque associé aux applications externes et équilibrer ce risque avec les besoins de l’entreprise pour une variété d’applications. Une mauvaise gestion peut avoir des conséquences de grande envergure. »