Adobe a mis à jour jeudi son avis pour un zero-day activement exploité affectant Adobe Commerce et Magento Open Source afin de corriger une faille récemment découverte qui pourrait être militarisée pour obtenir une exécution de code arbitraire.

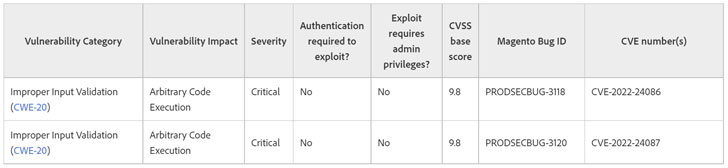

Suivi comme CVE-2022-24087le problème – comme CVE-2022-24086 – est noté 9,8 sur le système de notation des vulnérabilités CVSS et concerne un « Validation d’entrée incorrecte » bogue pouvant entraîner l’exécution de code malveillant.

« Nous avons découvert des protections de sécurité supplémentaires nécessaires pour CVE-2022-24086 et avons publié une mise à jour pour y remédier (CVE-2022-24087) », a déclaré la société. mentionné dans un bulletin révisé. « Adobe n’a connaissance d’aucun exploit dans la nature pour le problème traité dans cette mise à jour (CVE-2022-24087). »

Comme auparavant, les versions 2.4.3-p1 et antérieures et 2.3.7-p2 et antérieures d’Adobe Commerce et de Magento Open Source sont impactées par CVE-2022-24087, mais il convient de noter que les versions 2.3.0 à 2.3.3 ne sont pas vulnérables. .

« Un nouveau patch a [sic] été publié pour Magento 2, afin d’atténuer l’exécution de code à distance pré-authentifié », a déclaré un chercheur en sécurité Blaklisà qui l’on attribue la découverte de la faille aux côtés Éboda, a tweeté. « Si vous avez patché avec le premier patch, CELA N’EST PAS SUFFISANT pour être sûr. Veuillez mettre à jour à nouveau ! »

Le patch arrive en tant que société de cybersécurité Positive Technologies divulgué il a réussi à créer un exploit pour CVE-2022-24086 afin d’obtenir l’exécution de code à distance d’un utilisateur non authentifié, ce qui rend impératif que les clients agissent rapidement pour appliquer les correctifs afin d’empêcher une éventuelle exploitation.