Google a abordé un autre zero-day activement exploité dans le navigateur Chrome, marquant le deuxième correctif de ce type publié par la société en un mois.

Vendredi, le fabricant de navigateurs a expédié 89.0.4389.90 pour Windows, Mac et Linux, qui devrait être déployé au cours des prochains jours / semaines à tous les utilisateurs.

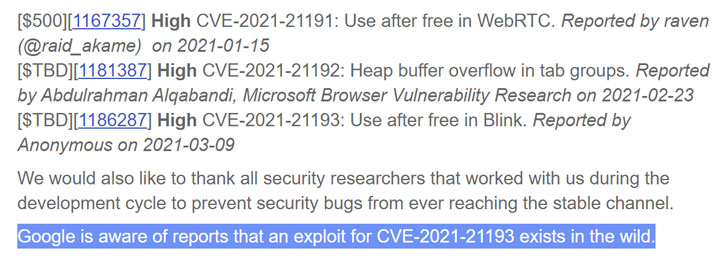

Alors que la mise à jour contient un total de cinq correctifs de sécurité, la faille la plus importante corrigée par Google concerne un utiliser après gratuit vulnérabilité dans son moteur de rendu Blink. Le bogue est suivi comme CVE-2021-21193.

Les détails sur la faille sont rares, sauf qu’elle a été signalée à Google par un chercheur anonyme le 9 mars.

Comme c’est généralement le cas avec les failles activement exploitées, Google a publié une déclaration laconique reconnaissant qu’il s’agissait d’un exploit pour CVE-2021-21193, mais s’est abstenu de partager des informations supplémentaires jusqu’à ce qu’une majorité d’utilisateurs soit mise à jour avec les correctifs et empêche d’autres acteurs de la menace de créer des exploits ciblant ce jour zéro.

« Google a connaissance de rapports selon lesquels un exploit pour CVE-2021-21193 existe dans la nature », Prudhvikumar Bommana, responsable du programme technique Chrome c’est noté dans un article de blog.

Avec cette mise à jour, Google a corrigé trois failles zero-day dans Chrome depuis le début de l’année.

Plus tôt ce mois-ci, la société a publié un correctif pour un « problème de cycle de vie des objets dans l’audio » (CVE-2021-21166) qui, selon elle, était activement exploité. Puis, le 4 février, la société a résolu une autre faille de dépassement de tampon de tas activement exploitée (CVE-2021-21148) dans son moteur de rendu JavaScript V8.

Les utilisateurs de Chrome peuvent mettre à jour vers la dernière version en accédant à Paramètres> Aide> À propos de Google Chrome pour atténuer le risque associé à la faille.