Un acteur menaçant vietnamien a été accusé d’être à l’origine d’une campagne de « malverposting » sur les plateformes de médias sociaux pour infecter plus de 500 000 appareils dans le monde au cours des trois derniers mois afin de fournir des variantes de voleurs d’informations tels que S1deload Stealer et SYS01stealer.

La publication malveillante fait référence à l’utilisation de publications sur les réseaux sociaux promus sur des services tels que Facebook et Twitter pour propager en masse des logiciels malveillants et d’autres menaces de sécurité. L’idée est d’atteindre un public plus large en payant des publicités pour « amplifier » leurs publications.

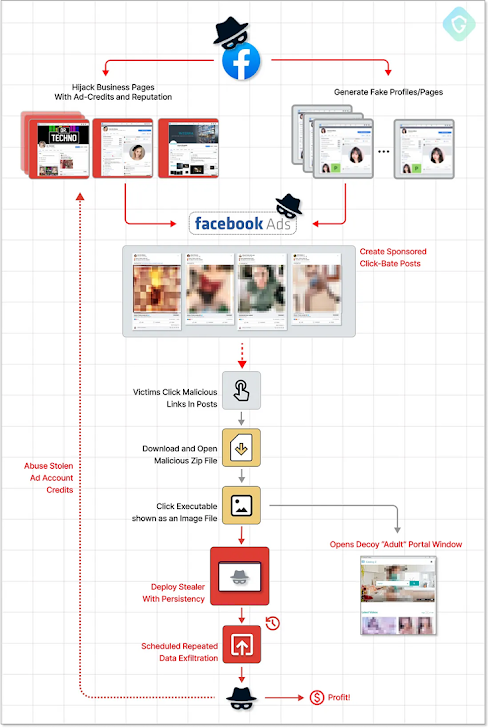

Selon Laboratoires Guardiode telles attaques commencent lorsque l’adversaire crée de nouveaux profils d’entreprise et détourne des comptes déjà populaires pour diffuser des publicités qui prétendent offrir des téléchargements gratuits d’albums photo pour adultes.

Dans ces fichiers d’archive ZIP se trouvent de prétendues images qui sont en fait des fichiers exécutables, qui, lorsqu’on clique dessus, activent la chaîne d’infection et déploient finalement le malware voleur pour siphonner les cookies de session, les données de compte et d’autres informations.

La chaîne d’attaque est très efficace car elle crée un « cercle vicieux » dans lequel les informations pillées à l’aide du voleur sont utilisées pour créer une armée en constante expansion de comptes de robots Facebook piratés qui sont ensuite utilisés pour pousser davantage de messages sponsorisés, étendant efficacement le schéma. .

Pour se glisser sous le radar de Facebook, l’acteur menaçant a fait passer les pages de profil d’entreprise nouvellement générées comme des comptes de photographes. La majorité des infections ont été signalées en Australie, au Canada, en Inde, au Royaume-Uni et aux États-Unis

On dit que la méthode par laquelle le voleur basé sur PHP est déployé évolue constamment pour intégrer davantage de fonctionnalités d’évasion de la détection, ce qui suggère que l’acteur de la menace derrière la campagne affine et réorganise activement ses tactiques en réponse aux divulgations publiques.

« La charge utile malveillante est assez sophistiquée et varie tout le temps, introduisant de nouvelles techniques d’évasion », a déclaré Nati Tal, chercheur en sécurité chez Guardio Labs.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

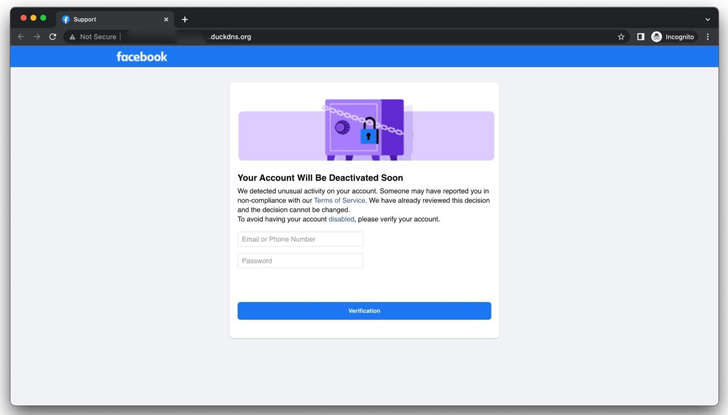

Les résultats viennent en tant que groupe-IB révélé les détails d’une opération de phishing en cours qui vise les utilisateurs de Facebook en les incitant à entrer leurs informations d’identification sur de faux sites de copie conçus pour voler leurs informations d’identification de compte et prendre en charge les profils.

Dans un développement connexe, Malwarebytes déterré une campagne de publicité malveillante qui s’est avérée tromper les utilisateurs à la recherche de jeux et de recettes de cuisine sur Google pour diffuser des publicités malveillantes qui les redirigent vers de faux sites Web créés sur Weebly dans le but de mener une arnaque au support technique.