Une nouvelle campagne à motivation financière qui a débuté en décembre 2022 a vu l’acteur de menace non identifié derrière elle déployer une nouvelle souche de ransomware surnommée Combat mortel et un malware clipper connu sous le nom de Laplas.

Cisco Talos a dit il « a observé l’acteur scannant Internet à la recherche de machines victimes avec un port 3389 de protocole de bureau à distance (RDP) exposé ».

Les attaques, selon la société de cybersécurité, se concentrent principalement sur les particuliers, les petites entreprises et les grandes organisations situées aux États-Unis et, dans une moindre mesure, au Royaume-Uni, en Turquie et aux Philippines.

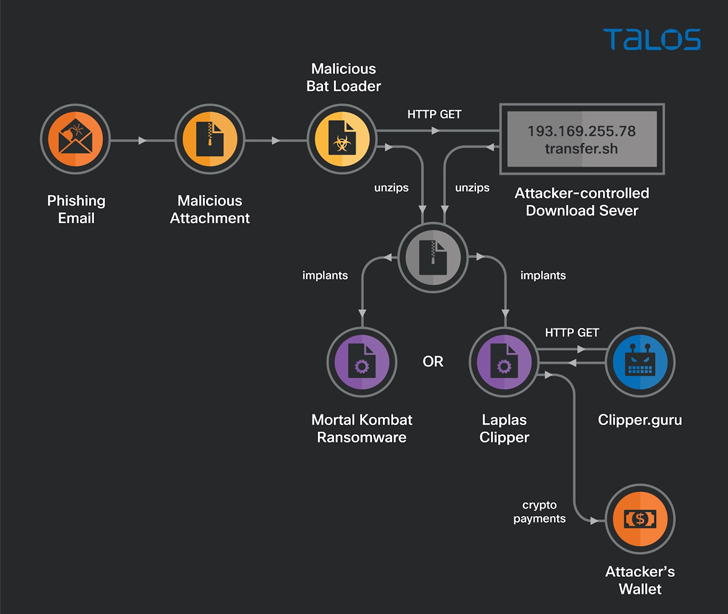

Le point de départ qui déclenche la chaîne d’attaque en plusieurs étapes est un e-mail de phishing contenant un fichier ZIP malveillant qui est utilisé comme chemin pour livrer soit le clipper, soit le ransomware.

En plus d’utiliser des leurres de messagerie sur le thème de la crypto-monnaie se faisant passer pour CoinPayments, l’acteur de la menace est également connu pour effacer les marqueurs d’infection dans le but de brouiller les pistes.

MortalKombat, détecté pour la première fois en janvier 2023, est capable de chiffrer les fichiers système, d’application, de sauvegarde et de machine virtuelle dans le système compromis. Il corrompt davantage l’Explorateur Windows, désactive la fenêtre de commande Exécuter et supprime les applications et les dossiers du démarrage de Windows.

Une analyse du code source du rançongiciel révèle qu’il fait partie du Xoriste famille de rançongiciels, a déclaré Chetan Raghuprasad, chercheur chez Cisco Talos.

Le clipper Laplas est une variante Golang du malware qui a été révélée en novembre 2022. Il est conçu pour surveiller le presse-papiers pour toute adresse de portefeuille de crypto-monnaie et le remplacer par un portefeuille contrôlé par un acteur pour effectuer des transactions frauduleuses.

« Le clipper lit le contenu du presse-papiers de la machine victime et exécute une fonction pour effectuer une correspondance de modèle d’expression régulière afin de détecter l’adresse du portefeuille de crypto-monnaie », a expliqué Raghuprasad.

« Lorsqu’une adresse de portefeuille de crypto-monnaie est identifiée, le clipper renvoie l’adresse de portefeuille au bot clipper. En réponse, le clipper reçoit une adresse de portefeuille contrôlée par l’attaquant similaire à celle de la victime et écrase l’adresse de portefeuille de crypto-monnaie d’origine dans le presse-papiers. »