Uber, dans une mise à jour, a déclaré qu’il n’y avait « aucune preuve » que les informations privées des utilisateurs aient été compromises dans une violation de ses systèmes informatiques internes qui a été découverte jeudi soir.

« Nous n’avons aucune preuve que l’incident impliquait l’accès à des données utilisateur sensibles (comme l’historique des trajets) », a déclaré la société. a dit. « Tous nos services, y compris Uber, Uber Eats, Uber Freight et l’application Uber Driver sont opérationnels. »

La société de covoiturage a également déclaré qu’elle avait remis en ligne tous les outils logiciels internes qu’elle avait supprimés précédemment par précaution, réitérant qu’elle avait informé les forces de l’ordre de l’affaire.

Il n’est pas immédiatement clair si l’incident a entraîné le vol d’autres informations ou combien de temps l’intrus était à l’intérieur du réseau d’Uber.

Uber n’a pas fourni plus de détails sur la façon dont l’incident s’est déroulé, au-delà de dire que son enquête et ses efforts de réponse sont en cours. Mais le chercheur indépendant en sécurité Bill Demirkapi a qualifié la position « sans preuve » d’Uber de « sommaire ».

« ‘Aucune preuve’ pourrait signifier que l’attaquant a eu accès, Uber n’a tout simplement pas trouvé de preuve que l’attaquant *a utilisé* cet accès pour des données utilisateur ‘sensibles' », a déclaré Demirkapi. a dit. « Dire explicitement des données utilisateur » sensibles « plutôt que des données utilisateur dans leur ensemble est également étrange. »

La violation aurait impliqué un pirate isolé, un adolescent de 18 ans, incitant un employé d’Uber à fournir un accès au compte par ingénierie sociale à la victime pour qu’elle accepte une invite d’authentification multifacteur (MFA) qui permettait à l’attaquant d’enregistrer son propre appareil.

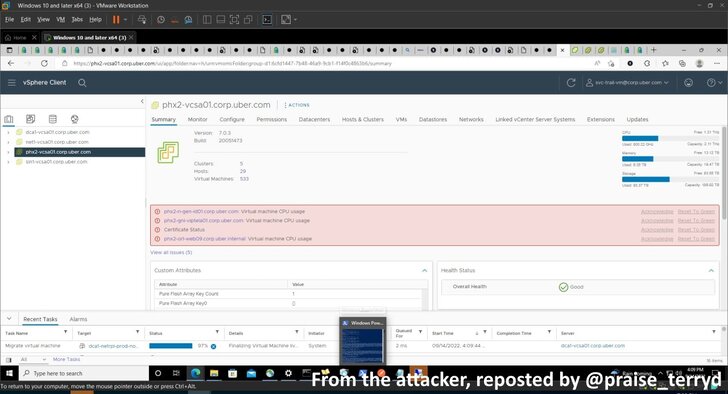

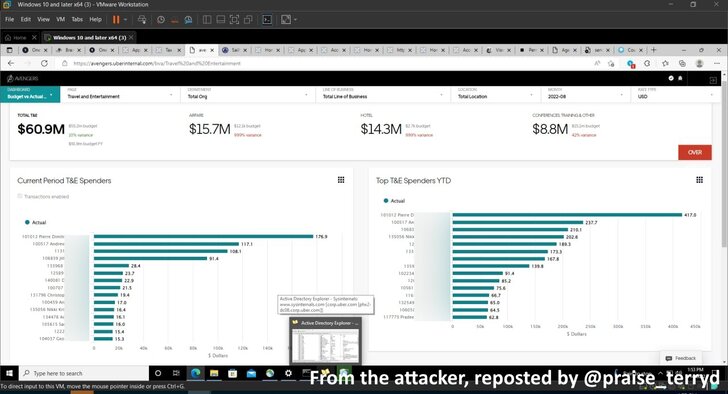

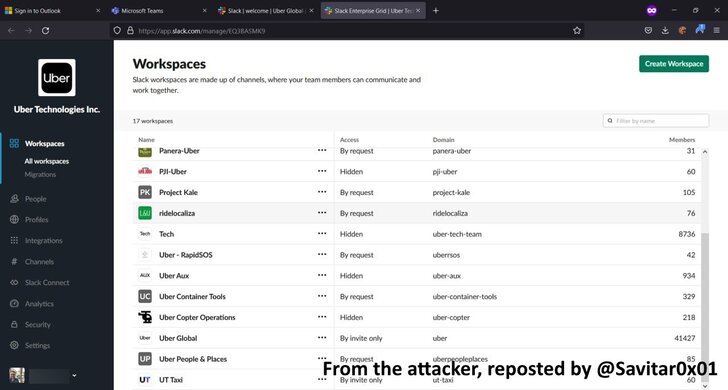

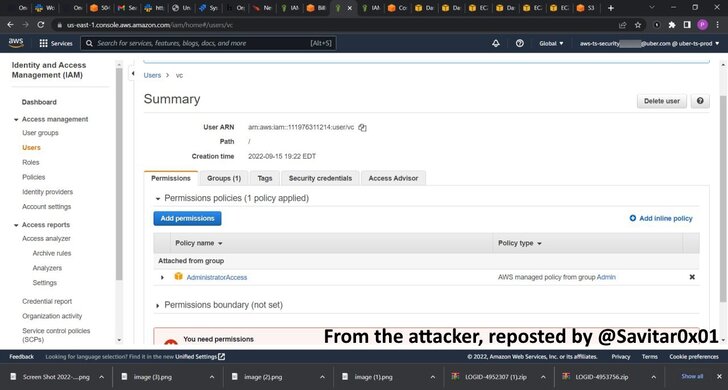

Après avoir pris pied pour la première fois, l’agresseur a trouvé un partage réseau interne qui contenait des scripts PowerShell avec des informations d’identification d’administrateur privilégiées, accordant carte blanche à d’autres systèmes critiques, notamment AWS, Google Cloud Platform, OneLogin, le portail de réponse aux incidents SentinelOne et Slack.

De façon inquiétante, comme révélé par le chercheur en sécurité Sam Curry, le pirate informatique adolescent aurait également mis la main sur des rapports de vulnérabilité divulgués en privé soumis via HackerOne dans le cadre du programme de primes de bogues d’Uber.

HackerOne a depuis déménagé à désactiver le compte d’Ubermais l’accès non autorisé aux failles de sécurité non corrigées de la plate-forme pourrait poser un énorme risque de sécurité pour l’entreprise basée à San Francisco si le pirate choisissait de vendre les informations à d’autres acteurs de la menace pour un profit rapide.

Jusqu’à présent, les motivations de l’attaquant derrière la violation ne sont pas claires, bien qu’un message posté par le pirate annoncer la rupture sur Slack incluait un appel à un salaire plus élevé pour les chauffeurs d’Uber.

Un rapport séparé du Washington Post c’est noté que l’attaquant a fait irruption dans les réseaux de l’entreprise pour le plaisir et pourrait divulguer le code source de l’entreprise dans quelques mois, tout en décrivant la sécurité d’Uber comme « horrible ».

« Souvent, nous ne parlons que des APT, comme les États-nations, et nous oublions les autres acteurs de la menace, y compris les employés mécontents, les initiés et, comme dans ce cas, les hacktivistes », a déclaré Ismael Valenzuela Espejo, vice-président de la recherche sur les menaces et du renseignement chez BlackBerry. .

« Les organisations devraient les inclure dans leurs exercices de modélisation des menaces afin de déterminer qui peut avoir une motivation pour attaquer l’entreprise, leur niveau de compétence et leurs capacités, et quel pourrait être l’impact selon cette analyse. »

L’attaque visant Uber, ainsi que la récente série d’incidents contre Twilio, Cloudflare, Cisco et LastPass, illustrent à quel point l’ingénierie sociale continue d’être une épine persistante dans la chair des organisations.

Cela montre également qu’il suffit qu’un employé partage ses identifiants de connexion pour qu’une violation se produise, ce qui prouve que l’authentification par mot de passe est un maillon faible de la sécurité des comptes.

« Une fois de plus, nous constatons que la sécurité d’une entreprise n’est aussi bonne que celle de ses employés les plus vulnérables », a déclaré Masha Sedova, co-fondatrice et présidente d’Elevate Security, dans un communiqué.

« Nous devons penser au-delà de la formation générique, jumelons plutôt nos employés les plus à risque avec des contrôles de protection plus spécifiques. Tant que nous continuerons à traiter la cybersécurité uniquement comme un défi technique, nous continuerons à perdre cette bataille », a ajouté Sedova.

Des incidents comme ceux-ci sont également la preuve que les codes de mot de passe à usage unique (TOTP) basés sur le temps – généralement générés via des applications d’authentification ou envoyés sous forme de messages SMS – sont inadéquats pour sécuriser les barrages routiers 2FA.

L’un des moyens de contrer ces menaces est d’utiliser des protections contre le phishing conformes à la norme FIDO2. clés de sécurité physiquesqui supprime les mots de passe au profit d’un périphérique matériel externe qui gère l’authentification.

« Les fournisseurs de MFA devraient * par défaut * verrouiller automatiquement les comptes temporairement lorsque trop d’invites sont envoyées dans un court laps de temps », a déclaré Demirkapi, exhortant les organisations à limiter l’accès privilégié.