Si vous envisagez d’effectuer un test d’intrusion sur votre organisation, vous pourriez être intéressé à en savoir plus sur les différents types de tests disponibles. Avec ces connaissances, vous serez mieux équipé pour définir la portée de votre projet, embaucher le bon expert et, en fin de compte, atteindre vos objectifs de sécurité.

Qu’est-ce que les tests d’intrusion ?

Les tests d’intrusion, communément appelés « tests d’intrusion », sont une technique qui simule des attaques réelles sur vos systèmes informatiques pour trouver des faiblesses qui pourraient être exploitées par des pirates. Que ce soit pour se conformer aux réglementations de sécurité telles que l’ISO 27001, gagner la confiance des clients et des tiers, ou obtenir votre propre tranquillité d’esprit, les tests d’intrusion sont une méthode efficace utilisée par les organisations modernes pour renforcer leur posture de cybersécurité et prévenir les violations de données.

Découvrez les différents types de tests d’intrusion pour savoir de quel type vous pouvez bénéficier le plus :

Tests de pénétration du réseau

Comme son nom l’indique, un test de pénétration du réseau vise à identifier les faiblesses de votre infrastructure réseau, que ce soit sur site ou dans des environnements cloud. C’est l’un des tests les plus courants et les plus cruciaux à effectuer pour garantir la sécurité de vos données critiques.

Les tests de pénétration du réseau couvrent un large éventail de vérifications, y compris les configurations non sécurisées, les vulnérabilités de chiffrement et les correctifs de sécurité manquants afin de déterminer les mesures qu’un pirate pourrait prendre pour attaquer votre organisation. Les professionnels de la sécurité classent souvent ce test dans deux perspectives différentes : externe et interne.

Pénétration externe les tests impliquent la recherche de vulnérabilités qui pourraient être exploitées par tout attaquant ayant accès à Internet. Dans ce scénario, les testeurs d’intrusion tentent d’accéder à vos systèmes et données critiques afin de déterminer comment un attaquant sans aucun accès ou connaissance préalable pourrait cibler votre organisation. Vous pouvez considérer ce test comme étant effectué du point de vue d’un « étranger ».

En revanche, pénétration interne testing consiste à tester votre environnement d’entreprise interne. Ce type de test considère des scénarios dans lesquels un attaquant a réussi à s’implanter au sein de votre réseau d’entreprise, par exemple en exploitant une vulnérabilité dans l’un de vos systèmes connectés à Internet, ou en utilisant l’ingénierie sociale. Dans ce cas, le test est effectué d’un point de vue « initié », dans le but de trouver un moyen de voler des informations sensibles ou de perturber les opérations d’une organisation.

D’une manière générale, les faiblesses externes sont considérées comme une menace plus sérieuse qu’interne. D’une part, un pirate informatique doit surmonter une barrière de sécurité externe avant d’accéder à vos réseaux internes et de basculer vers d’autres systèmes. Si vous n’avez jamais effectué de test de pénétration auparavant, un test externe ou « périmétrique » est souvent le meilleur endroit pour commencer, car le périmètre est la chose la plus facile à atteindre pour les attaquants. Si vous avez des vulnérabilités insignifiantes dans votre infrastructure Internet, c’est là que les pirates vont commencer.

Tests d’intrusion d’applications Web

Les tests de pénétration des applications Web tentent de découvrir les vulnérabilités des sites Web et des applications Web, telles que les plates-formes de commerce électronique, les systèmes de gestion de contenu et les logiciels de gestion de la relation client. Ce type de test consiste à examiner la sécurité de l’ensemble de l’application Web, y compris sa logique sous-jacente et ses fonctionnalités personnalisées, afin d’éviter les violations de données.

Certaines des vulnérabilités courantes détectées lors d’un test de pénétration d’applications Web incluent les injections de bases de données, les scripts intersites (XSS) et l’authentification interrompue. Si vous souhaitez en savoir plus sur les différents types de faiblesses des applications Web, leur gravité et comment les éviter, le Top 10 de l’Open Web Application Security Project (OWASP) est un excellent point de départ. Toutes les quelques années, l’OWASP publie des informations sur les failles des applications Web les plus fréquentes et les plus dangereuses, en basant ses conclusions sur les données collectées à partir de plusieurs milliers d’applications.

Compte tenu de la prévalence des applications Web dans les organisations modernes et des informations précieuses qu’elles transmettent et stockent, il n’est pas surprenant qu’elles soient une cible attrayante pour les cybercriminels. Selon le « 2021 Data Breach Investigations Report » de Verizon, la proportion d’incidents impliquant des actifs d’applications Web a atteint près de 50 %. Pour cette raison, les organisations qui développent ou gèrent leurs propres applications Internet devraient sérieusement envisager de réaliser des tests de pénétration des applications Web.

Tests d’intrusion automatisés

Naturellement, comme les tests d’intrusion peuvent être coûteux et peu fréquents (ne sont exécutés qu’une ou deux fois par an), de nombreuses personnes se demandent naturellement si les tests d’intrusion automatisés sont réalisables.

Bien qu’il ne soit pas possible d’automatiser entièrement un test d’intrusion (car il y aura toujours un élément de travail manuel effectué par des professionnels qualifiés), il est également impossible pour les humains de vérifier manuellement chaque vulnérabilité existante, il y en a tout simplement trop. C’est là qu’intervient l’analyse des vulnérabilités, avec ces outils, vous pouvez : planifier des analyses ; soyez rapidement testé pour plusieurs milliers de faiblesses ; et soyez informé de vos résultats dans une variété de canaux et de formats. Il n’est pas étonnant que les scanners de vulnérabilités constituent un élément essentiel d’une boîte à outils de testeurs d’intrusion.

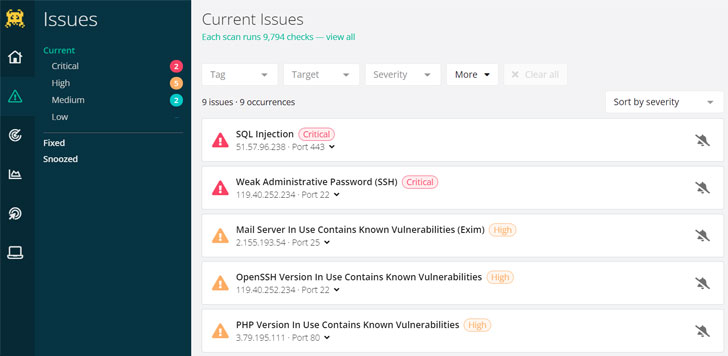

Un de ces outils que vous pouvez explorer est Intrus. Il offre une analyse de sécurité automatisée qui est conçue pour être simple et rapide, afin que vous puissiez être configuré et protégé en peu de temps. Intruder comprend des analyses de menaces émergentes, qui vérifient de manière proactive vos systèmes pour les vulnérabilités nouvellement découvertes dès qu’elles sont divulguées.

Ce n’est peut-être pas un test de pénétration entièrement automatisé, mais c’est certainement comme si un testeur de pénétration automatisé surveillait vos systèmes. Lorsque vous combinez une analyse continue des vulnérabilités avec un test d’intrusion annuel, vous pouvez être assuré que vos systèmes sont couverts par un programme de cybersécurité robuste et complet.

|

| Intruder sépare automatiquement les résultats purement informatifs des problèmes exploitables, ce qui permet aux équipes techniques de gagner du temps lors de l’analyse de leurs résultats d’analyse. |

Si vous souhaitez voir l’outil automatisé en action, vous pouvez essayer le plan Pro d’Intruder avec le Essai gratuit de 30 jours.

Par rapport aux types de tests d’intrusion décrits précédemment, qui se concentrent sur la recherche de faiblesses technologiques, l’ingénierie sociale tente de compromettre la sécurité d’une organisation en exploitant la psychologie humaine. Il peut prendre diverses formes et peut être exécuté à la fois à distance, par exemple en essayant d’obtenir des informations sensibles des utilisateurs par le biais d’e-mails de phishing ou d’appels téléphoniques, ou sur site, auquel cas un testeur d’intrusion tentera d’accéder à un établissement. Dans tous les cas, un objectif de ce test d’intrusion est de manipuler des individus, généralement des employés de l’entreprise, pour leur donner des informations précieuses.

Le succès d’un test d’intrusion d’ingénierie sociale dépend en grande partie des informations recueillies lors de la phase de « reconnaissance », qui consiste à rechercher des individus ou une organisation ciblés en utilisant des informations open source accessibles au public (OSINT). Après avoir construit une image plus précise de sa cible, un testeur d’intrusion peut utiliser les informations découvertes pour procéder à la création d’une stratégie d’attaque sur mesure.

L’un des vecteurs d’attaque les plus courants en ingénierie sociale est une attaque de phishing, généralement transmise par e-mail. Lorsqu’il effectue une attaque de phishing, un testeur d’intrusion ne s’arrête pas nécessairement lorsqu’un employé sans méfiance clique sur un lien malveillant, mais peut aller plus loin, en tentant de voler les identifiants de l’utilisateur et d’accéder à l’ordinateur portable d’un employé. De telles attaques peuvent être extrêmement réussies, en particulier lorsqu’elles sont effectuées par des testeurs d’intrusion expérimentés.

Les tests d’intrusion d’ingénierie sociale ne sont pas aussi largement adoptés que les tests de réseaux ou d’applications Web. Cependant, si votre organisation organise déjà une formation régulière de sensibilisation à la sécurité, la réalisation d’un test d’ingénierie sociale dédié peut être un excellent ajout à votre arsenal pour identifier et résoudre les problèmes de sécurité dans vos opérations.

Équipe rouge

Cette technique avancée trouve son origine dans les exercices d’entraînement militaire. Il est conçu pour remettre en question la sécurité, les processus, les politiques et les plans d’une organisation en adoptant un état d’esprit accusatoire. En revanche, l’équipe bleue, également connue sous le nom de « sécurité défensive », consiste à détecter et à résister aux attaques de l’équipe rouge ainsi qu’aux adversaires réels.

Red Teaming combine les domaines numériques, sociaux et physiques pour mettre en œuvre des scénarios d’attaque complets et réels. En tant que tel, Red Teaming peut être considéré comme une opération distincte des tests d’intrusion, mais comme ses tâches couvrent tous les types de tests d’intrusion décrits ci-dessus, nous avons pensé qu’il valait la peine de le mentionner dans cet article.

L’un des objectifs d’un test d’intrusion standard est de trouver autant de vulnérabilités que possible dans un laps de temps donné. Le souffle de ce test est naturellement limité par l’étendue des travaux ; mais les adversaires réels n’ont pas de telles restrictions artificielles à suivre. Par conséquent, même si une organisation effectue régulièrement des tests d’intrusion et des analyses de vulnérabilité, elle peut toujours être exposée à des attaques plus sophistiquées telles que celles où l’ingénierie sociale et les faiblesses du réseau interne sont enchaînées. C’est là qu’intervient Red Teaming. Il évalue l’environnement d’une organisation dans son ensemble, comprenant comment toutes les parties fonctionnent ensemble. Il applique ensuite une réflexion critique pour découvrir de nouvelles vulnérabilités que les attaquants peuvent exploiter, aidant l’organisation à évaluer sa réponse aux attaques du monde réel.

Par rapport au test d’intrusion standard, qui dure plusieurs jours ou semaines, les évaluations de l’équipe rouge prennent généralement beaucoup plus de temps, dans certains cas plusieurs mois. En raison de sa nature complexe, il s’agit d’une opération plutôt rare, généralement réalisée par de plus grandes organisations ou par des sous-traitants gouvernementaux dotés de programmes de sécurité bien établis.

De conclure

Les tests d’intrusion sont une vaste discipline qui englobe différentes techniques. Il est donc important de comprendre les risques relatifs auxquels votre organisation est confrontée afin de choisir le type le plus approprié. Si vous ne savez toujours pas quel type de test convient à votre organisation, vous pouvez contacter l’équipe de testeurs d’intrusion expérimentés d’Intruder, qui pourra vous aider.

À propos de l’intrus

Intruder est une société internationale de cybersécurité qui aide les organisations à réduire leur cyber-exposition en fournissant une solution d’analyse des vulnérabilités sans effort. Offrant des contrôles de sécurité de pointe, une surveillance continue et une plate-forme facile à utiliser, Intruder protège les entreprises de toutes tailles contre les pirates.

Visitez leur site web pour en savoir plus sur Intruder et essayer gratuitement leur scanner de vulnérabilités en ligne.