La plate-forme d’engagement client Twilio a révélé lundi qu’un acteur menaçant « sophistiqué » avait obtenu un « accès non autorisé » en utilisant une campagne de phishing par SMS visant son personnel pour obtenir des informations sur un « nombre limité » de comptes.

L’attaque d’ingénierie sociale visait à voler les informations d’identification des employés, a déclaré la société, qualifiant l’adversaire non encore identifié de « bien organisé » et de « méthodique dans ses actions ». L’incident a été révélé le 4 août.

« Cette attaque à grande échelle contre notre base d’employés a réussi à tromper certains employés pour qu’ils fournissent leurs informations d’identification », a-t-il déclaré. a dit dans un avis. « Les attaquants ont ensuite utilisé les informations d’identification volées pour accéder à certains de nos systèmes internes, où ils ont pu accéder à certaines données client. »

Le géant de la communication a 268 000 comptes clients actifs, et compte des entreprises comme Airbnb, Box, Dell, DoorDash, eBay, Glassdoor, Lyft, Salesforce, Stripe, Twitter, Uber, VMware, Yelp et Zendesk parmi ses clients. Il possède également le service populaire d’authentification à deux facteurs (2FA) Authy.

Twilio, qui poursuit toujours son enquête sur le piratage, a noté qu’il travaillait directement avec les clients qui ont été touchés. Il n’a pas révélé l’ampleur de l’attaque, le nombre de comptes d’employés compromis ou les types de données susceptibles d’avoir été consultés.

Les schémas de phishing, utilisant à la fois les e-mails et les SMS, sont connus pour s’appuyer sur des tactiques de peur agressives pour contraindre les victimes à transmettre leurs informations sensibles. Ce n’est pas une exception.

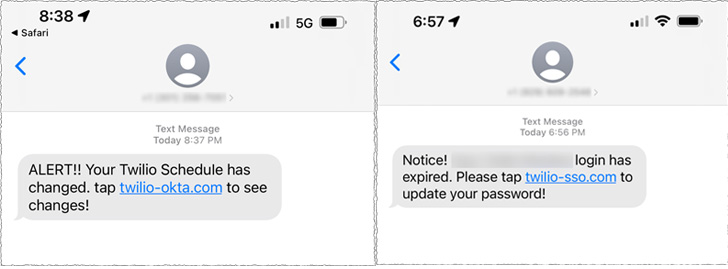

Les messages SMS auraient été envoyés aux employés actuels et anciens se faisant passer pour ceux de son service informatique, les attirant avec des notifications d’expiration de mot de passe pour cliquer sur des liens malveillants.

Les URL comprenaient des mots tels que « Twilio », « Okta » et « authentification unique » (abréviation de single sign-on) pour augmenter les chances de succès et a redirigé les victimes vers un faux site Web qui imitait la page de connexion de l’entreprise. Il n’est pas immédiatement clair si les comptes piratés étaient sécurisés par des protections 2FA.

Twilio a déclaré que les messages provenaient de réseaux d’opérateurs américains et qu’il avait travaillé avec les fournisseurs de services de télécommunications et d’hébergement pour arrêter le programme et l’infrastructure d’attaque utilisée dans la campagne. Les efforts de retrait, cependant, ont été compensés par la migration des attaquants vers d’autres opérateurs et hébergeurs.

« De plus, les acteurs de la menace semblaient avoir des capacités sophistiquées pour faire correspondre les noms des employés des sources avec leurs numéros de téléphone », a-t-il noté.

L’entreprise basée à San Francisco a depuis révoqué l’accès aux comptes d’employés compromis pour atténuer l’attaque, ajoutant qu’elle examinait des garanties techniques supplémentaires à titre préventif.

La divulgation arrive alors que le harponnage continue d’être une menace majeure pour les entreprises. Le mois dernier, il est apparu que le piratage d’Axie Infinity de 620 millions de dollars était la conséquence du fait qu’un de ses anciens employés avait été trompé par une offre d’emploi frauduleuse sur LinkedIn.