Les opérateurs de cybercriminalité à l’origine du célèbre malware TrickBot ont une fois de plus fait monter les enchères en affinant ses techniques en ajoutant plusieurs couches de défense pour contourner les produits antimalware.

« Dans le cadre de cette escalade, les injections de logiciels malveillants ont été équipées d’une protection supplémentaire pour empêcher les chercheurs d’entrer et passer les contrôles de sécurité », IBM Trusteer mentionné dans un rapport. « Dans la plupart des cas, ces protections supplémentaires ont été appliquées aux injections utilisées dans le processus de fraude bancaire en ligne – l’activité principale de TrickBot depuis sa création après la Cheval de Troie Dyrec’est la mort. »

TrickBot, qui a commencé comme un cheval de Troie bancaire, est devenu un logiciel criminel en tant que service (CaaS) polyvalent utilisé par divers acteurs pour fournir des charges utiles supplémentaires telles que des rançongiciels. Plus de 100 variantes de TrickBot ont été identifiées à ce jour, dont l’une est un module « Trickboot » qui peut modifier le firmware UEFI d’un appareil compromis.

À l’automne 2020, Microsoft et une poignée d’agences gouvernementales américaines et de sociétés de sécurité privées se sont associées pour lutter contre le botnet TrickBot, détruisant une grande partie de son infrastructure à travers le monde dans le but de contrecarrer ses opérations.

Mais TrickBot s’est avéré insensible aux tentatives de retrait, avec les opérateurs ajustant rapidement leurs techniques pour propager les logiciels malveillants en plusieurs étapes par le biais d’attaques de phishing et de malspam, sans parler d’étendre leurs canaux de distribution en s’associant à d’autres affiliés comme Shathak (alias TA551) pour augmenter l’échelle et générer des profits.

Plus récemment, des campagnes de logiciels malveillants impliquant Emotet se sont appuyées sur TrickBot en tant que « service de livraison », déclenchant une chaîne d’infection qui dépose l’outil de post-exploitation Cobalt Strike directement sur les systèmes compromis. En décembre 2021, environ 140 000 victimes dans 149 pays avaient été infectées par TrickBot.

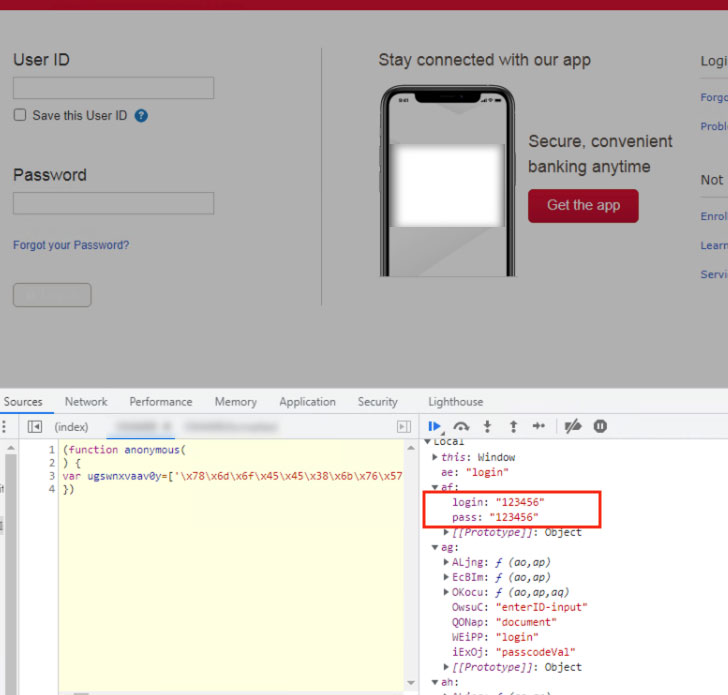

Les nouvelles mises à jour observées par IBM Trusteer concernent le temps réel injections Web utilisé pour voler les informations d’identification bancaires et les cookies du navigateur. Cela fonctionne en orientant les victimes vers des domaines répliqués lorsqu’elles tentent de naviguer vers un portail bancaire dans le cadre de ce qu’on appelle une attaque de l’homme dans le navigateur (MitB).

Un mécanisme d’injection côté serveur est également utilisé pour intercepter la réponse du serveur d’une banque et la rediriger vers un serveur contrôlé par l’attaquant, qui, à son tour, insère du code supplémentaire dans la page Web avant qu’il ne soit retransmis au client.

« Pour faciliter la récupération de la bonne injection au bon moment, le logiciel malveillant résident TrickBot utilise un téléchargeur ou un chargeur JavaScript (JS) pour communiquer avec son serveur d’injection », a déclaré Michael Gal, chercheur en sécurité Web chez IBM.

Autres lignes de défense adoptées La dernière version de TrickBot montre l’utilisation de communications HTTPS cryptées avec le serveur de commande et de contrôle (C2) pour récupérer les injections ; un mécanisme anti-débogage pour contrecarrer l’analyse ; et de nouvelles façons d’obscurcir et de masquer l’injection Web, y compris l’ajout de code redondant et l’incorporation de la représentation hexadécimale pour l’initialisation des variables.

Plus précisément, lors de la détection de toute tentative d’embellissement du code, la fonction anti-débogage de TrickBot déclenche une surcharge de mémoire qui ferait planter la page, empêchant ainsi tout examen du logiciel malveillant.

« Le cheval de Troie TrickBot et le gang qui l’exploite sont un incontournable de la cybercriminalité depuis qu’ils ont pris le relais lorsqu’un prédécesseur, Dyre, a fait faillite en 2016 », a déclaré Gal. « TrickBot ne s’est pas reposé un jour. Entre les tentatives de démantèlement et une pandémie mondiale, il a diversifié ses modèles de monétisation et s’est renforcé. »