Les chercheurs en cybersécurité ont ouvert le voile sur la résurgence continue de l’insidieux Malware TrickBot, indiquant clairement que le groupe transnational de lutte contre la cybercriminalité basé en Russie travaille en coulisses pour réorganiser son infrastructure d’attaque en réponse aux récents contre-efforts des forces de l’ordre.

« Les nouvelles capacités découvertes sont utilisées pour surveiller et recueillir des renseignements sur les victimes, en utilisant un protocole de communication personnalisé pour masquer les transmissions de données entre [command-and-control] serveurs et victimes — rendant les attaques difficiles à repérer », Bitdefender mentionné dans un article technique publié lundi, suggérant une augmentation de la sophistication des tactiques du groupe.

« Trickbot ne montre aucun signe de ralentissement », ont noté les chercheurs.

Les botnets se forment lorsque des centaines ou des milliers d’appareils piratés sont enrôlés dans un réseau géré par des opérateurs criminels, qui sont ensuite souvent utilisés pour lancer des attaques par déni de réseau afin de frapper des entreprises et des infrastructures critiques avec un trafic fictif dans le but de les mettre hors ligne. Mais avec le contrôle de ces appareils, les acteurs malveillants peuvent également utiliser des botnets pour diffuser des logiciels malveillants et du spam, ou pour déployer un ransomware de cryptage de fichiers sur les ordinateurs infectés.

TrickBot n’est pas différent. Le gang de cybercriminalité notoire derrière l’opération – surnommé Araignée magicienne – a l’habitude d’exploiter les machines infectées pour voler des informations sensibles, pivoter latéralement sur un réseau et même devenir un chargeur pour d’autres logiciels malveillants, tels que les ransomwares, tout en améliorant constamment leurs chaînes d’infection en ajoutant des modules avec de nouvelles fonctionnalités pour augmenter son efficacité .

« TrickBot a évolué pour utiliser une infrastructure complexe qui compromet les serveurs tiers et les utilise pour héberger des logiciels malveillants », Black Lotus Labs de Lumen divulgué en octobre dernier. « Il infecte également les appareils grand public tels que les routeurs DSL, et ses opérateurs criminels font constamment tourner leurs adresses IP et leurs hôtes infectés pour rendre la perturbation de leur crime aussi difficile que possible. »

Le botnet a depuis survécu à deux tentatives de démontage de Microsoft et du US Cyber Command, les opérateurs développant des composants d’ingérence du micrologiciel qui pourraient permettre aux pirates de planter une porte dérobée dans l’interface unifiée du micrologiciel extensible (UEFI), lui permettant d’échapper à la détection antivirus, aux mises à jour, voire un effacement total et une réinstallation du système d’exploitation de l’ordinateur.

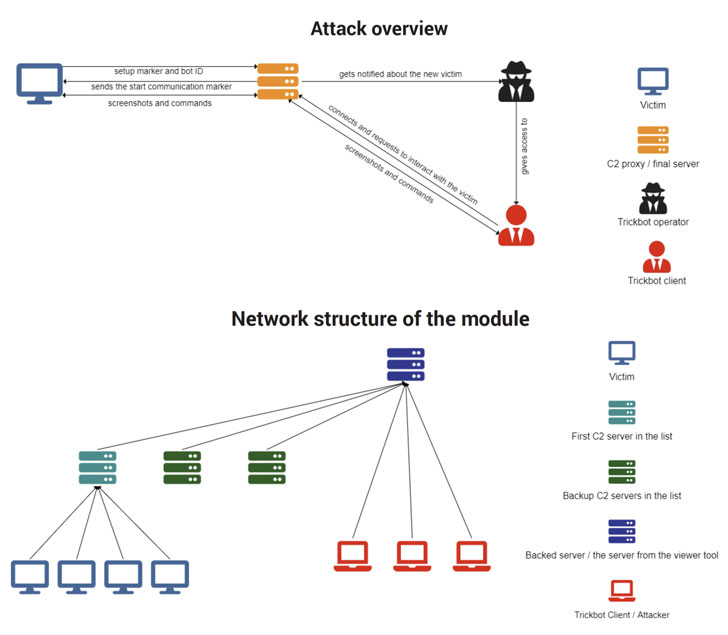

Selon Bitdefender, l’acteur de la menace a été trouvé en train de développer activement une version mise à jour d’un module appelé « vncDll » qu’il utilise contre certaines cibles de premier plan pour la surveillance et la collecte de renseignements. La nouvelle version a été nommée « tvncDll ».

Le nouveau module est conçu pour communiquer avec l’un des neuf serveurs de commande et de contrôle (C2) définis dans son fichier de configuration, en l’utilisant pour récupérer un ensemble de commandes d’attaque, télécharger davantage de charges utiles de logiciels malveillants et exfiltrer les données collectées de la machine vers le serveur. De plus, les chercheurs ont déclaré avoir identifié un « outil de visualisation », que les attaquants utilisent pour interagir avec les victimes via les serveurs C2.

Bien que les efforts pour écraser les opérations du gang n’aient peut-être pas été entièrement couronnés de succès, Microsoft Raconté The Daily Beast qu’il a travaillé avec des fournisseurs de services Internet (FAI) pour remplacer de porte en porte les routeurs compromis par le malware Trickbot au Brésil et en Amérique latine, et qu’il a effectivement débranché l’infrastructure Trickbot en Afghanistan.