TrickBot, l’un des botnets de logiciels malveillants les plus connus et les plus adaptables au monde, étend son ensemble d’outils pour se pencher sur les vulnérabilités des micrologiciels afin de potentiellement déployer des bootkits et prendre le contrôle complet d’un système infecté.

La nouvelle fonctionnalité, baptisée « TrickBoot« by Advanced Intelligence (AdvIntel) et Eclypsium, utilise des outils facilement disponibles pour vérifier les périphériques afin de détecter les vulnérabilités bien connues qui peuvent permettre aux attaquants d’injecter du code malveillant dans le micrologiciel UEFI / BIOS d’un périphérique, offrant ainsi aux attaquants un mécanisme efficace de persistance stockage de logiciels malveillants.

« Cela marque une étape significative dans l’évolution de TrickBot car les implants de niveau UEFI sont la forme de bootkits la plus profonde, la plus puissante et la plus furtive », ont déclaré les chercheurs.

«En ajoutant la possibilité de canaliser les périphériques victimes pour des vulnérabilités de micrologiciel UEFI / BIOS spécifiques, les acteurs de TrickBot sont en mesure de cibler des victimes spécifiques avec une persistance au niveau du micrologiciel qui survit à la réimagerie ou même à la capacité de brique de périphérique.

UEFI est une interface de micrologiciel et un remplacement du BIOS qui améliore la sécurité, garantissant qu’aucun logiciel malveillant n’a altéré le processus de démarrage. Étant donné que l’UEFI facilite le chargement du système d’exploitation lui-même, ces infections résistent à la réinstallation du système d’exploitation ou au remplacement du disque dur.

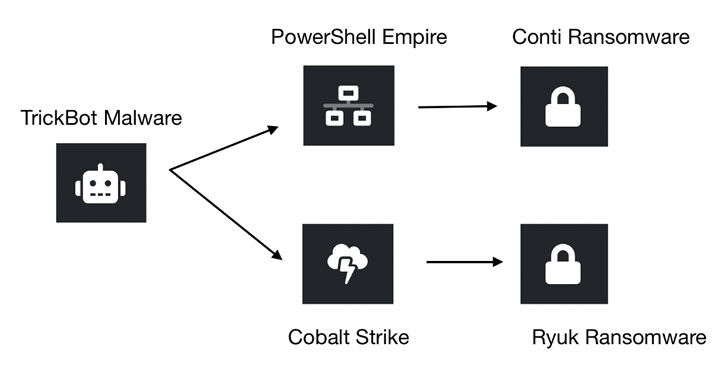

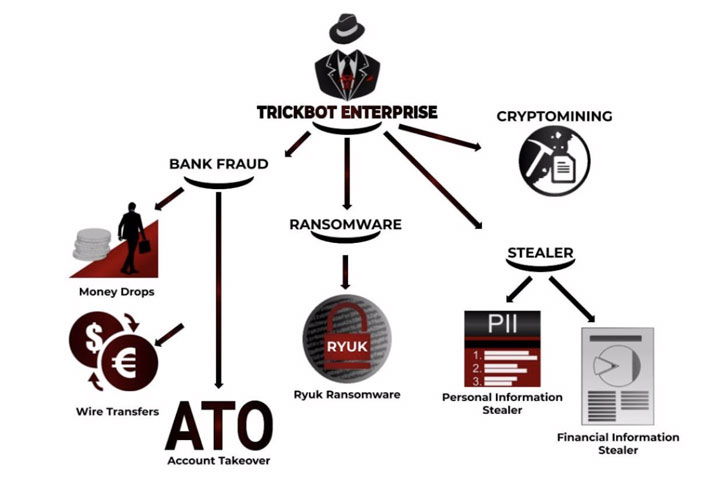

TrickBot a émergé en 2016 en tant que cheval de Troie bancaire, mais a depuis évolué pour devenir un malware polyvalent en tant que service (MaaS) qui infecte les systèmes avec d’autres charges utiles malveillantes conçues pour voler des informations d’identification, des e-mails, des données financières et répandre un ransomware de cryptage de fichiers. comme Conti et Ryuk.

Sa modularité et sa polyvalence en ont fait un outil idéal pour un ensemble diversifié d’acteurs de menaces malgré les tentatives des cyber-vendeurs de démanteler l’infrastructure. Il a également été observé en conjonction avec les campagnes Emotet pour déployer le ransomware Ryuk.

« Leur chaîne d’attaque la plus courante commence en grande partie via les campagnes de malspam d’Emotet, qui charge ensuite TrickBot et / ou d’autres chargeurs, et se déplace vers des outils d’attaque comme PowerShell Empire ou Cobalt Strike pour atteindre des objectifs relatifs à l’organisation victime attaquée », ont déclaré les chercheurs. « Souvent, à la fin de la chaîne de destruction, le ransomware Conti ou Ryuk est déployé. »

À ce jour, le botnet a infecté plus d’un million d’ordinateurs, selon Microsoft et ses partenaires chez Symantec, ESET, FS-ISAC et Lumen.

D’un module de reconnaissance à une fonction d’attaque

Le plus récent ajout à leur arsenal suggère que TrickBot peut non seulement être utilisé pour cibler en masse des systèmes avec des ransomwares et des attaques UEFI, mais également fournir aux acteurs criminels encore plus de poids lors de la négociation de la rançon en laissant un bootkit UEFI secret sur le système pour une utilisation ultérieure.

Le développement est également un autre signe que les adversaires étendent leur concentration au-delà du système d’exploitation de l’appareil aux couches inférieures pour éviter la détection et mener des campagnes destructrices ou axées sur l’espionnage.

La composante de reconnaissance de TrickBot, observée pour la première fois en octobre 2020 juste après les tentatives de démontage orchestrées par l’US Cyber Command et Microsoft, cibles Systèmes Intel de Skylake aux chipsets Comet Lake pour rechercher les vulnérabilités dans le micrologiciel UEFI des machines infectées.

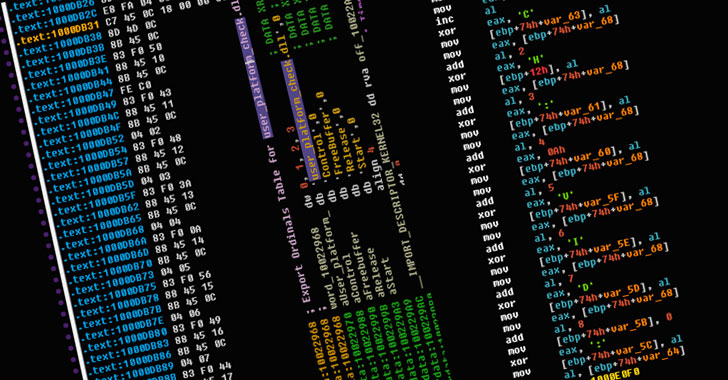

Plus précisément, les chercheurs ont découvert que TrickBoot vise le SPI puce flash qui héberge le micrologiciel UEFI / BIOS, utilisant une copie masquée de RWTout pilote RwDrv.sys de l’outil pour vérifier si le registre de contrôle du BIOS est déverrouillé et si le contenu de la région du BIOS peut être modifié.

Bien que l’activité se limite jusqu’à présent à la reconnaissance, il ne serait pas difficile d’étendre cette capacité pour écrire du code malveillant sur le micrologiciel du système, garantissant ainsi que le code de l’attaquant s’exécute avant le système d’exploitation et ouvrant la voie à l’installation de portes dérobées , voire la destruction d’un appareil ciblé.

De plus, étant donné la taille et la portée du TrickBot, une attaque de ce type peut avoir de graves conséquences.

« TrickBoot n’est qu’à une ligne de code pour pouvoir brique tout appareil qu’il juge vulnérable », ont noté les chercheurs. « Les implications pour la sécurité nationale résultant d’une campagne de malware généralisée capable de brancher des appareils sont énormes. »

Avec la persistance UEFI, «les opérateurs TrickBot peuvent désactiver tous les contrôles de sécurité au niveau du système d’exploitation qu’ils souhaitent, ce qui leur permet ensuite de refaire surface vers un système d’exploitation modifié avec des protections de point de terminaison stérilisées et de réaliser des objectifs sans hâte de leur côté.

Pour atténuer ces menaces, il est recommandé que le micrologiciel soit maintenu à jour, Protections en écriture du BIOS sont activées et l’intégrité du micrologiciel est vérifiée pour se protéger contre les modifications non autorisées.