Le malware notoire TrickBot cible les clients de 60 sociétés financières et technologiques, y compris des sociétés de crypto-monnaie, principalement situées aux États-Unis, alors même que ses opérateurs ont mis à jour le botnet avec de nouvelles fonctionnalités anti-analyse.

« TrickBot est un malware sophistiqué et polyvalent avec plus de 20 modules qui peuvent être téléchargés et exécutés à la demande », ont déclaré Aliaksandr Trafimchuk et Raman Ladutska, chercheurs de Check Point. mentionné dans un rapport publié aujourd’hui.

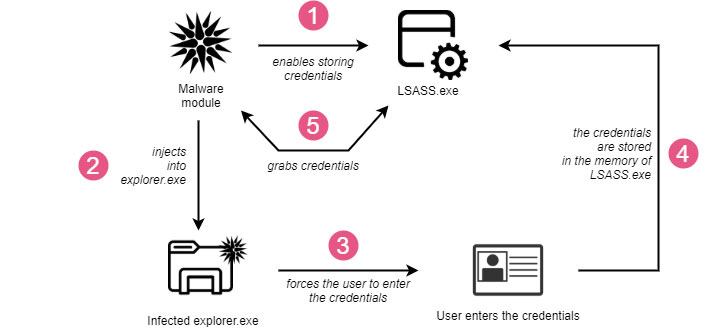

En plus d’être à la fois répandu et persistant, TrickBot a continuellement fait évoluer ses tactiques pour dépasser les couches de sécurité et de détection. À cette fin, le module d’injection Web « injectDll » du malware, qui est responsable du vol de données bancaires et d’informations d’identification, exploite des techniques anti-désobfuscation pour faire planter la page Web et contrecarrer les tentatives d’examen du code source.

Des garde-fous anti-analyse sont également mis en place pour empêcher les chercheurs en sécurité d’envoyer des requêtes automatisées aux serveurs de commande et de contrôle (C2) pour récupérer de nouveaux injections Web.

Un autre des principaux atouts de TrickBot est sa capacité à se propager, ce qu’il obtient en utilisant le module « tabDLL » pour voler les informations d’identification des utilisateurs et diffuser le logiciel malveillant via le partage réseau SMBv1 à l’aide de l’exploit EternalRomance.

Un troisième module crucial déployé dans le cadre des infections TrickBot est « pwgrabc », un voleur d’informations d’identification conçu pour siphonner les mots de passe des navigateurs Web et un certain nombre d’autres applications telles que Outlook, Filezilla, WinSCP, RDP, Putty, OpenSSH, OpenVPN et TeamViewer.

« TrickBot attaque des victimes de haut niveau pour voler les informations d’identification et fournir à ses opérateurs un accès aux portails avec des données sensibles où ils peuvent causer des dommages plus importants », ont déclaré les chercheurs, ajoutant que « les opérateurs derrière l’infrastructure sont très expérimentés dans le développement de logiciels malveillants à un niveau élevé ». niveau aussi. »

Les découvertes surviennent également alors que le gang TrickBot a été révélé comme employant méthodes de métaprogrammation pour son Famille de logiciels malveillants Bazar pour dissimuler leur code et se protéger contre l’ingénierie inverse dans le but ultime d’échapper à la détection basée sur la signature.