Menacer les acteurs derrière l’infâme TrickBot Les logiciels malveillants ont été liés à une nouvelle souche de ransomware nommée « Diavol », selon les dernières recherches.

Les charges utiles des ransomwares Diavol et Conti ont été déployées sur différents systèmes dans le cas d’une attaque infructueuse ciblant l’un de ses clients plus tôt ce mois-ci, ont déclaré la semaine dernière des chercheurs des FortiGuard Labs de Fortinet.

TrickBot, un cheval de Troie bancaire détecté pour la première fois en 2016, est traditionnellement une solution de logiciel criminel basée sur Windows, utilisant différents modules pour effectuer un large éventail d’activités malveillantes sur les réseaux cibles, y compris le vol d’identifiants et la conduite d’attaques de ransomware.

Malgré les efforts des forces de l’ordre pour neutraliser le réseau de robots, le malware en constante évolution s’est avéré être une menace résiliente, avec les opérateurs basés en Russie — surnommé « Araignée magicienne » adapter rapidement de nouveaux outils pour mener d’autres attaques.

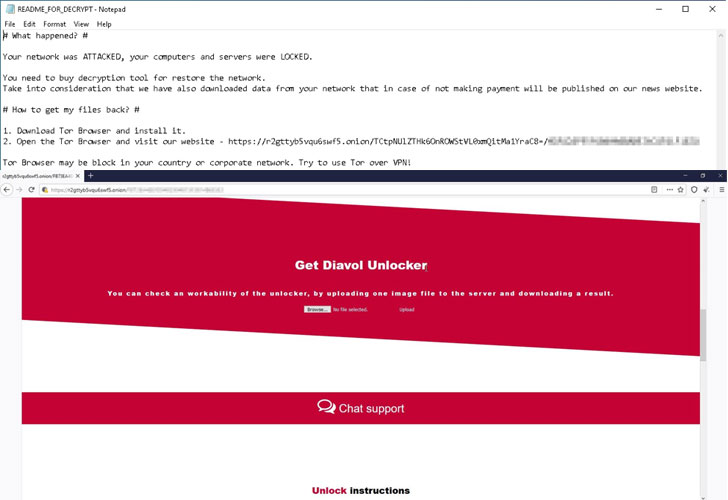

Diavol aurait été déployé dans la nature lors d’un incident à ce jour. La source de l’intrusion reste encore inconnue. Ce qui est clair, cependant, c’est que le code source de la charge utile partage des similitudes avec celui de Conti, même si sa demande de rançon s’est avérée réutiliser un langage du ransomware Egregor.

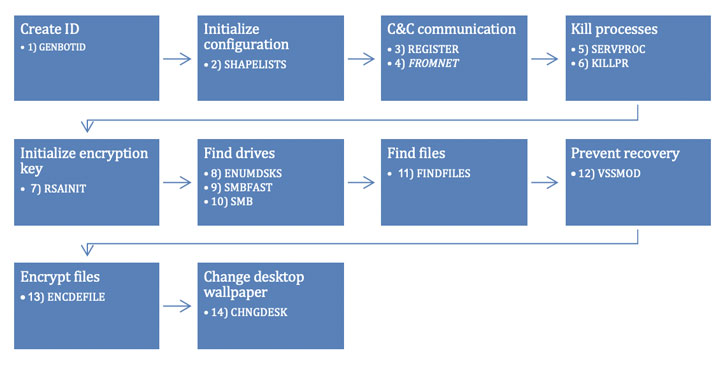

« Dans le cadre d’une procédure de cryptage plutôt unique, Diavol fonctionne à l’aide d’appels de procédure asynchrones (APC) en mode utilisateur sans algorithme de cryptage symétrique », expliquent les chercheurs. mentionné. « Habituellement, les auteurs de ransomwares visent à terminer l’opération de cryptage dans les plus brefs délais. Les algorithmes de cryptage asymétriques ne sont pas le choix évident car ils [are] significativement plus lent que les algorithmes symétriques. »

Un autre aspect du ransomware qui se démarque est son recours à une technique d’anti-analyse pour masquer son code sous la forme d’images bitmap, à partir desquelles les routines sont chargées dans un tampon avec des autorisations d’exécution.

Avant de verrouiller les fichiers et de modifier le fond d’écran du bureau avec un message de rançon, certaines des principales fonctions exécutées par Diavol incluent l’enregistrement de l’appareil victime sur un serveur distant, la fin des processus en cours, la recherche de lecteurs locaux et de fichiers dans le système à chiffrer et récupération en supprimant les clichés instantanés.

L’effort naissant de ransomware de Wizard Spider coïncide également avec de « nouveaux développements du module webinject TrickBot », comme détaillé par l’équipe de Kryptos Logic Threat Intelligence, indiquant que le groupe de cybercriminalité à motivation financière réorganise toujours activement son arsenal de logiciels malveillants.

« TrickBot a ramené son module de fraude bancaire, qui a été mis à jour pour prendre en charge les webinjects de style Zeus », Marcus Hutchins, chercheur en cybersécurité. tweeté. « Cela pourrait suggérer qu’ils reprennent leurs opérations de fraude bancaire et prévoient d’étendre l’accès à ceux qui ne connaissent pas leur format webinject interne. »