Le monde de la cybersécurité évolue constamment vers de nouvelles formes de menaces et de vulnérabilités. Mais le ransomware se révèle être un animal différent – le plus destructeur, le plus persistant, notoirement difficile à prévenir, et ne montre aucun signe de ralentissement.

Être victime d’une attaque de ransomware peut entraîner des pertes de données importantes, une violation de données, des temps d’arrêt opérationnels, une récupération coûteuse, des conséquences juridiques et des atteintes à la réputation.

Dans cette histoire, nous avons couvert tout ce que vous devez savoir sur les ransomwares et leur fonctionnement.

Qu’est-ce qu’un ransomware?

Le ransomware est un programme malveillant qui prend le contrôle de l’appareil infecté, crypte les fichiers et bloque l’accès des utilisateurs aux données ou à un système jusqu’à ce qu’une somme d’argent, ou une rançon, soit payée.

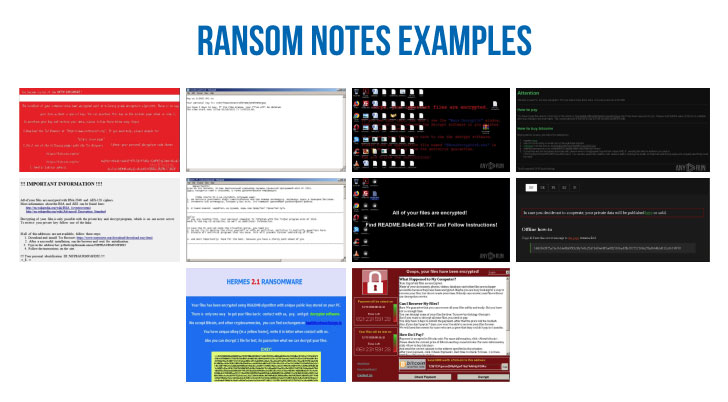

Le plan des escrocs comprend une note de rançon – avec le montant et des instructions sur la façon de payer une rançon en échange de la clé de déchiffrement – ou une communication directe avec la victime.

Alors que les ransomwares ont un impact sur les entreprises et les institutions de toutes tailles et de tous types, les attaquants ciblent souvent les secteurs de la santé, de l’éducation, de l’informatique, du gouvernement et de la finance aux poches plus profondes, causant des dommages allant de centaines de millions à des milliards de dollars.

Les attaques de ransomwares ont commencé à se multiplier en 2012, et depuis lors, elles sont devenues les cyberattaques les plus répandues au monde.

Par exemple, le ransomware HelloKitty a frappé le développeur de jeux vidéo polonais CD Projekt Red la semaine dernière avec une tactique assez populaire, c’est-à-dire que les attaquants ont menacé la société de divulguer le code source des jeux, y compris Cyberpunk 2077, Witcher 3, Gwent, et ainsi que des fichiers confidentiels dans l’entreprise.

Et c’est effectivement arrivé! Après que CD Projekt a annoncé qu’il ne paierait pas la rançon, les attaquants ont créé une vente aux enchères pour les données volées sur un forum de hackers.

Et ce n’est pas le seul exemple. Les ransomwares ont toujours été l’un des types d’échantillons malveillants les plus populaires téléchargés dans sandbox d’analyse des logiciels malveillants ANY.RUN. Plus de 124,00 sessions interactives avec ransomware ont été analysées en ligne uniquement en 2020.

Du casier à l’entreprise

L’un des moyens de se protéger des attaques est la sensibilisation. Nous pensons qu’il est indispensable que les dirigeants et les employés des entreprises comprennent ce type de menace.

Dans cet article, nous allons jeter un œil à l’histoire des ransomwares:

Le premier ransomware

La première attaque connue de ransomware a été menée en 1989 par un chercheur sur le sida, Joseph Popp, qui a distribué 20000 disquettes malveillantes à des chercheurs sur le sida dans plus de 90 pays, affirmant que les disques contenaient un programme d’enquête. Depuis lors, la menace des ransomwares a beaucoup évolué et a acquis plus de fonctionnalités.

Ransomware Locker

En 2007, Locker ransomware, une nouvelle catégorie de malware ransomware, est apparu qui ne crypte pas les fichiers; au lieu de cela, il verrouille la victime hors de son appareil, l’empêchant de l’utiliser.

Similaire à cela, WinLock a exigé une rançon de 10 $ pour le code de déverrouillage. Plus tard, le ver Citadel, Lyposit et Reveton a contrôlé un écran avec un beau message d’une fausse agence d’application de la loi.

Cela prend généralement la forme de verrouiller l’interface utilisateur de l’ordinateur ou du périphérique, puis de demander à l’utilisateur de payer des frais pour restaurer l’accès à celui-ci.

Scareware

Au cours des années suivantes, les attaquants ont changé leur stratégie pour tirer parti de la peur en diffusant de fausses applications et des programmes antivirus (AV). L’attaque implique un message contextuel affiché aux victimes indiquant que leurs ordinateurs ont été infectés par des virus. Cela attire les victimes vers un site Web où on leur demande de l’argent pour payer un logiciel pour résoudre le problème. Tout avait l’air digne de confiance: logos, jeux de couleurs et autres éléments protégés par le droit d’auteur.

À partir de ce moment, les criminels ont compris qu’il était beaucoup plus facile de compromettre plusieurs sites Web, de se concentrer sur le phishing et d’automatiser l’ensemble du processus.

Crypto ransomware

En 2013, CryptoLocker est apparu comme le premier malware cryptographique qui arrive généralement sous forme de pièce jointe à un e-mail. Le botnet Gameover ZeuS était responsable de ces attaques. CryptoLocker crypte les fichiers, et après cela, un paiement bitcoin était nécessaire pour les déverrouiller.

Si la rançon n’était pas reçue dans les 3 jours, la rançon doublait. CryptorBit, CryptoDefense, CryptoWall, WannaCry ont élargi les variations de leurres et ont même utilisé des faiblesses du système pour infecter les ordinateurs.

La dernière étape de cette évolution est l’arrivée du ransomware-as-a-service, qui est apparu pour la première fois en 2015 avec le lancement de la boîte à outils Tox. Cela a donné aux cybercriminels potentiels la possibilité de développer des outils de rançongiciel personnalisés avec des capacités d’évasion avancées.

Rançongiciel d’entreprise

Les attaquants de ransomware se sont améliorés et sont passés au stade de l’entreprise. Ils ont préféré traiter avec de grandes organisations et leur faire peur d’une éventuelle épidémie.

Par exemple, une cible a reçu un e-mail avec une menace d’attaque par déni de service distribué (DDoS). Pour éviter cela, les victimes devaient payer une rançon.

Un autre cas est la rançon pour compromission des données. Un criminel menace une cible d’exploiter au public des informations compromises à moins qu’une rançon ne soit payée. La tactique suivante est efficace au niveau de l’entreprise, car les entreprises ne veulent pas mettre leur réputation en jeu.

Il est désormais clair que les logiciels malveillants continueront d’évoluer. Et peut-être qu’il acquerra des attaques hybrides, y compris d’autres familles de logiciels malveillants.

Attaque en détail

Comme nous connaissons maintenant l’histoire et les types de ransomwares, il est maintenant temps de comprendre comment cela fonctionne.

- Déploiement: Dans un premier temps, les attaquants distribuent des composants essentiels utilisés pour infecter, crypter ou verrouiller le système, téléchargés à l’insu de l’utilisateur, en utilisant le hameçonnage ou après avoir exploité des failles système ciblées.

- Installation: Lorsque la charge utile est téléchargée, l’étape suivante est l’infection. Le logiciel malveillant laisse tomber un petit fichier qui est souvent capable de contourner la défense. Le ransomware s’exécute et tente de gagner en persistance sur le système infecté en se mettant à exécuter automatiquement les clés de registre, permettant aux attaquants distants de contrôler le système.

- Commander et contrôler: Le malware se connecte ensuite au serveur de commande et de contrôle (C2) des attaquants pour recevoir des instructions et, principalement, pour déposer la clé de chiffrement privée asymétrique hors de la portée de la victime.

- Destruction: Une fois les fichiers chiffrés, le logiciel malveillant supprime les copies originales du système et le seul moyen de les restaurer est de déchiffrer les fichiers codés.

- Extorsion: Voici les notes de rançon. La victime apprend que ses données sont compromises. La fourchette de paiement varie en fonction du type de cible. Pour dérouter et effrayer une victime, les attaquants peuvent supprimer plusieurs fichiers de l’ordinateur. Cependant, si un utilisateur paie la rançon, ce n’est pas une garantie que les informations seront restaurées ou que le ransomware lui-même sera supprimé.

Familles et opérateurs populaires

Plusieurs types de logiciels malveillants sont connus dans le monde des ransomwares. Examinons-les et parlons des opérateurs populaires qui se démarquent dans l’histoire des logiciels malveillants:

1) Rançongiciel GandCrab est l’une des versions de ransomware les plus notoires de ces dernières années, qui a amassé près de 2 milliards de dollars de paiements de ses victimes.

Considéré comme un produit d’un groupe de hackers russe, GandCrab a été découvert en 2018 dans le cadre de Ransomware-as-a-Service (RaaS) vendu à d’autres cybercriminels.

Bien que GandCrab ait annoncé sa «retraite» en 2019, certains chercheurs affirment qu’elle est revenue avec une nouvelle souche, appelée Sodinokibi, avec une base de code similaire. Sodinokibi cible les systèmes Microsoft Windows et crypte tous les fichiers à l’exception des fichiers de configuration.

2) Ensuite, Labyrinthe Les ransomwares, qui ont fait la une des journaux ces deux dernières années, sont connus pour divulguer des données volées au public si la victime ne paie pas pour les déchiffrer.

C’était la première attaque de ransomware combinant le cryptage des données et le vol d’informations. De plus, ils ont menacé de rendre les données publiques si la rançon n’était pas payée. Lorsque le COVID-19 a commencé, Maze a annoncé qu’ils laisseraient les hôpitaux tranquilles. Mais plus tard, ils ont également rompu cette promesse.

En 2020, Maze a annoncé la fermeture de ses opérations. Mais il est plus probable qu’ils aient simplement migré vers un autre malware.

3) Netwalker utilisé le creusement de processus et l’obscurcissement du code pour cibler les victimes de l’entreprise. Mais en janvier 2021, les forces de l’ordre se sont associées à Netwalker et ont repris des domaines dans un dark web utilisé par des acteurs de logiciels malveillants.

4) Vouloir pleurer se propage de manière autonome d’ordinateur en ordinateur en utilisant EternalBlue, un exploit prétendument développé par la NSA puis volé par des pirates.

C’est le type de ransomware le plus téléchargé dans le service ANY.RUN en 2020. Il a frappé les principaux logiciels malveillants avec 1930 tâches. Vous pouvez les étudier dans la bibliothèque de soumission publique, recherchez par la balise « wannacry ».

5) Le malspam d’Avaddon contient généralement le seul smiley à inciter les utilisateurs à télécharger la pièce jointe. Le logiciel malveillant vérifie également les paramètres régionaux de l’utilisateur avant d’infecter. S’il s’agit du russe ou du cherokee, Avaddon ne crypte pas les systèmes.

6) Babuk est un nouveau malware ciblant les entreprises en 2021. Babuk comprend un cryptage sécurisé qui rend impossible la restauration gratuite de fichiers.

Cibles des attaques de ransomwares

Il y a plusieurs raisons pour lesquelles les attaquants choisissent d’abord le type d’organisations qu’ils souhaitent cibler avec un ransomware:

- Facile à échapper à la défense. Les universités, les petites entreprises qui ont de petites équipes de sécurité sont une cible facile. Le partage de fichiers et une base de données étendue facilitent la pénétration pour les attaquants.

- Possibilité de paiement rapide. Certaines organisations sont obligées de payer une rançon rapidement. Les agences gouvernementales ou les établissements médicaux ont souvent besoin d’un accès immédiat à leurs données. Les cabinets d’avocats et autres organisations disposant de données sensibles veulent généralement garder un compromis secret.

Et certains ransomwares se propagent automatiquement et n’importe qui peut en devenir la victime.

La croissance rapide des ransomwares

La principale raison pour laquelle ce type de malware a réussi est les attaques qui donnent des résultats aux cybercriminels. Les marchés permettent aux escrocs d’acheter des ransomwares avancés pour gagner de l’argent.

Les auteurs de logiciels malveillants proposent plusieurs méthodes pour emballer le ransomware. Un logiciel malveillant crypte les systèmes rapidement et discrètement. Dès que la rançon est reçue, il n’est pas difficile de couvrir les pistes. Ces points conduisent à une augmentation significative.

Désormais, les criminels deviennent chauves et s’attendent à gagner des centaines ou des milliers de dollars, car les entreprises ne veulent pas risquer de perdre des données et de pannes.

Méthodes de distribution des ransomwares

Voici plusieurs façons de diffuser les ransomwares:

- Courriel (spam)

- Attaque du trou d’eau

- Malvertising

- Kits d’exploit

- USB et support amovible

- Ransomware en tant que service

- Zéro jour

Analyse des ransomwares dans ANY.RUN

Examinons un échantillon de ransomware ensemble.

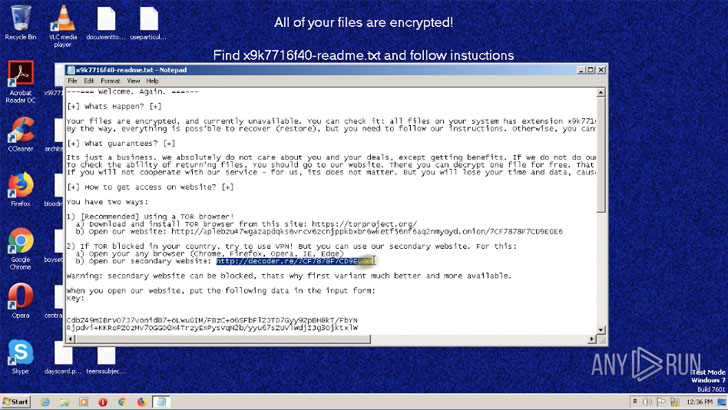

Voici une tâche avec le malware Sodinokibi. Grâce à l’interactivité ANY.RUN, nous pouvons suivre le parcours de l’utilisateur:

Tout d’abord, nous attendons que le programme malveillant termine le cryptage des fichiers sur le disque. La caractéristique distinctive de Sodinokibi est le fond d’écran avec du texte.

Ensuite, nous ouvrons un fichier texte sur le bureau. Oui, nous pouvons interagir avec les fichiers et les dossiers de la machine virtuelle pendant l’exécution de la tâche.

Là, nous pouvons voir les instructions avec l’adresse URL. Nous pouvons le copier et l’ouvrir dans le navigateur. Sur la nouvelle page, nous devons entrer la clé; chaque clé est unique pour chaque machine infectée.

Il y a le nôtre dans le fichier texte pour que nous puissions le saisir. Et puis une page avec la somme du paiement de la rançon apparaît et un compte à rebours. Enfin, nous ouvrons le fichier avec une image pour tester le décryptage et l’ouvrons.

Mesures de prévention

L’année 2021 a commencé par des arrestations de gangs de ransomwares. Le groupe de hackers Egregor a été démoli la semaine dernière par la police française et ukrainienne.

C’est une bonne tendance que les agences d’application de la loi continuent de vaincre les acteurs des logiciels malveillants. Cependant, nous devons être prudents et essayer d’arrêter les attaques également.

Pour se protéger contre les ransomwares, les entreprises doivent avoir un plan élaboré contre les logiciels malveillants, y compris les données de sauvegarde. Étant donné que les ransomwares sont très difficiles à détecter et à combattre, différents mécanismes de protection doivent être utilisés.

ANY.RUN est l’un d’entre eux qui aide à identifier rapidement les logiciels malveillants et à prévenir les infections. En outre, la protection la plus importante est la formation du personnel. Ils doivent éviter tout lien ou fichier suspect. Les employés qui savent que les ransomwares existent et comment ils fonctionnent peuvent détecter de telles attaques.