Pentesting et analyse de vulnérabilité sont souvent confondus pour le même service. Le problème est que les propriétaires d’entreprise utilisent souvent l’un lorsqu’ils ont vraiment besoin de l’autre. Plongeons-nous et expliquons les différences.

Les gens confondent souvent les tests d’intrusion et l’analyse des vulnérabilités, et il est facile de comprendre pourquoi. Les deux recherchent les faiblesses de votre infrastructure informatique en explorant vos systèmes de la même manière que le ferait un véritable pirate informatique. Cependant, il existe une distinction très importante entre les deux – et quand chacun est la meilleure option.

Manuel ou automatisé ?

Le test d’intrusion est un manuel évaluation de sécurité où un professionnel de la cybersécurité tente de trouver un moyen de pénétrer dans vos systèmes. Il s’agit d’un test pratique et approfondi pour évaluer les contrôles de sécurité sur une variété de systèmes, y compris les environnements d’applications Web, de réseau et de cloud. Ce type de test peut prendre plusieurs semaines et, en raison de sa complexité et de son coût, est généralement effectué une fois par an.

L’analyse des vulnérabilités, en revanche, est automatique et exécutés par des outils qui peuvent être installés directement sur votre réseau ou accessibles en ligne. Les scanners de vulnérabilités exécutent des milliers de contrôles de sécurité sur vos systèmes, produisant une liste de vulnérabilités avec des conseils de correction. Il est donc possible d’effectuer des contrôles de sécurité continus même sans avoir un expert en cybersécurité à plein temps dans votre équipe.

Ponctuel ou régulier ?

Les tests d’intrusion sont depuis longtemps un élément essentiel de la stratégie de nombreuses organisations pour se protéger contre les cyberattaques et un excellent moyen de trouver des failles à un moment donné. Mais les tests d’intrusion à eux seuls peuvent laisser les organisations sans défense entre les tests.

La réalisation de tests d’intrusion annuels comme principale défense contre les attaquants est depuis longtemps un élément essentiel de la stratégie de nombreuses organisations pour se protéger contre les cyberattaques, et pour cause. Et même si c’est certainement mieux que de ne rien faire, cela présente un inconvénient assez important : que se passe-t-il entre les tests ?

Par exemple, que se passe-t-il lorsqu’une nouvelle vulnérabilité critique est découverte dans le serveur Web Apache exploitant un portail client sensible au cours de cette longue année entre leur pentesting annuel ? Ou une mauvaise configuration de la sécurité est faite par un développeur junior ? Que se passe-t-il si un ingénieur réseau ouvre temporairement un port sur un pare-feu exposant une base de données à Internet et oublie de le fermer ? À qui incombe la tâche de remarquer ces problèmes qui, s’ils ne sont pas contrôlés, pourraient entraîner une violation ou une compromission des données ?

Pentester ne suffit pas

Sans une surveillance continue de tels problèmes, ils ne seraient pas identifiés et résolus avant que les attaquants n’aient la possibilité de les exploiter.

Les entreprises qui ont besoin d’une sécurité physique robuste se vantent souvent de disposer de solutions automatisées 24h/24 et 7j/7 pour dissuader les attaquants 365 jours par an. Alors pourquoi certains traitent-ils la cybersécurité différemment ? Surtout quand en moyenne 20 nouvelles vulnérabilités sont découvertes chaque jour.

Vous pouvez donc comprendre pourquoi un pentesting rarement planifié ne suffit pas. Voici une analogie simple : c’est comme vérifier les serrures de vos locaux à haute sécurité une fois par an, mais les laisser sans personnel ou ne pas vérifier s’ils sont sécurisés jusqu’à votre prochaine année. Cela semble fou, non ? Qui vérifie que la porte est verrouillée ?

Couverture 24 heures sur 24

Alors que certaines entreprises utilisent encore le pentesting annuel comme seule ligne de défense, beaucoup commencent à voir à quelle fréquence de nouvelles menaces apparaissent et la valeur d’une analyse continue et automatisée des menaces.

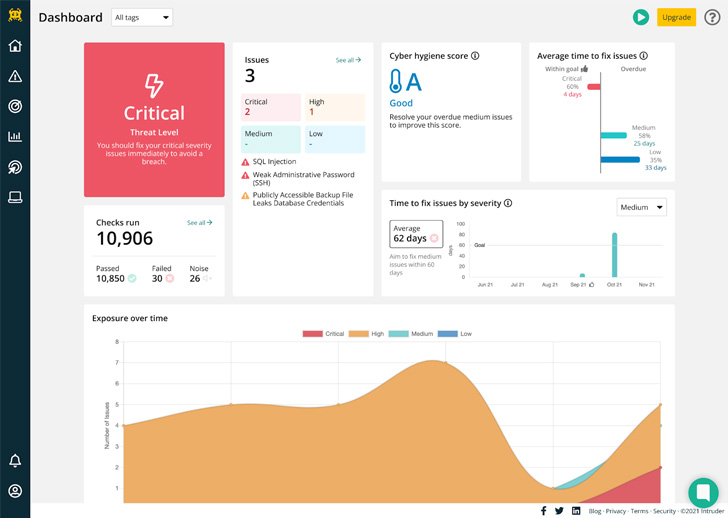

Analyser régulièrement avec un scanner de vulnérabilité comme Intrus complète les tests manuels en fournissant aux organisations une couverture de sécurité continue entre tests de pénétration manuels. Le scanner automatisé d’Intruder fonctionne 24 heures sur 24 pour alerter les utilisateurs des nouvelles vulnérabilités dès qu’elles apparaissent.

L’analyse des vulnérabilités est déjà le premier port d’escale pour les entreprises de toutes tailles, avec des tests de pénétration manuels d’experts inclus dans des solutions telles que Avant-garde de l’intrus utilisé comme une sauvegarde puissante.

Il ne suffit pas de faire l’un ou l’autre. Heureusement, on prend de plus en plus conscience de la nécessité d’une stratégie qui offre une protection tout au long de l’année.

Le service d’analyse continue des vulnérabilités d’Intruder vous aide à vous tenir au courant des dernières vulnérabilités et vous alerte des menaces émergentes qui affectent vos systèmes les plus exposés. Démarrez avec un essai gratuit aujourd’hui.