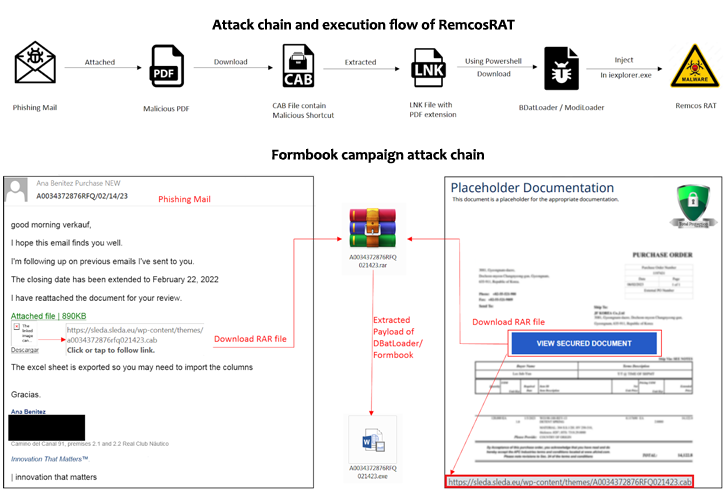

Une nouvelle campagne de phishing vise des entités européennes pour distribuer Remcos RAT et Formbook via un chargeur de logiciels malveillants baptisé DBatLoader.

« La charge utile des logiciels malveillants est distribuée via des sites Web WordPress dotés de certificats SSL autorisés, ce qui est une tactique courante utilisée par les acteurs de la menace pour échapper aux moteurs de détection », ont déclaré les chercheurs de Zscaler Meghraj Nandanwar et Satyam Singh. a dit dans un rapport publié lundi.

Les conclusions s’appuient sur un rapport précédent de SentinelOne le mois dernier qui détaillait les e-mails de phishing contenant des pièces jointes malveillantes qui se faisaient passer pour des documents financiers pour activer la chaîne d’infection.

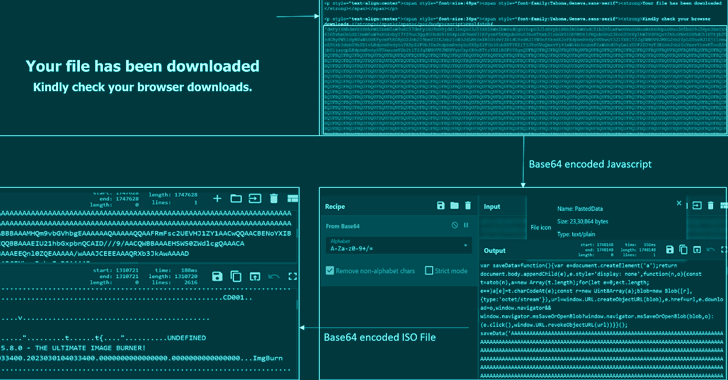

Certains des formats de fichiers utilisés pour distribuer la charge utile DBatLoader concernent l’utilisation d’un fichier HTML obscurci multicouche et de pièces jointes OneNote.

Le développement ajoute à abus croissant des fichiers OneNote comme premier vecteur de distribution de logiciels malveillants depuis la fin de l’année dernière en réponse à la décision de Microsoft de bloquer les macros par défaut dans les fichiers téléchargés sur Internet.

DBatLoader, également appelé ModiLoader et NatsoLoader, est un logiciel malveillant basé sur Delphi capable de fournir des charges utiles de suivi à partir de services cloud tels que Google Drive et Microsoft OneDrive, tout en adoptant des techniques de stéganographie d’image pour échapper aux moteurs de détection.

Un aspect notable de l’attaque est la utilisation de simuler des répertoires de confiance tels que « C:\Windows \System32 » (notez l’espace de fin après Windows) pour contourner le contrôle de compte d’utilisateur (UAC) et augmenter les privilèges.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

Une mise en garde ici est que les répertoires ne peuvent pas être créés directement à partir de l’interface utilisateur de l’Explorateur Windows, obligeant plutôt l’attaquant à s’appuyer sur un script pour accomplir la tâche et copier dans le dossier une DLL escroc et un exécutable légitime (easinvoker.exe) qui est vulnérable au détournement de DLL afin de charger la charge utile DLL.

Cela permet aux attaquants de mener des activités élevées sans alerter les utilisateurs, notamment en établissant la persistance et en ajoutant le répertoire « C:\Users » à la liste d’exclusion de Microsoft Defender pour éviter d’être scanné.

Pour atténuer les risques posés par DBatLoader, il est conseillé de surveiller les exécutions de processus qui impliquent des chemins de système de fichiers avec des espaces de fin et d’envisager de configurer Windows UAC pour Toujours aviser.