Une variante Linux d’une porte dérobée connue sous le nom de SideWalk a été utilisée pour cibler une université de Hong Kong en février 2021, soulignant les capacités multiplateformes de l’implant.

La société slovaque de cybersécurité ESET, qui a détecté le logiciel malveillant dans le réseau de l’université, a attribué la porte dérobée à un acteur de l’État-nation surnommé MousseuxGobelin. L’université sans nom aurait déjà été ciblée par le groupe en mai 2020 lors de la manifestations étudiantes.

« Le groupe a continuellement ciblé cette organisation sur une longue période, compromettant avec succès plusieurs serveurs clés, y compris un serveur d’impression, un serveur de messagerie et un serveur utilisé pour gérer les horaires des étudiants et les inscriptions aux cours », ESET a dit dans un rapport partagé avec The Hacker News.

SparklingGoblin est le nom donné à un groupe chinois de menace persistante avancée (APT) avec des connexions au Parapluie Winnti (alias APT41, Baryum ou Wicked Panda). Il est principalement connu pour ses attaques visant diverses entités en Asie de l’Est et du Sud-Est au moins depuis 2019, avec un accent particulier sur le secteur universitaire.

En août 2021, ESET a découvert un nouveau logiciel malveillant Windows personnalisé nommé SideWalk qui a été exclusivement exploité par l’acteur pour frapper une société de vente au détail d’ordinateurs anonyme basée aux États-Unis.

Les découvertes ultérieures de Symantec, qui fait partie du logiciel Broadcom, ont lié l’utilisation de SideWalk à un groupe d’attaques d’espionnage qu’il suit sous le nom de Grayfly, tout en soulignant les similitudes du malware avec celui de Crosswalk.

« Les tactiques, techniques et procédures (TTP) de SparklingGoblin se chevauchent partiellement avec les TTP APT41 », a déclaré Mathieu Tartare, chercheur sur les logiciels malveillants chez ESET, à The Hacker News. « La définition de Grayfly donnée par Symantec semble (au moins partiellement) se chevaucher avec SparklingGoblin. »

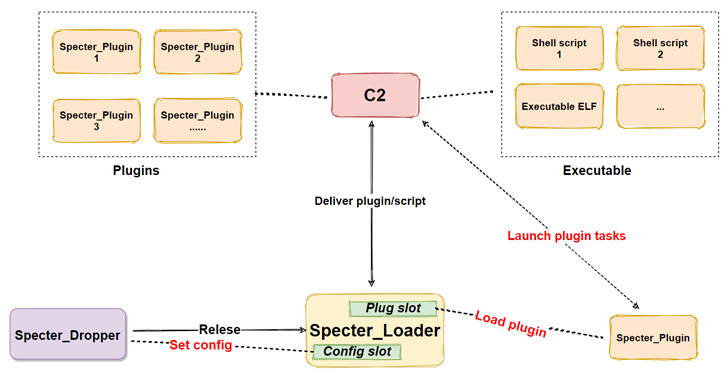

Les dernières recherches d’ESET plongent dans l’homologue Linux de SideWalk (appelé à l’origine StageClient en juillet 2021), l’analyse révélant également que Spectre RATun botnet Linux apparu en septembre 2020, est en fait également une variante Linux de SideWalk.

Outre les multiples similitudes de code entre SideWalk Linux et divers outils SparklingGoblin, l’un des exemples Linux a été trouvé en utilisant une adresse de commande et de contrôle (66.42.103[.]222) qui était auparavant utilisé par SparklingGoblin.

D’autres points communs incluent l’utilisation de la même implémentation ChaCha20 sur mesure, plusieurs threads pour exécuter une tâche particulière, l’algorithme ChaCha20 pour déchiffrer sa configuration et un résolveur de chute morte charge utile.

Malgré ces chevauchements, il y a quelques changements importants, le plus notable étant le passage de C à C++, l’ajout de nouveaux modules intégrés pour exécuter des tâches planifiées et collecter des informations système, et des modifications de quatre commandes qui ne sont pas gérées dans la version Linux. .

« Puisque nous n’avons vu la variante Linux qu’une seule fois dans notre télémétrie (déployée dans une université de Hong Kong en février 2021), on peut considérer que la variante Linux est moins répandue — mais nous avons également moins de visibilité sur les systèmes Linux, ce qui pourrait expliquer cela, » dit Tartare.

« D’autre part, la variante Spectre Linux est utilisée contre les caméras IP et les appareils NVR et DVR (sur lesquels nous n’avons aucune visibilité) et se propage massivement en exploitant une vulnérabilité sur ces appareils. »