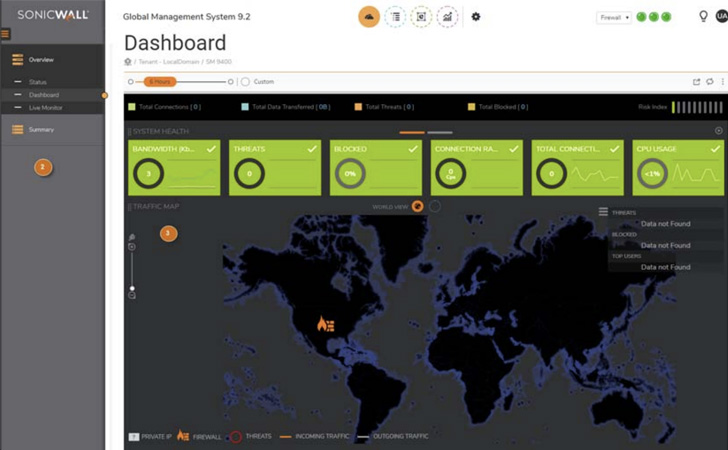

La société de sécurité réseau SonicWall a déployé vendredi des correctifs pour atténuer une vulnérabilité critique d’injection SQL (SQLi) affectant ses produits Analytics On-Prem et Global Management System (GMS).

La vulnérabilité, suivie comme CVE-2022-22280est noté 9,4 pour la gravité sur le système de notation CVSS et découle de ce que la société décrit comme une « neutralisation incorrecte d’éléments spéciaux » utilisés dans une commande SQL qui pourrait conduire à une injection SQL non authentifiée.

« Sans suppression ou citation suffisante de la syntaxe SQL dans les entrées contrôlables par l’utilisateur, la requête SQL générée peut entraîner l’interprétation de ces entrées comme SQL au lieu de données utilisateur ordinaires », MITRE Remarques dans sa description de l’injection SQL.

« Cela peut être utilisé pour modifier la logique de requête afin de contourner les contrôles de sécurité ou pour insérer des instructions supplémentaires qui modifient la base de données principale, y compris éventuellement l’exécution de commandes système. »

H4lo et Catalpa de DBappSecurity HAT Lab ont été crédités d’avoir découvert et signalé les failles qui affectent 2.5.0.3-2520 et versions antérieures d’Analytics On-Prem ainsi que toutes les versions de GMS avant et y compris 9.3.1-SP2-Hotfix1.

Il est recommandé aux organisations qui utilisent des appliances vulnérables de mettre à niveau vers Analytics 2.5.0.3-2520-Hotfix1 et GMS 9.3.1-SP2-Hotfix-2.

« Il n’y a pas de solution de contournement disponible pour cette vulnérabilité », a déclaré SonicWall. « Cependant, la probabilité d’exploitation peut être considérablement réduite en incorporant un pare-feu d’application Web (WAF) pour bloquer les tentatives SQLi. »