Un shell Web malveillant déployé sur les systèmes Windows en exploitant un zero-day non divulgué dans le logiciel de surveillance de réseau Orion de SolarWinds a peut-être été l’œuvre d’un éventuel groupe de menaces chinois.

Dans un rapport publié lundi par Secureworks, la société de cybersécurité a attribué les intrusions à un acteur menaçant qu’elle appelle Spiral.

Le 22 décembre 2020, Microsoft a révélé qu’un deuxième groupe d’espionnage avait peut-être abusé du logiciel Orion du fournisseur d’infrastructure informatique pour abandonner une porte dérobée persistante appelée Supernova sur les systèmes cibles.

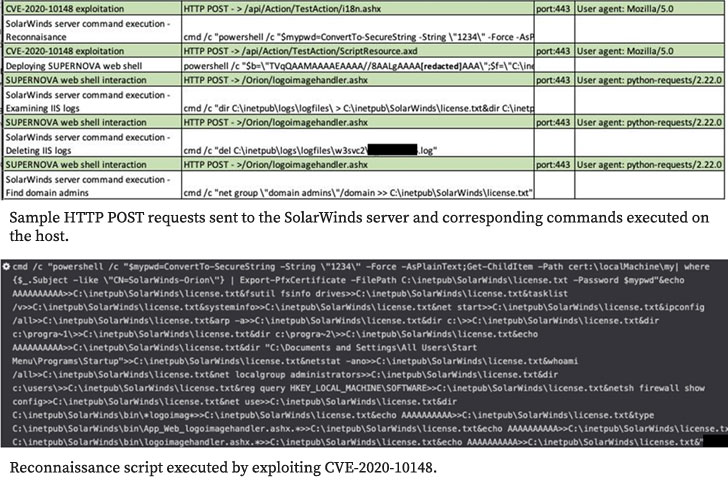

Les résultats ont également été corroborés par les sociétés de cybersécurité Palo Alto Networks ‘ Unité 42 équipe de renseignement sur les menaces et Sécurité GuidePoint, qui ont tous deux décrit Supernova comme un shell Web .NET implémenté en modifiant un module « app_web_logoimagehandler.ashx.b6031896.dll » de l’application SolarWinds Orion.

Les modifications ont été rendues possibles non pas en violant l’infrastructure de mise à jour de l’application SolarWinds, mais en exploitant une vulnérabilité de contournement d’authentification dans l’API Orion suivie comme CVE-2020-10148, permettant à son tour à un attaquant distant d’exécuter des commandes d’API non authentifiées.

« Contrairement à Solorigate [aka Sunburst], cette DLL malveillante n’a pas de signature numérique, ce qui suggère que cela n’a peut-être aucun rapport avec le compromis de la chaîne d’approvisionnement », avait noté Microsoft.

Alors que la campagne Sunburst a depuis été officiellement liée à la Russie, les origines de Supernova sont restées un mystère jusqu’à présent.

Selon les chercheurs de Secureworks Counter Threat Unit (CTU) – qui ont découvert le malware en novembre 2020 en répondant à un piratage dans l’un des réseaux de ses clients – «la nature immédiate et ciblée du mouvement latéral suggère que Spiral avait une connaissance préalable du réseau . »

Au cours d’une enquête plus approfondie, la société a déclaré avoir trouvé des similitudes entre l’incident et celui d’une activité d’intrusion antérieure sur le même réseau découverte en août 2020, ce qui avait été accompli en exploitant une vulnérabilité dans un produit connu sous le nom de ManageEngine ServiceDesk dès le début. 2018.

« Les chercheurs de la CTU étaient initialement incapables d’attribuer l’activité d’août à des groupes menaçants connus », ont déclaré les chercheurs. « Cependant, les similitudes suivantes avec l’intrusion Spiral fin 2020 suggèrent que le groupe de menaces Spiral était responsable des deux intrusions. »

La connexion avec la Chine découle du fait que les attaques ciblant les serveurs ManageEngine ont longtemps été associées à des groupes de menaces situés dans le pays, sans parler du modus operandi consistant à exploiter la persistance à long terme pour collecter des informations d’identification, exfiltrer des données sensibles et piller la propriété intellectuelle.

Mais des preuves plus solides sont arrivées sous la forme d’une adresse IP géolocalisée en Chine, qui, selon les chercheurs, provenait d’un hôte utilisé par les attaquants pour exécuter le logiciel de détection et de réponse des points finaux (EDR) de Secureworks pour des raisons mieux connues de l’acteur de la menace. , suggérant que le logiciel a peut-être été volé au client compromis.

«Le groupe de menaces a probablement téléchargé le programme d’installation de l’agent de point de terminaison à partir du réseau et l’a exécuté sur l’infrastructure gérée par l’attaquant», ont détaillé les chercheurs. « L’exposition de l’adresse IP était probablement involontaire, donc sa géolocalisation soutient l’hypothèse que le groupe de menaces Spiral opère hors de Chine. »

Il convient de souligner que SolarWinds a abordé Supernova dans une mise à jour d’Orion Platform publiée le 23 décembre 2020.