Signe que les acteurs de la menace changent continuellement de tactique et mettent à jour leurs mesures défensives, les opérateurs du voleur d’informations et de la porte dérobée SolarMarker ont été découverts en train d’utiliser des astuces furtives pour établir une persistance à long terme sur les systèmes compromis.

La société de cybersécurité Sophos, qui a repéré le nouveau comportement, a déclaré que les implants d’accès à distance sont toujours détectés sur des réseaux ciblés malgré le déclin de la campagne en novembre 2021.

Bénéficiant de capacités de collecte d’informations et de portes dérobées, le logiciel malveillant basé sur .NET a été lié à au moins trois vagues d’attaques différentes en 2021. La première série, signalée en avril, a profité des techniques d’empoisonnement des moteurs de recherche pour inciter les professionnels à visiter Google. sites qui ont installé SolarMarker sur les machines de la victime.

Puis, en août, le malware a été observé ciblant les secteurs de la santé et de l’éducation dans le but de collecter des informations d’identification et des informations sensibles. Les chaînes d’infection ultérieures documentées par Morphisec en septembre 2021 ont mis en évidence l’utilisation d’installateurs MSI pour assurer la livraison du malware.

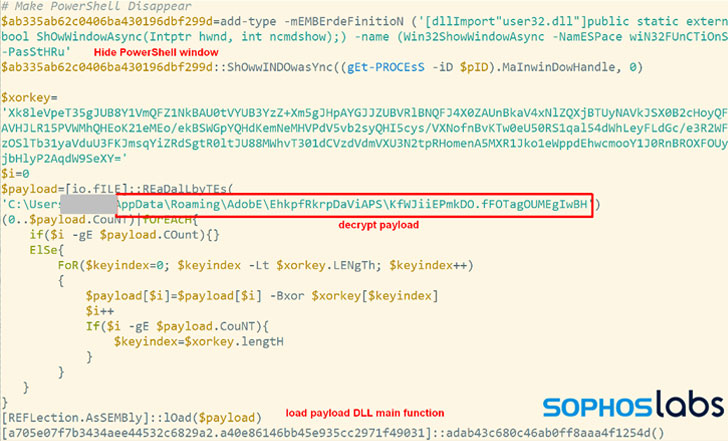

Le mode opératoire de SolarMarker commence par rediriger les victimes vers des sites leurres qui suppriment les charges utiles du programme d’installation MSI, qui, tout en exécutant des programmes d’installation apparemment légitimes tels qu’Adobe Acrobat Pro DC, Wondershare PDFelement ou Nitro Pro, lance également un script PowerShell pour déployer le logiciel malveillant.

« Ces efforts de référencement, qui ont tiré parti d’une combinaison de discussions sur Google Groups et de pages Web trompeuses et de documents PDF hébergés sur des sites Web compromis (généralement WordPress), ont été si efficaces que les leurres SolarMarker étaient généralement en haut ou près du haut des résultats de recherche pour les phrases que le SolarMarker acteurs ciblés », les chercheurs de Sophos Gabor Szappanos et Sean Gallagher mentionné dans un rapport partagé avec The Hacker News.

Le programme d’installation de PowerShell est conçu pour modifier le registre Windows et déposer un fichier .LNK dans le répertoire de démarrage de Windows pour établir la persistance. Cette modification non autorisée entraîne le chargement du logiciel malveillant à partir d’une charge utile cryptée cachée parmi ce que les chercheurs ont appelé un « écran de fumée » de 100 à 300 fichiers inutiles créés spécifiquement à cette fin.

« Normalement, on s’attendrait à ce que ce fichier lié soit un fichier exécutable ou un fichier de script », ont détaillé les chercheurs. « Mais pour ces campagnes SolarMarker, le fichier lié est l’un des fichiers indésirables aléatoires et ne peut pas être exécuté lui-même.

De plus, l’extension de fichier unique et aléatoire utilisée pour le fichier indésirable lié est utilisée pour créer une clé de type de fichier personnalisée, qui est finalement utilisée pour exécuter le logiciel malveillant lors du démarrage du système en exécutant une commande PowerShell à partir du registre.

La porte dérobée, pour sa part, est en constante évolution, avec un éventail de fonctionnalités qui lui permettent de voler des informations à partir de navigateurs Web, de faciliter le vol de crypto-monnaie et d’exécuter des commandes et des binaires arbitraires, dont les résultats sont exfiltrés vers un serveur distant.

« Un autre point important […], qui a également été observée dans les vulnérabilités de ProxyLogon ciblant les serveurs Exchange, est que les défenseurs doivent toujours vérifier si les attaquants ont laissé quelque chose sur le réseau auquel ils peuvent revenir plus tard », a déclaré Gallagher. « Pour ProxyLogon, il s’agissait de shells Web, pour SolarMarker, ce est une porte dérobée furtive et persistante qui, selon la télématique Sophos, est toujours active des mois après la fin de la campagne. »