Les sites Web de copie pour les applications de messagerie instantanée telles que Telegram et WhatApp sont utilisés pour distribuer des versions trojanisées et infecter les utilisateurs d’Android et de Windows avec des logiciels malveillants de clipper de crypto-monnaie.

« Tous sont après les fonds de crypto-monnaie des victimes, avec plusieurs ciblant les portefeuilles de crypto-monnaie », les chercheurs d’ESET Lukáš Štefanko et Peter Strýček a dit dans une nouvelle analyse.

Tandis que le première instance de malware clipper sur le Google Play Store remonte à 2019, le développement marque la première fois que des logiciels malveillants de clipper basés sur Android ont été intégrés dans des applications de messagerie instantanée.

« De plus, certaines de ces applications utilisent la reconnaissance optique de caractères (OCR) pour reconnaître le texte des captures d’écran stockées sur les appareils compromis, ce qui est une autre première pour les logiciels malveillants Android. »

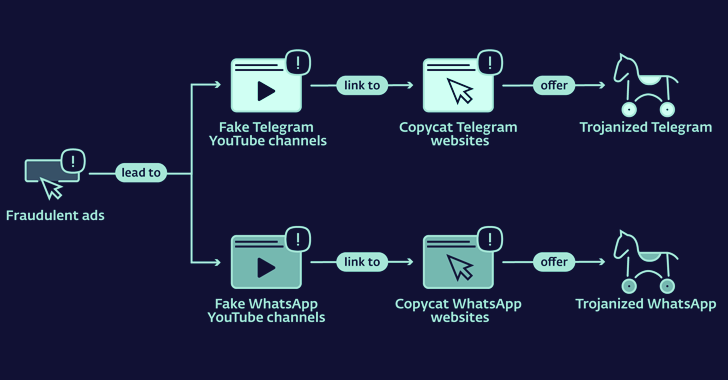

La chaîne d’attaque commence par des utilisateurs sans méfiance qui cliquent sur des publicités frauduleuses sur les résultats de recherche Google qui mènent à des centaines de chaînes YouTube sommaires, qui les dirigent ensuite vers des sites Web similaires de Telegram et WhatsApp.

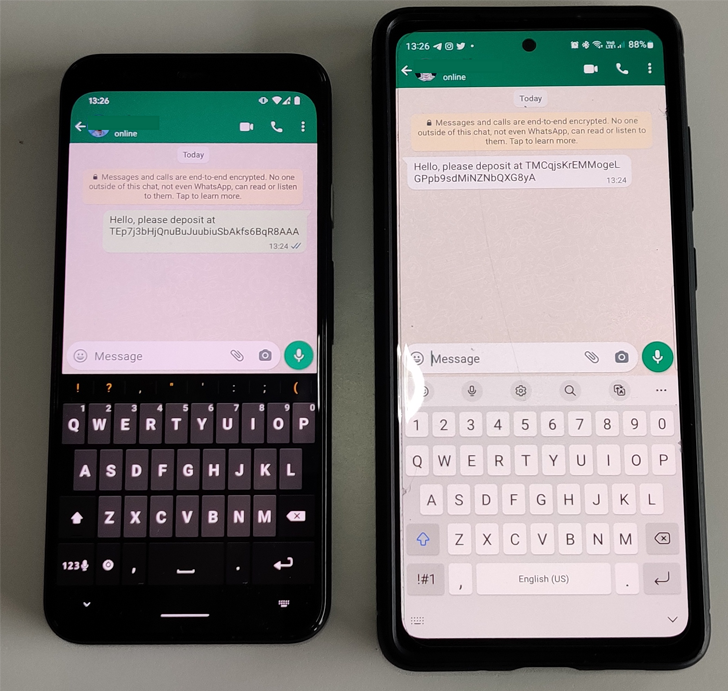

Ce qui est nouveau dans le dernier lot de logiciels malveillants clipper, c’est qu’il est capable d’intercepter les chats d’une victime et de remplacer toutes les adresses de portefeuille de crypto-monnaie envoyées et reçues par des adresses contrôlées par les acteurs de la menace.

Un autre cluster de logiciels malveillants clipper utilise l’OCR pour trouver et voler phrases de départ en tirant parti d’un plugin d’apprentissage automatique légitime appelé Kit ML sur Androidpermettant ainsi de vider les portefeuilles.

Un troisième cluster est conçu pour garder un œil sur les conversations Telegram pour certains mots clés chinois, à la fois codés en dur et reçus d’un serveur, liés aux crypto-monnaies, et si c’est le cas, exfiltrer le message complet, ainsi que le nom d’utilisateur, le groupe ou le nom du canal, pour un serveur distant.

Enfin, un quatrième ensemble de tondeuses Android est doté de capacités permettant de changer l’adresse du portefeuille ainsi que de collecter des informations sur l’appareil et des données Telegram telles que des messages et des contacts.

Les noms de packages Android APK voyous sont répertoriés ci-dessous –

- org.telegram.messenger

- org.telegram.messenger.web2

- org.tgplus.messenger

- io.busniess.va.whatsapp

- com.whatsapp

ESET a déclaré avoir également trouvé deux clusters Windows, l’un conçu pour échanger des adresses de portefeuille et un deuxième groupe qui distribue des chevaux de Troie d’accès à distance (RAT) à la place des clippers pour prendre le contrôle des hôtes infectés et perpétrer le vol de crypto.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

Tous les échantillons de RAT analysés sont basés sur les données accessibles au public Gh0st RATà l’exception d’un seul, qui utilise davantage de contrôles d’exécution anti-analyse lors de son exécution et utilise le Bibliothèque de sockets HP communiquer avec son serveur.

Il convient également de souligner que ces clusters, bien qu’ils suivent un mode opératoire similaire, représentent des ensembles d’activités disparates probablement développés par différents acteurs de la menace.

La campagne, comme une cyber-opération malveillante similaire qui a été révélée l’année dernière, est destinée aux utilisateurs de langue chinoise, principalement motivée par le fait que Telegram et WhatsApp sont bloqués dans le pays.

« Les personnes qui souhaitent utiliser ces services doivent recourir à des moyens indirects pour les obtenir », ont déclaré les chercheurs. « Sans surprise, cela constitue une opportunité mûre pour les cybercriminels d’abuser de la situation. »