Un groupe de menace persistante avancée (APT) « agressif » connu sous le nom de SideWinder a été lié à plus de 1 000 nouvelles attaques depuis avril 2020.

« Certaines des principales caractéristiques de cet acteur menaçant qui le distinguent des autres sont le nombre, la fréquence élevée et la persistance de leurs attaques et la grande collection de composants malveillants cryptés et obscurcis utilisés dans leurs opérations », a déclaré la société de cybersécurité Kaspersky. a dit dans un rapport qui a été présenté à Black Hat Asia ce mois-ci.

SideWinderégalement appelé Rattlesnake ou T-APT-04, serait actif depuis au moins 2012 avec un palmarès de cibler les entreprises militaires, de défense, d’aviation, d’informatique et les cabinets juridiques dans les pays d’Asie centrale tels que l’Afghanistan, le Bangladesh, le Népal et le Pakistan.

Rapport sur les tendances APT de Kaspersky pour le premier trimestre 2022 publié à la fin du mois dernier a révélé que l’acteur de la menace étendait activement la géographie de ses cibles au-delà de son profil de victime à d’autres pays et régions, y compris Singapour.

SideWinder a également été observé en train de capitaliser sur la guerre russo-ukrainienne en cours comme leurre dans ses campagnes de phishing pour distribuer des logiciels malveillants et voler des informations sensibles.

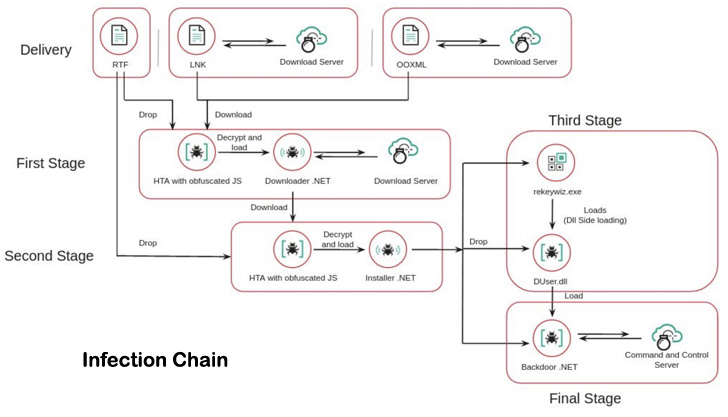

Les chaînes d’infection du collectif contradictoire se distinguent par l’incorporation de documents truqués par des logiciels malveillants qui tirent parti d’une vulnérabilité de code à distance dans le composant Equation Editor de Microsoft Office (CVE-2017-11882) pour déployer des charges utiles malveillantes sur des systèmes compromis.

De plus, l’ensemble d’outils de SideWinder utilise plusieurs routines d’obscurcissement sophistiquées, un chiffrement avec des clés uniques pour chaque fichier malveillant, des logiciels malveillants multicouches et la division des chaînes d’infrastructure de commande et de contrôle (C2) en différents composants de logiciels malveillants.

La séquence d’infection en trois étapes commence par la suppression par les documents malveillants d’une charge utile d’application HTML (HTA), qui charge ensuite un module basé sur .NET pour installer un composant HTA de deuxième étape conçu pour déployer un programme d’installation basé sur .NET.

Cet installateur, dans la phase suivante, est à la fois responsable de l’établissement de la persistance sur l’hôte et du chargement de la porte dérobée finale en mémoire. L’implant, pour sa part, est capable de récolter des fichiers d’intérêt ainsi que des informations système, entre autres.

Pas moins de 400 domaines et sous-domaines ont été utilisés par l’acteur menaçant au cours des deux dernières années. Pour ajouter une couche supplémentaire de furtivité, les URL utilisées pour les domaines C2 sont découpées en deux parties, dont la première partie est incluse dans le programme d’installation .NET et la seconde moitié est chiffrée à l’intérieur du module HTA de deuxième étape.

« Cet acteur de la menace a un niveau de sophistication relativement élevé en utilisant divers vecteurs d’infection et des techniques d’attaque avancées », a déclaré Noushin Shabab de Kaspersky, exhortant les organisations à utiliser des versions à jour de Microsoft Office pour atténuer ces attaques.