L’acteur menaçant aligné sur le Pakistan connu sous le nom de Copie latérale a été observé en train d’exploiter des thèmes liés à l’organisation de recherche militaire indienne dans le cadre d’une campagne de phishing en cours.

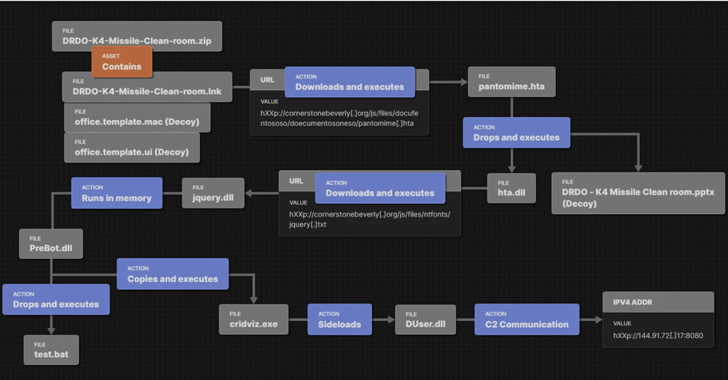

Cela implique l’utilisation d’un leurre d’archive ZIP appartenant à l’Organisation indienne de recherche et de développement pour la défense (DRDO) pour fournir une charge utile malveillante capable de récolter des informations sensibles, Fortinet FortiGuard Labs a dit dans un nouveau rapport.

Le groupe de cyberespionnage, dont les activités remontent au moins à 2019, cible des entités qui s’alignent sur les intérêts du gouvernement pakistanais. On pense qu’il partage des chevauchements avec une autre équipe de piratage pakistanaise appelée Transparent Tribe.

L’utilisation par SideCopy de leurres liés à DRDO pour la distribution de logiciels malveillants a déjà été signalée par Cyble et la société chinoise de cybersécurité QiAnXin en mars 2023, et à nouveau par Équipe Cymru le mois dernier.

Fait intéressant, les mêmes chaînes d’attaque ont été observées pour charger et exécuter Action RAT ainsi qu’un cheval de Troie d’accès à distance open source connu sous le nom d’AllaKore RAT.

La dernière séquence d’infection documentée par Fortinet n’est pas différente, conduisant au déploiement d’une souche non spécifiée de RAT capable de communiquer avec un serveur distant et de lancer des charges utiles supplémentaires.

Le développement est une indication que SideCopy a continué à mener des attaques par e-mail de harponnage qui utilisent des leurres d’ingénierie sociale liés au gouvernement indien et aux forces de défense pour supprimer un large éventail de logiciels malveillants.

|

| Source : Équipe Cymru |

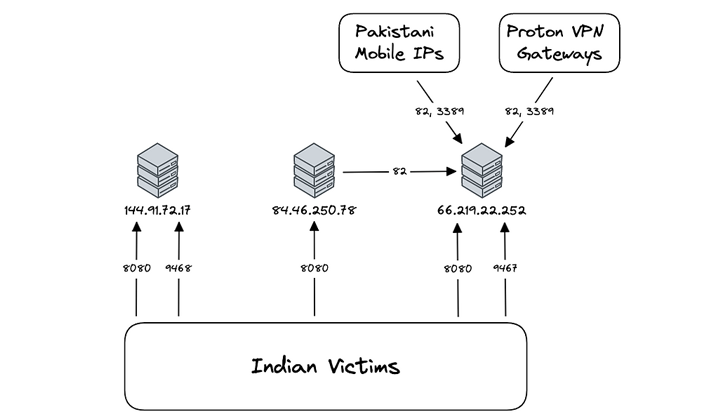

Une analyse plus approfondie de l’infrastructure de commande et de contrôle (C2) d’Action RAT par l’équipe Cymru a identifié des connexions sortantes de l’une des adresses IP du serveur C2 vers une autre adresse. 66.219.22[.]252qui est géolocalisé au Pakistan.

La société de cybersécurité a également déclaré avoir observé « des communications provenant de 17 adresses IP distinctes attribuées à des fournisseurs de téléphonie mobile pakistanais et de quatre nœuds VPN Proton », notant des connexions entrantes vers l’adresse IP à partir d’adresses IP attribuées à des FAI indiens.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Au total, jusqu’à 18 victimes distinctes en Inde ont été détectées comme se connectant à des serveurs C2 associés à Action RAT et 236 victimes uniques, à nouveau situées en Inde, se connectant à des serveurs C2 associés à AllaKore RAT.

Les dernières découvertes donnent du crédit aux liens de SideCopy au Pakistan, sans oublier de souligner le fait que la campagne a réussi à cibler les utilisateurs indiens.

« L’infrastructure d’Action RAT, connectée à SideCopy, est gérée par des utilisateurs accédant à Internet depuis le Pakistan », a déclaré l’équipe Cymru. « L’activité des victimes a précédé le rapport public de cette campagne, dans certains cas de plusieurs mois. »