Des entités gouvernementales de premier plan en Asie du Sud-Est sont la cible d’une campagne de cyberespionnage menée par un acteur menaçant chinois connu sous le nom de Sharp Panda depuis la fin de l’année dernière.

Les intrusions se caractérisent par l’utilisation d’une nouvelle version du framework modulaire Soul, marquant une rupture avec les chaînes d’attaque du groupe observées en 2021.

La société israélienne de cybersécurité Check Point a dit les activités « de longue durée » ont historiquement distingué des pays comme le Vietnam, la Thaïlande et l’Indonésie. Sharp Panda a été documenté pour la première fois par la société en juin 2021, le décrivant comme une « opération hautement organisée qui a déployé des efforts considérables pour rester sous le radar ».

Fait intéressant, l’utilisation de la porte dérobée Soul était détaillé par Symantec de Broadcom en octobre 2021 dans le cadre d’une opération d’espionnage non attribuée ciblant les secteurs de la défense, de la santé et des TIC en Asie du Sud-Est.

Les origines de l’implant, selon recherche publié par Fortinet FortiGuard Labs en février 2022, remonte à octobre 2017, avec le code malveillant réaffectant le code de Gh0st RAT et d’autres outils accessibles au public.

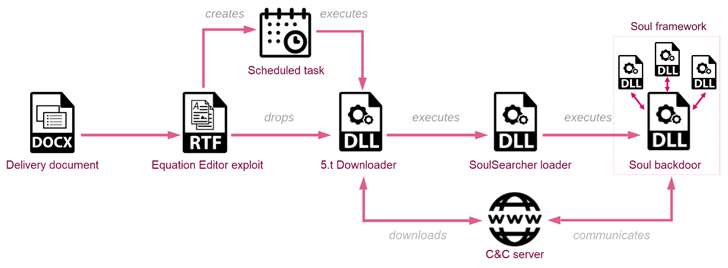

La chaîne d’attaque détaillée par Check Point commence par un e-mail de harponnage contenant un document leurre qui exploite le route royale Un arsenal RTF (Rich Text Format) pour supprimer un téléchargeur en exploitant l’une des nombreuses vulnérabilités de Microsoft Equation Editor.

Le téléchargeur, à son tour, est conçu pour récupérer un chargeur connu sous le nom de SoulSearcher à partir d’un serveur de commande et de contrôle (C&C) géolocalisé qui ne répond qu’aux requêtes provenant d’adresses IP correspondant aux pays ciblés.

Le chargeur est alors responsable du téléchargement, du décryptage et de l’exécution de la porte dérobée Soul et de ses autres composants, permettant ainsi à l’adversaire de récolter un large éventail d’informations.

« Le module principal Soul est responsable de la communication avec le serveur C&C et son objectif principal est de recevoir et de charger en mémoire des modules supplémentaires », a déclaré Check Point.

Découvrez les dernières tactiques d’évasion et stratégies de prévention des logiciels malveillants

Prêt à briser les 9 mythes les plus dangereux sur les attaques basées sur des fichiers ? Rejoignez notre prochain webinaire et devenez un héros dans la lutte contre les infections du patient zéro et les événements de sécurité du jour zéro !

« Il est intéressant de noter que la configuration de la porte dérobée contient une fonction de type » silence radio « , où les acteurs peuvent spécifier des heures spécifiques dans une semaine lorsque la porte dérobée n’est pas autorisée à communiquer avec le serveur C&C. »

Les résultats sont une autre indication du partage d’outils qui prévaut parmi les groupes chinois de menaces persistantes avancées (APT) pour faciliter la collecte de renseignements.

« Alors que le framework Soul est utilisé depuis au moins 2017, les acteurs de la menace derrière lui ont constamment mis à jour et affiné son architecture et ses capacités », a déclaré la société.

Il a en outre noté que la campagne est probablement « organisée par des acteurs avancés de la menace soutenus par la Chine, dont les autres outils, capacités et position au sein du réseau plus large d’activités d’espionnage doivent encore être explorés ».