ShadowPad, une porte dérobée Windows tristement célèbre qui permet aux attaquants de télécharger d’autres modules malveillants ou de voler des données, a été utilisé par cinq groupes de menaces chinois différents depuis 2017.

« L’adoption de ShadowPad réduit considérablement les coûts de développement et de maintenance pour les acteurs de la menace », les chercheurs de SentinelOne Yi-Jhen Hsieh et Joey Chen mentionné dans un aperçu détaillé du malware, ajoutant que « certains groupes de menaces ont cessé de développer leurs propres portes dérobées après avoir eu accès à ShadowPad ».

La société de cybersécurité américaine a qualifié ShadowPad de « chef-d’œuvre de malware vendu en privé dans l’espionnage chinois ».

Successeur de PlugX et plateforme modulaire de malware depuis 2015, ShadowPad catapulté à l’attention généralisée à la suite d’incidents de chaîne d’approvisionnement ciblant NetSarang, CCleaner et ASUS, conduisant les opérateurs à changer de tactique et à mettre à jour leurs mesures défensives avec des techniques avancées d’anti-détection et de persistance.

Plus récemment, des attaques impliquant ShadowPad ont ciblé des organisations à Hong Kong ainsi que des infrastructures critiques en Inde, au Pakistan et dans d’autres pays d’Asie centrale. Bien que principalement attribué à APT41, l’implant est connu pour être partagé entre plusieurs acteurs chinois de l’espionnage tels que Tick, RedEcho, RedFoxtrot et des clusters surnommés Operation Redbonus, Redkanku et Fishmonger.

« [The threat actor behind Fishmonger is] l’utilisent maintenant et une autre porte dérobée appelée Spyder comme principale porte dérobée pour la surveillance à long terme, tandis qu’ils distribuent d’autres portes dérobées de première étape pour les infections initiales, notamment FunnySwitch, BIOPASS RAT et Cobalt Strike », ont déclaré les chercheurs. « Les victimes incluent des universités, les gouvernements, les entreprises du secteur des médias, les entreprises technologiques et les organisations de santé menant des recherches sur le COVID-19 à Hong Kong, à Taïwan, en Inde et aux États-Unis »

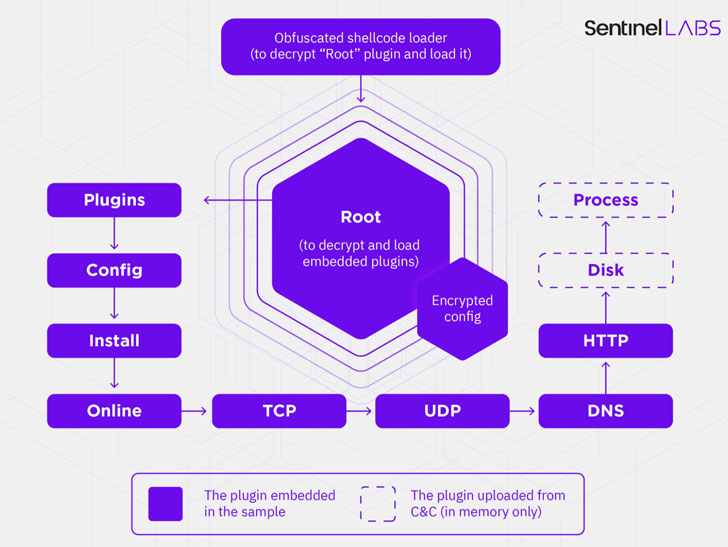

Le logiciel malveillant fonctionne en déchiffrant et en chargeant un plug-in racine en mémoire, qui se charge de charger d’autres modules intégrés pendant l’exécution, en plus de déployer dynamiquement des plug-ins supplémentaires à partir d’un serveur de commande et de contrôle (C2) distant, permettant aux adversaires d’intégrer des fonctionnalités supplémentaires pas intégré au malware par défaut. Au moins 22 plugins uniques ont été identifiés à ce jour.

Les machines infectées, pour leur part, sont réquisitionnées par un contrôleur basé sur Delphi qui est utilisé pour les communications de porte dérobée, la mise à jour de l’infrastructure C2 et la gestion des plugins.

Fait intéressant, l’ensemble de fonctionnalités mis à la disposition des utilisateurs de ShadowPad n’est pas seulement étroitement contrôlé par son vendeur, chaque plugin est vendu séparément au lieu d’offrir un ensemble complet contenant tous les modules, avec la plupart des échantillons – sur environ 100 – intégrés avec moins de neuf plugins.

« L’émergence de ShadowPad, une porte dérobée vendue en privé, bien développée et fonctionnelle, offre aux acteurs de la menace une bonne opportunité de s’éloigner des portes dérobées auto-développées », ont déclaré les chercheurs. « Bien qu’il soit bien conçu et qu’il soit très susceptible d’être produit par un développeur de logiciels malveillants expérimenté, ses fonctionnalités et ses capacités anti-légales sont en cours de développement actif. »