Samsung a confirmé lundi une faille de sécurité qui a entraîné l’exposition de données internes à l’entreprise, y compris le code source lié à ses smartphones Galaxy.

« Selon notre analyse initiale, la violation implique du code source relatif au fonctionnement des appareils Galaxy, mais n’inclut pas les informations personnelles de nos consommateurs ou employés », a déclaré le géant de l’électronique. Raconté Bloomberg.

Le chaebol sud-coréen a également confirmé qu’il ne prévoyait aucun impact sur son activité ou ses clients à la suite de l’incident et qu’il avait mis en place de nouvelles mesures de sécurité pour empêcher de telles violations à l’avenir.

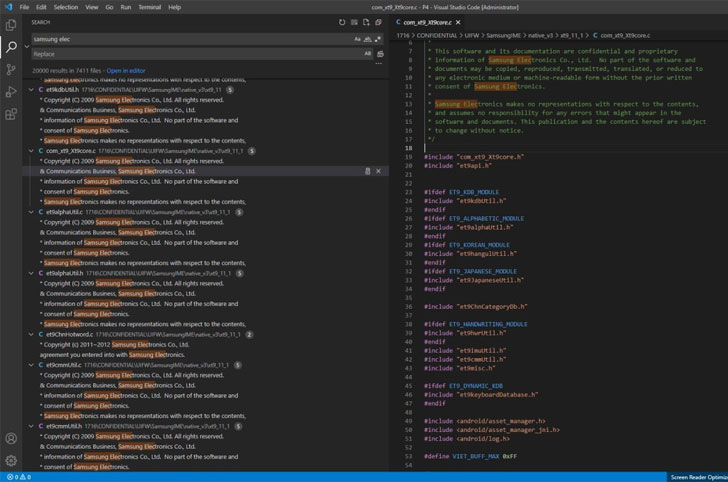

La confirmation intervient après que le groupe de piratage LAPSUS$ a vidé 190 Go de données Samsung sur sa chaîne Telegram vers la fin de la semaine dernière, exposant prétendument le code source des applets de confiance installés dans TrustZone, des algorithmes d’authentification biométrique, des chargeurs de démarrage pour les appareils récents et même confidentiels. données de son fournisseur de puces Qualcomm.

La nouvelle de la fuite a été la première signalé par Bleeping Computer le 4 mars 2022.

Si le nom LAPSUS$ sonne familier, c’est le même gang d’extorqueurs qui a volé 1 To de données propriétaires de NVIDIA le mois dernier, à savoir les informations d’identification des employés, les schémas, le code source du pilote et les informations relatives aux nouvelles puces graphiques.

Le groupe, qui est apparu pour la première fois fin décembre 2021, a également lancé une demande inhabituelle exhortant la société à ouvrir ses pilotes GPU pour toujours et à supprimer son plafond d’extraction de crypto-monnaie Ethereum de tous les GPU NVIDIA de la série 30 pour éviter davantage de fuites.

Il n’est pas immédiatement clair si LAPSUS$ a fait des demandes similaires à Samsung avant de publier les informations.

Les retombées des fuites de NVIDIA ont également conduit à la Libération de « plus de 70 000 adresses e-mail d’employés et hachages de mots de passe NTLM, dont beaucoup ont ensuite été craqués et diffusés au sein de la communauté des pirates ».

Ce n’est pas tout. Deux certificats de signature de code inclus dans le vidage du cache de NVIDIA ont été utilisés pour signer des pilotes Windows malveillants et autre outils souvent utilisé par les équipes de piratage, à savoir les balises Cobalt Strike, Mimikatz et d’autres chevaux de Troie d’accès à distance.

« Les acteurs de la menace ont commencé le 1er mars, un jour après torrent [was] posté », le chercheur en sécurité Kevin Beaumont mentionné dans un tweet la semaine dernière.