Une équipe de ransomware russophone a probablement ciblé une entité anonyme dans le secteur des jeux d’argent et de hasard en Europe et en Amérique centrale en réaffectant des outils personnalisés développés par d’autres groupes APT comme MuddyWater en Iran, selon une nouvelle étude.

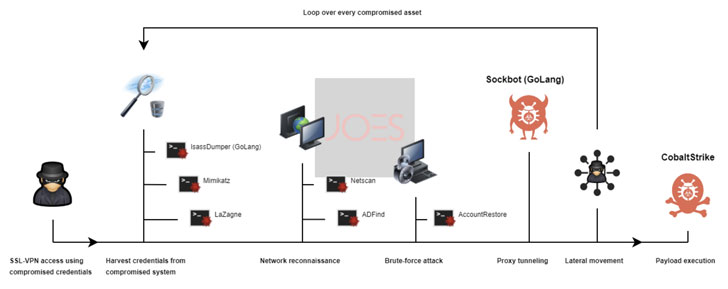

La chaîne d’attaque inhabituelle impliquait l’abus d’informations d’identification volées pour obtenir un accès non autorisé au réseau de la victime, conduisant finalement au déploiement de charges utiles Cobalt Strike sur des actifs compromis, mentionné Felipe Duarte et Ido Naor, chercheurs de la société israélienne de réponse aux incidents Security Joes, dans un rapport publié la semaine dernière.

Bien que l’infection ait été contenue à ce stade, les chercheurs ont qualifié la compromission de cas d’attaque suspectée par un ransomware.

L’intrusion aurait eu lieu en février 2022, les attaquants utilisant des outils de post-exploitation tels que ADFidNetScan, SoftPerfectet LaZagne. Un exécutable AccountRestore est également utilisé pour forcer les informations d’identification de l’administrateur et une version fourchue d’un outil de tunnellisation inversée appelé Ligolo.

Appelée Sockbot, la variante modifiée est un binaire Golang conçu pour exposer les actifs internes d’un réseau compromis à Internet de manière furtive et sécurisée. Les modifications apportées au malware suppriment la nécessité d’utiliser des paramètres de ligne de commande et incluent plusieurs contrôles d’exécution pour éviter d’exécuter plusieurs instances.

Étant donné que Ligolo est un outil principal de choix pour le groupe d’État-nation iranien MuddyWater, l’utilisation d’une fourchette Ligolo a soulevé la possibilité que les attaquants prennent des outils utilisés par d’autres groupes et incorporent leurs propres signatures dans une tentative probable de confondre l’attribution. .

Les liens vers un groupe de ransomwares russophones proviennent de chevauchements d’artefacts avec des kits d’outils de ransomwares courants. De plus, l’un des binaires déployés (AccountRestore) contient des références codées en dur en russe.

« La stratégie utilisée par les acteurs de la menace pour accéder et pivoter sur l’infrastructure de la victime nous permet de voir un ennemi persistant et sophistiqué avec des compétences en programmation, une expérience d’équipe rouge et un objectif clair à l’esprit, ce qui est loin du profil habituel du script kiddie », a déclaré le ont déclaré les chercheurs.

« Le fait que le point d’entrée de cette intrusion était un ensemble d’informations d’identification compromises rassure sur l’importance d’appliquer des contrôles d’accès supplémentaires pour tous les différents actifs de toute organisation. »