La campagne de menaces mobiles suivie comme Mante errante a été liée à une nouvelle vague de compromissions dirigées contre les utilisateurs français de téléphones mobiles, des mois après avoir élargi son ciblage pour inclure les pays européens.

Pas moins de 70 000 appareils Android auraient été infectés dans le cadre de l’opération de malware actif, a déclaré Sekoia dans un rapport publié la semaine dernière.

Les chaînes d’attaque impliquant Roaming Mantis, un acteur menaçant chinois à motivation financière, sont connues pour déployer un morceau de cheval de Troie bancaire nommé MoqHao (alias XLoader) ou rediriger les utilisateurs d’iPhone vers des pages de destination de collecte d’informations d’identification qui imitent la page de connexion iCloud.

« MoqHao (alias Wroba, XLoader pour Android) est un cheval de Troie d’accès à distance (RAT) Android doté de capacités de vol d’informations et de porte dérobée qui se propage probablement par SMS », ont déclaré les chercheurs de Sekoia. a dit.

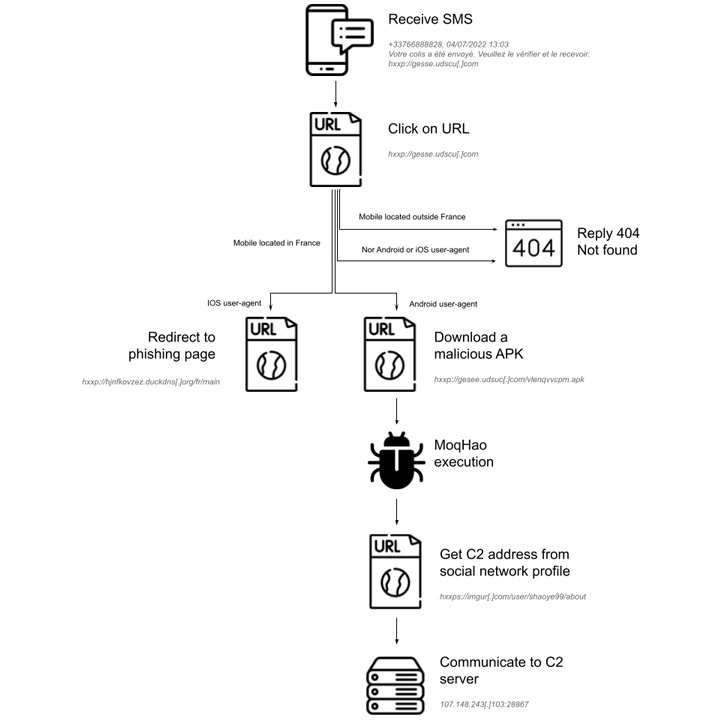

Tout commence par un SMS de phishing, une technique connue sous le nom de smishing, incitant les utilisateurs avec des messages sur le thème de la livraison de colis contenant des liens malveillants, qui, une fois cliqués, procèdent au téléchargement du fichier APK malveillant, mais seulement après avoir déterminé si l’emplacement de la victime est en français les frontières.

Si un destinataire est situé hors de France et que le système d’exploitation de l’appareil n’est ni Android ni iOS – un facteur vérifié en vérifiant l’adresse IP et le Agent utilisateur string – le serveur est conçu pour répondre avec un « 404 Non trouvé« code d’état.

« La campagne de smishing est donc géo-clôturée et vise à installer des malwares Android, ou à collecter des identifiants Apple iCloud », soulignent les chercheurs.

MoqHao utilise généralement domaines généré via le service DNS dynamique Duck DNS pour son infrastructure de livraison de première étape. De plus, l’application malveillante se fait passer pour l’application de navigateur Web Chrome pour inciter les utilisateurs à lui accorder des autorisations invasives.

Le cheval de Troie de logiciels espions fournit une fenêtre de voie pour l’interaction à distance avec les appareils infectés, permettant à l’adversaire de récolter furtivement des données sensibles telles que les données iCloud, les listes de contacts, l’historique des appels, les messages SMS, entre autres.

Sekoia a également évalué que les données amassées pourraient être utilisées pour faciliter des programmes d’extorsion ou même vendues à d’autres acteurs de la menace à des fins lucratives. « plus de 90 000 adresses IP uniques qui ont demandé le serveur C2 distribuant MoqHao », ont noté les chercheurs.