Au milieu de l’attaque massive de ransomware de la chaîne d’approvisionnement qui a déclenché une chaîne d’infection compromettant des milliers d’entreprises vendredi, de nouveaux détails sont apparus sur la façon dont le célèbre gang de cybercriminalité REvil, lié à la Russie, pourrait avoir réussi ce piratage sans précédent.

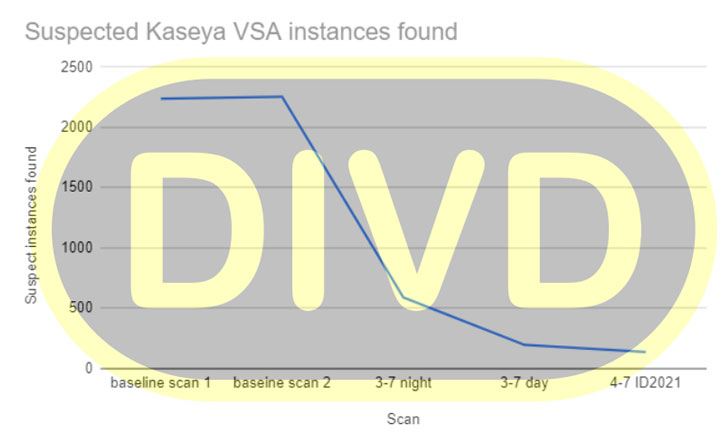

L’Institut néerlandais pour la divulgation des vulnérabilités (DIVD) dimanche révélé il avait alerté Kaseya sur un certain nombre de vulnérabilités zero-day dans son logiciel VSA (CVE-2021-30116) qui, selon lui, étaient exploitées comme moyen de déploiement de ransomware. L’entité à but non lucratif a déclaré que la société était en train de résoudre les problèmes dans le cadre d’une divulgation coordonnée des vulnérabilités lorsque les attaques du 2 juillet ont eu lieu.

Plus de détails sur les défauts n’ont pas été partagés, mais le président DIVD Victor Gevers fait allusion que les zero-days sont triviales à exploiter. Au moins 1 000 entreprises auraient été touchées par les attaques, avec des victimes identifiées dans au moins 17 pays, dont le Royaume-Uni, l’Afrique du Sud, le Canada, l’Argentine, le Mexique, l’Indonésie, la Nouvelle-Zélande et le Kenya, selon ESET.

Kaseya VSA est une solution de gestion informatique et de surveillance à distance basée sur le cloud pour les fournisseurs de services gérés (MSP), offrant une console centralisée pour surveiller et gérer les points de terminaison, automatiser les processus informatiques, déployer des correctifs de sécurité et contrôler l’accès via une authentification à deux facteurs.

REvil demande une rançon de 70 millions de dollars

Actif depuis avril 2019, le mal (alias Sodinokibi) est surtout connu pour avoir extorqué 11 millions de dollars au transformateur de viande JBS au début du mois dernier, l’entreprise de ransomware en tant que service représentant environ 4,6% des attaques contre les secteurs public et privé au premier trimestre 2021. .

Le groupe demande maintenant une rançon de 70 millions de dollars pour publier un décrypteur universel qui peut déverrouiller tous les systèmes qui ont été paralysés par un ransomware de cryptage de fichiers.

« Vendredi (02.07.2021), nous avons lancé une attaque contre les fournisseurs MSP. Plus d’un million de systèmes ont été infectés. Si quelqu’un veut négocier sur le décrypteur universel – notre prix est de 70 000 000 $ en BTC et nous publierons publiquement un décrypteur qui décrypte les fichiers de toutes les victimes, afin que tout le monde puisse se remettre d’une attaque en moins d’une heure », a publié le groupe REvil sur son site de fuite de données sur le dark web.

Kaseya, qui a demandé l’aide de FireEye pour l’aider dans son enquête sur l’incident, mentionné il a l’intention de « remettre nos centres de données SaaS en ligne un par un, en commençant par nos centres de données de l’UE, du Royaume-Uni et de l’Asie-Pacifique, suivis de nos centres de données nord-américains ».

Les serveurs VSA sur site nécessiteront l’installation d’un correctif avant un redémarrage, a noté la société, ajoutant qu’elle est en train de préparer le correctif pour publication le 5 juillet.

Avis sur les problèmes de la CISA

Cette évolution a incité l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) à émettre un avis, exhortant les clients à télécharger le Outil de détection de compromis que Kaseya a mis à disposition pour identifier tout indicateur de compromission (IoC), activer l’authentification multifacteur, limiter la communication avec les capacités de surveillance et de gestion à distance (RMM) aux paires d’adresses IP connues et placer les interfaces administratives de RMM derrière un réseau privé virtuel ( VPN) ou un pare-feu sur un réseau administratif dédié.

« Moins d’une dizaine d’organisations [across our customer base] semblent avoir été affectés, et l’impact semble avoir été limité aux systèmes exécutant le logiciel Kaseya », a déclaré Barry Hensley, responsable du renseignement sur les menaces chez Secureworks, à The Hacker News par e-mail.

« Nous n’avons pas vu de preuves que les acteurs de la menace tentent de se déplacer latéralement ou de propager le ransomware via des réseaux compromis. Cela signifie que les organisations avec de vastes déploiements Kaseya VSA sont susceptibles d’être beaucoup plus affectées que celles qui ne l’exécutent que sur un ou deux serveurs. «

En compromettant un fournisseur de logiciels pour cibler les MSP, qui, à leur tour, fournissent une maintenance et un support centrés sur l’infrastructure ou les appareils à d’autres petites et moyennes entreprises, le développement souligne une fois de plus l’importance de sécuriser la chaîne d’approvisionnement des logiciels, tout en soulignant comment les agents hostiles continuer à faire avancer leurs motivations financières en combinant les menaces jumelles des attaques de la chaîne d’approvisionnement et des ransomwares pour frapper des centaines de victimes à la fois.

« Les MSP sont des cibles de grande valeur : ils ont de grandes surfaces d’attaque, ce qui en fait des cibles intéressantes pour les cybercriminels », a déclaré Kevin Reed, responsable de la sécurité des informations chez Acronis. « Un MSP peut gérer l’informatique de dizaines à cent entreprises : au lieu de compromettre 100 entreprises différentes, les criminels n’ont besoin de pirater qu’un seul MSP pour avoir accès à toutes.