Spoiler Alert : les organisations comptant 10 000 utilisateurs SaaS qui utilisent M365 et Google Workspace ont en moyenne plus de 4 371 applications connectées supplémentaires.

Les installations d’applications SaaS à SaaS (tierces) augmentent sans arrêt dans des organisations du monde entier. Lorsqu’un employé a besoin d’une application supplémentaire pour augmenter son efficacité ou sa productivité, il réfléchit rarement à deux fois avant de l’installer. La plupart des employés ne réalisent même pas que cette connectivité SaaS à SaaS, qui nécessite des étendues telles que la capacité de lire, mettre à jour, créer et supprimer du contenu, augmente considérablement la surface d’attaque de leur organisation.

Les connexions d’applications tierces ont généralement lieu en dehors de la vue de l’équipe de sécurité et ne sont pas contrôlées pour comprendre le niveau de risque qu’elles présentent.

Le dernier rapport d’Adaptive Shield, Découvrir les risques et les réalités des applications connectées tierces, plonge dans les données sur ce sujet. Il examine le nombre moyen d’entreprises d’applications SaaS à SaaS et le niveau de risque qu’elles présentent. Voici les 5 principales découvertes.

Constat n° 1 : les applications connectées s’exécutent en profondeur

Le rapport se concentre sur Google Workspace et Microsoft 365 (M365), car il brosse un tableau clair de l’étendue des applications qui s’intègrent aux deux applications.

En moyenne, une entreprise avec 10 000 utilisateurs SaaS utilisant M365 a 2 033 applications connectées à sa suite d’applications. Les entreprises de cette taille utilisant Google Workspace disposent de plus de trois fois plus, avec une moyenne de 6 710 applications connectées.

Même les petites entreprises ne sont pas à l’abri. Le rapport a révélé que les entreprises utilisant M365 avaient en moyenne 0,2 applications par utilisateur, tandis que celles utilisant Google Workspace avaient en moyenne 0,6 applications par utilisateur.

Constat n° 2 : plus il y a d’employés, plus il y a d’applications

Contrairement à la plupart des courbes de croissance, la recherche montre que le nombre d’applications par utilisateur ne se stabilise pas ou ne plafonne pas une fois atteint une masse critique d’utilisateurs. Au contraire, le nombre d’applications continue de croître avec le nombre d’utilisateurs.

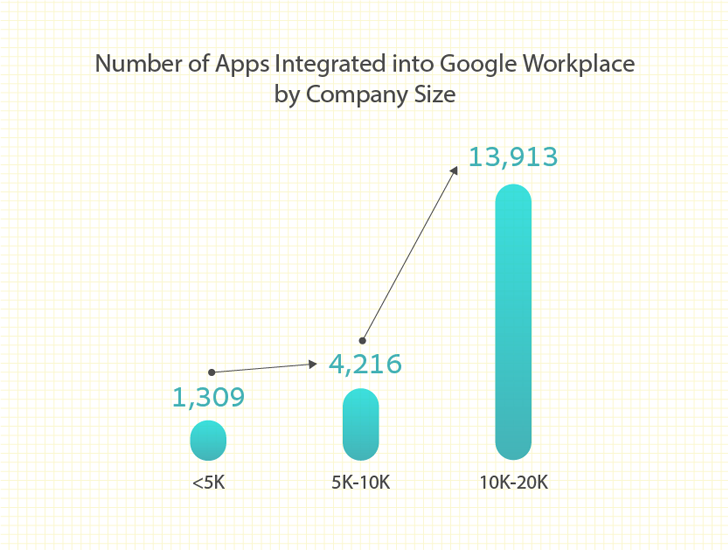

Comme le montre la figure 1, les entreprises utilisant Google Workspace comptant entre 10 000 et 20 000 employés disposent en moyenne de près de 14 000 applications connectées uniques. Cette croissance continue est choquante pour les équipes de sécurité et rend presque impossible pour elles de découvrir et de gérer manuellement le volume élevé d’applications.

|

| Figure 1 : Nombre moyen d’applications intégrées à Google Workspace par les utilisateurs |

Pour le rapport complet sur l’accès SaaS à SaaS 2023, cliquez ici.

Constat n°3 : Le risque lié aux applications SaaS à SaaS est élevé

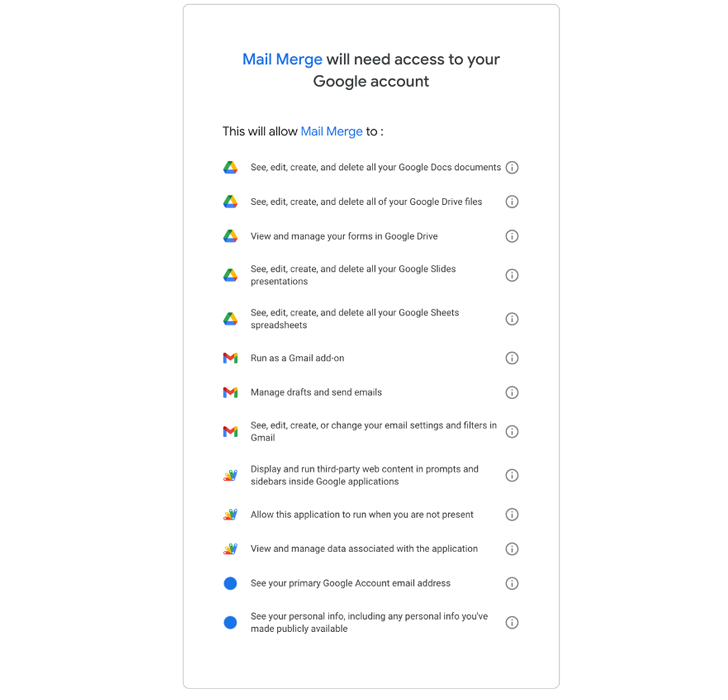

Lorsque des applications tierces s’intègrent aux applications SaaS principales, elles y accèdent à l’aide d’un processus OAuth. Dans le cadre de ce processus, les applications demandent des étendues spécifiques. Ces étendues donnent beaucoup de puissance aux applications.

Parmi les portées à haut risque, 15 % des applications M365 demandent l’autorisation de supprimer tous les fichiers auxquels l’utilisateur peut accéder. Cela devient encore plus effrayant dans les applications Google Workspace, où 40 % des champs d’application à haut risque ont la possibilité de supprimer tous les fichiers Google Drive.

Comme indiqué dans cet onglet d’autorisation, l’application demande explicitement l’autorisation de voir, modifier, créer et supprimer tous les documents Google Docs, les fichiers Google Drive, les présentations Google Slides et les feuilles de calcul Google Sheets.

Pour les équipes de sécurité habituées à contrôler les données, des ensembles d’autorisations comme ceux-ci sont troublants. Étant donné que de nombreuses applications sont créées par des développeurs individuels qui n’ont peut-être pas donné la priorité à la sécurité dans leur développement logiciel, ces autorisations fournissent aux acteurs de la menace tout ce dont ils ont besoin pour accéder et voler ou chiffrer les données de l’entreprise. Même sans acteur malveillant, un bogue dans le logiciel peut avoir des conséquences désastreuses sur les données d’une entreprise.

Figure 2 : Demande d’autorisation à haut risque d’une application tierce

Constat n°4 : les applications connectées ont également une portée considérable

Alors que le rapport plonge profondément dans les deux grandes applications SaaS, il publie également des recherches sur Salesforce (et Slack). Salesforce compte en moyenne 41 applications intégrées par instance. L’implication de ceci est remarquable.

Salesforce est principalement utilisé par un petit sous-ensemble de l’entreprise. À cet égard, il est similaire à Workday, Github et ServiceNow, qui sont utilisés par les équipes RH, développeurs et financières. Une entreprise typique de 10 000 employés possède plus de 350 applications SaaS dans sa pile, dont beaucoup sont utilisées par des services plus petits comme les applications décrites ici.

En supposant que Salesforce est typique des applications similaires, ces 350 applications s’intégrant à 40 applications chacune ajoutent 14 000 applications tierces supplémentaires à l’équation.

Constat n°5 : M365 et Google Workspace ont un nombre similaire d’applications à haut risque

L’un des points les plus intéressants était le volume élevé d’applications à haut risque se connectant à Microsoft par rapport à Google Workspace. Les applications demandent des autorisations à haut risque à M365 39 % du temps ; Les applications Google Workspace ne demandent des autorisations à haut risque que 11 % du temps. En termes de chiffres réels, une installation moyenne dans une entreprise comptant 10 000 utilisateurs SaaS utilisant M365 aura 813 applications à haut risque, tandis que Google Workspace aura 738 applications considérées comme à haut risque.

Selon toute vraisemblance, cette disparité est due au processus de création de l’application. Google exige que les applications demandant des autorisations à haut risque (il les appelle Restrictive) soient examinées. Le processus de révision est beaucoup plus facile pour ceux qui demandent des autorisations moyennes ou sensibles. Microsoft n’étiquette pas les étendues demandées avec des niveaux de gravité. Ce manque de surveillance permet aux applications qui se connectent à M365 de demander beaucoup plus facilement des champs d’application à haut risque.

La sécurité SaaS est bien plus complexe que la plupart ne le reconnaissent

Le résultat global de la lecture du rapport est l’immense défi de la sécurisation des logiciels SaaS. Il est clair que les équipes de sécurité ont besoin de visibilité sur les milliers d’applications connectées à la pile SaaS et d’effectuer une analyse coûts-avantages pour chaque application connectée à haut risque.

Les solutions de sécurité SaaS, comme Adaptive Shield, offrent aux équipes de sécurité la visibilité nécessaire pour voir les applications connectées et leurs étendues, entre autres fonctionnalités de sécurité SaaS importantes. Armées de ces informations, les équipes de sécurité seront bien mieux placées pour renforcer la sécurité de leurs applications et empêcher que les données ne tombent entre de mauvaises mains.

Planifiez une démo pour voir combien d’applications SaaS à SaaS sont connectées à votre pile SaaS