Les opérations de sécurité sont un travail 24 x 7. Cela ne s’arrête pas pour les week-ends ou les jours fériés, ni même pour la pause-café indispensable après la première heure du quart de travail. Nous le savons tous.

Chaque ingénieur SOC espère un peu de repos à un moment donné. Une de mes blagues préférées quand je parle des opérations de sécurité est « 3 ingénieurs SOC sont entrés dans un bar… » C’est la blague. Aucun ingénieur SOC n’a le temps de le faire. Ils comprennent. Ils rient. Alors pourquoi tout cela est-il vrai?

Explorons cela un peu.

- La demande d’ingénieurs SOC expérimentés dépasse de loin les talents disponibles.

- Les niveaux de volume des événements époustouflent l’imagination par rapport à il y a à peine quelques années.

- L’utilisation optimale des outils n’a souvent pas été une priorité.

Dans le domaine des opérations de sécurité, nous utilisons les SIEM depuis de nombreuses années avec différents degrés de déploiement, de personnalisation et d’efficacité. Pour la plupart, ils ont été un outil utile pour les opérations de sécurité. Mais ils peuvent être meilleurs. Comme tout outil, ils doivent être affûtés et utilisés correctement.

Après un certain temps, même un outil affûté peut devenir terne à cause d’une utilisation excessive: et avec un SIEM qui prend la forme de trop d’événements créant la redoutable ALERT FATIGUE !!!

Ceci est réel pour les opérations de sécurité et doit être résolu; car plus il y a d’alertes, plus un ingénieur doit travailler et plus il en manquera.

Insérez les règles Sigma pour SIEMS (jeu de mots); un moyen pour les opérations de sécurité de mettre en œuvre la standardisation dans les tâches quotidiennes de création de requêtes SIEM, de gestion des journaux et de corrélations de recherche de menaces.

Qu’est-ce qu’une règle Sigma, demandez-vous? Une règle Sigma est un format de signature générique et ouvert basé sur YAML qui permet à une équipe chargée des opérations de sécurité de décrire les événements de journal pertinents dans un format flexible et standardisé.

Alors, qu’est-ce que cela signifie pour les opérations de sécurité? La normalisation et la collaboration sont désormais plus possibles que jamais avec l’adoption des règles Sigma dans toute la communauté des opérations de sécurité. Sigma Rules est un projet communautaire open source qui a été lancé il y a quelques années pour créer un langage commun à utiliser dans les opérations de sécurité pour les requêtes SIEM et EDR. Cela permet aux équipes chargées des opérations de sécurité de créer des requêtes au format de règle Sigma au lieu de langages SIEM spécifiques au fournisseur.

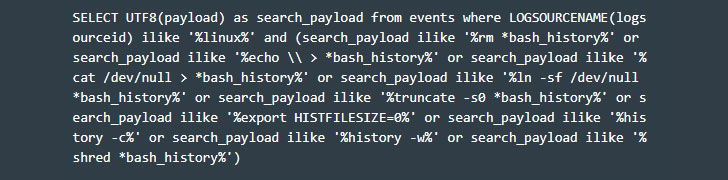

Je sais ce que vous pensez peut-être; « Eh bien, c’est fantastique que la communauté se réunisse pour s’entraider dans leurs batailles quotidiennes de cybersécurité. » Mais, j’utilise un SIEM différent de celui qui a écrit cette règle sigma ou cette règle sigma. C’est la beauté de la standardisation des règles Sigma. Ils sont destinés à tout le monde. Prenez cet exemple ci-dessous d’une requête dans un outil SIEM populaire qui recherche « Effacer l’historique des commandes » – une tactique d’évasion utilisée sous Linux.

C’est spécifique au langage de cet outil SIEM.

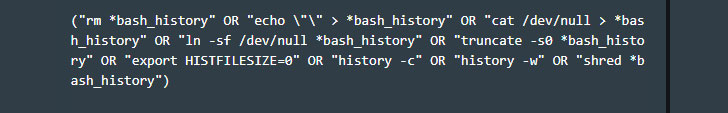

Jetez maintenant un œil à un deuxième langage SIEM pour cette même requête.

Comme vous pouvez le voir, deux recherches très différentes sur deux systèmes SIEM différents renverront exactement la même sortie, dérivée de la même règle sigma. Donc, si vous êtes comme moi et que vous vous posez la question dans votre tête, « Dois-je apprendre le langage d’un nouvel outil pour pouvoir profiter des règles Sigma? » – La réponse est non. Ces requêtes provenaient de la même règle sigma. J’ai pris cette règle sigma et utilisé un convertisseur de règles sigma tel que celui de https://uncoder.io et j’ai juste fait une traduction simple.

À l’heure actuelle, 25 traductions différentes peuvent être effectuées, y compris Grep et PowerShell, deux méthodes de recherche natives sous Linux et Windows. Les spécificités d’une règle sigma sont également simples.

Chaque règle doit inclure un titre, une source de journal, une détection et une condition, et dans chacun des champs précédemment requis, divers champs facultatifs peuvent être créés. La collaboration s’étend encore plus loin avec les règles Sigma: les flux d’informations sur les menaces, les simulations de violation et d’attaque (BAS) et d’autres technologies de validation de la sécurité facilitent l’affûtage de vos opérations de sécurité pour mieux gérer les alertes de sécurité interminables.

Aujourd’hui, chaque équipe des opérations de sécurité collecte des données de journal et crée des requêtes personnalisées pour leur analyse quotidienne. Nous savons tous que nous sommes en sous-effectif et surmenés. Pour ces deux seules raisons, en tant que communauté plus grande chargée de se défendre contre les cyberattaques, il est indispensable que la communauté dans son ensemble adopte les règles Sigma. Lancez la révolution sigma et participez à la naissance d’un standard. Sigma est né pour être un standard ouvert à l’usage de tous, quel que soit le SIEM et quelle que soit la requête.

Jusqu’à présent, les opérations du SIEM étaient véritablement une île en soi. Ce n’est plus vrai. Les normes des opérations de sécurité communautaires sont là pour rester, c’est pourquoi j’aime les règles sigma.

Pour plus d’informations, visitez www.cymulate.com et inscrivez-vous pour un Essai gratuit.