Les applications d’entreprise vivaient auparavant en toute sécurité dans les centres de données et les employés de bureau connectés aux réseaux internes à l’aide d’ordinateurs portables ou de bureau gérés par l’entreprise. Et les données étaient encerclées par un périmètre clos pour que tout soit en sécurité.

Tout cela a changé au cours des 18 derniers mois. Les entreprises et les employés ont dû s’adapter rapidement à la technologie cloud et au travail à distance. Le cloud a donné aux entreprises la souplesse nécessaire pour réagir plus rapidement au changement et l’évolutivité nécessaire pour s’adapter à une croissance rapide. Le travail à distance a stimulé la productivité en permettant aux employés d’accéder aux données cloud de n’importe où sur n’importe quel appareil.

Ce n’est pas comme d’habitude. Le data center et le périmètre de sécurité ne sont plus le centre de l’univers. Désormais, les télétravailleurs, les appareils mobiles personnels, les applications et les données sont au milieu.

Bien que les employés, les applications et les données aient quitté le bâtiment, les équipes de sécurité informatique assument toujours la responsabilité de protéger les données confidentielles et de garantir le respect des réglementations strictes en matière de confidentialité. Le risque de ne pas le faire peut être coûteux.

S’inscrire pour ce webinaire à venir pour apprendre comment réduire les risques avec la sécurité intégrée du point de terminaison au cloud.

La sécurité des données et l’accès à l’envers

Il est impossible de voir le risque quand on ne sait pas contre quoi on se bat. Les employés accèdent désormais aux données de votre cloud depuis n’importe où à l’aide d’appareils personnels et de réseaux Wi-Fi locaux que vous ne pouvez ni voir ni gérer. Quelle que soit la visibilité que vous aviez est partie. Laissé en suspens, peu – voire rien – est sous votre contrôle.

Actuellement, la sécurité des terminaux au cloud implique plusieurs outils autonomes qui résolvent des problèmes spécifiques. Mais attention : parfois, jongler avec des dizaines d’outils de sécurité – chacun ignorant que l’autre existe – augmente le risque d’exposition.

Certaines organisations s’appuient sur des réseaux privés virtuels (VPN pour l’accès à distance de la main-d’œuvre. Bien qu’ils connectent les employés aux applications et aux données cloud de n’importe où, les VPN peuvent supposer que chaque utilisateur et chaque appareil sont dignes de confiance (ils ne le sont pas). Soyez donc prudent avec les VPN. Ils peuvent laisser votre infrastructure et tout ce qui y est connecté extrêmement vulnérable.

Engluée dans l’élan de la médiocrité, l’approche de sécurité traditionnelle n’offre qu’une fraction de ce qui est nécessaire pour assurer la sécurité du point de terminaison au cloud. Il ne vous donne pas de visibilité ou d’informations sur la posture de sécurité de vos utilisateurs et points de terminaison ou applications cloud. Et il ne peut pas imposer la confiance zéro, un élément de base de la sécurité moderne.

Minimiser les risques commerciaux

Les données étant acheminées là où elles sont nécessaires, les organisations peuvent minimiser les risques en retrouvant la même visibilité, les mêmes informations et les mêmes contrôles d’accès qu’avec un périmètre. Pour ce faire, vous avez besoin d’une solution cloud qui offre de solides protections des données et de la confidentialité des points de terminaison au cloud.

Chercher recommande de prendre en compte ces trois facteurs pour minimiser le risque :

- Visibilité complète –La première étape pour sécuriser vos données est de savoir ce qui se passe. Cela nécessite une visibilité sur les niveaux de risque des utilisateurs, des appareils, des applications et des données. La visibilité joue également un rôle clé pour assurer le respect des réglementations en matière de confidentialité des données.

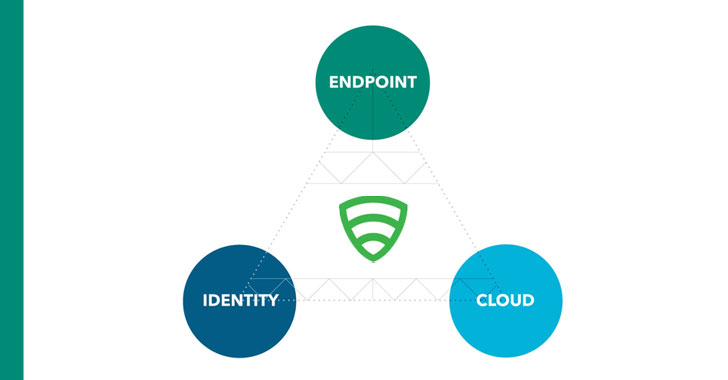

- Informations unifiées –Votre infrastructure de sécurité doit être intégrée dans une plate-forme unifiée pour gérer les politiques, détecter les cybermenaces et effectuer des enquêtes concluantes sur les incidents. Cela vous donnera des informations exploitables des points de terminaison au cloud.

- Accès sécurisé pour renforcer la productivité – Pour protéger les données sans entraver la productivité, il est essentiel d’appliquer un accès Zero Rust qui possède l’intelligence nécessaire pour comprendre et s’adapter aux changements continus des utilisateurs, des appareils, des emplacements, des applications et des données.

Protection des données du point de terminaison au cloud

Pour obtenir une visibilité, des informations et un contrôle d’accès du point de terminaison au cloud, les organisations ont besoin de capacités de sécurité de type périmètre fournies à partir du cloud. En 2019, Gartner a lancé le Edge de service d’accès sécurisé (SASE), un cadre qui répond à ces défis et appelle au déploiement de plusieurs solutions de sécurité dans une architecture unifiée.

Depuis lors, une multitude de fournisseurs ont intégré divers outils de sécurité dans leurs produits SASE. Certains offrent une sécurité cloud, mais pas de sécurité des terminaux ni d’évaluation continue des risques. D’autres ont des contrôles d’accès de base mais n’analysent pas les comportements des utilisateurs, ne détectent pas les logiciels malveillants à la volée ou n’identifient pas les écarts de conformité. Et beaucoup n’incluent pas de protections avancées des données qui chiffrent les données confidentielles, les e-mails ou les fichiers et appliquent des règles strictes de partage de données.

L’interprétation de chaque fournisseur de SASE doit être soigneusement vérifiée pour s’assurer qu’elle intègre et traite adéquatement tous les aspects critiques du fonctionnement actuel de votre organisation avec un travail à distance ou hybride en place en permanence. Cette approche de sécurité moderne, avec SASE et Zero Trust comme pierres angulaires, protégera les données des points de terminaison jusqu’au cloud en offrant une visibilité très importante sur les appareils, les utilisateurs, les réseaux, les privilèges d’accès et les applications cloud.

S’inscrire pour ce prochain webinaire pour découvrir comment Lookout offre une sécurité complète du point de terminaison au cloud à partir d’une plate-forme unifiée.