Un groupe de pirates informatiques de cyberespionnage a refait surface après une interruption de sept mois avec de nouvelles intrusions ciblant quatre sociétés cette année, dont l’un des plus grands magasins de gros de Russie, tout en apportant simultanément des améliorations tactiques à son ensemble d’outils pour tenter de contrecarrer l’analyse.

« Dans chaque attaque, l’acteur de la menace démontre de vastes compétences en red teaming et la capacité de contourner la détection antivirus traditionnelle à l’aide de ses propres logiciels malveillants personnalisés », Ivan Pisarev de Group-IB mentionné.

Actif depuis au moins novembre 2018, le russophone Groupe de piratage RedCurl a été lié à 30 attaques à ce jour dans le but de cyber-espionnage d’entreprise et de vol de documents visant 14 organisations couvrant les secteurs de la construction, de la finance, du conseil, de la vente au détail, des assurances et du droit et situées au Royaume-Uni, en Allemagne, au Canada, en Norvège, en Russie, et ukrainienne.

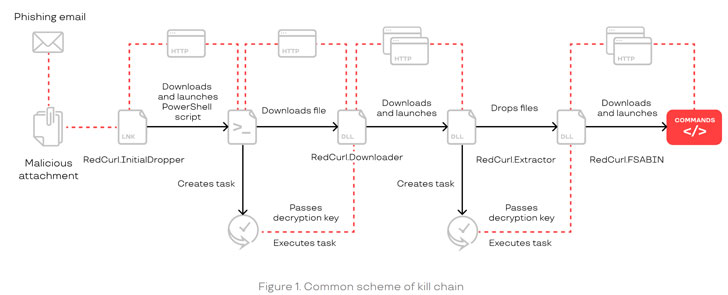

L’acteur de la menace utilise une gamme d’outils de piratage établis pour infiltrer ses cibles et voler la documentation interne de l’entreprise, telle que les dossiers du personnel, les dossiers judiciaires et juridiques et l’historique des e-mails de l’entreprise, avec des dépenses collectives allant de deux à six mois entre l’infection initiale et le le temps que les données soient réellement volées.

Le modus operandi de RedCurl marque une différence par rapport aux autres adversaires, notamment parce qu’il ne déploie pas de portes dérobées et ne s’appuie pas sur des outils de post-exploitation tels que CobaltStrike et Meterpreter, qui sont tous deux considérés comme des méthodes typiques pour contrôler à distance les appareils compromis. De plus, malgré le maintien d’un accès retranché, le groupe n’a pas été observé en train de mener des attaques motivées par un gain financier et impliquant le cryptage de l’infrastructure de la victime ou l’exigence de rançons pour les données volées.

L’accent semble plutôt être mis sur l’obtention d’informations précieuses aussi secrètement que possible en utilisant une combinaison de programmes auto-développés et accessibles au public pour obtenir un accès initial à l’aide de moyens d’ingénierie sociale, effectuer une reconnaissance, atteindre la persistance, se déplacer latéralement et exfiltrer la documentation sensible.

« L’espionnage dans le cyberespace est une caractéristique des menaces persistantes avancées parrainées par l’État », ont déclaré les chercheurs. « Dans la plupart des cas, de telles attaques ciblent d’autres États ou sociétés d’État. Le cyberespionnage d’entreprise est encore un événement relativement rare et, à bien des égards, unique. Cependant, il est possible que le succès du groupe conduise à une nouvelle tendance en matière de cybercriminalité. . »