Un chercheur en sécurité indien a publié publiquement un code d’exploitation de preuve de concept (PoC) pour une faille récemment découverte affectant Google Chrome et d’autres navigateurs basés sur Chromium tels que Microsoft Edge, Opera et Brave.

Publié par Rajvardhan Agarwal, le travail exploit concerne une vulnérabilité d’exécution de code à distance dans le moteur de rendu JavaScript V8 qui alimente les navigateurs Web. On pense qu’il s’agit du même défaut démontré par Bruno Keith et Niklas Baumstark de Dataflow Security lors du concours de piratage Pwn2Own 2021 la semaine dernière.

Keith et Baumstark ont reçu 100 000 $ pour avoir exploité la vulnérabilité afin d’exécuter du code malveillant dans Chrome et Edge.

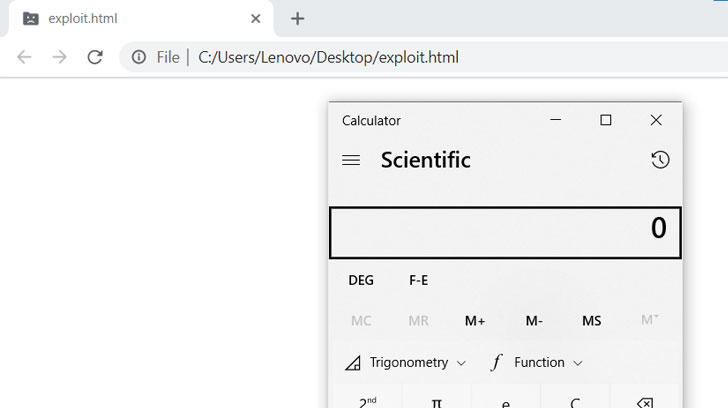

Selon la capture d’écran partagée par Agarwal, le fichier HTML PoC et son fichier JavaScript associé peuvent être chargés dans un navigateur basé sur Chromium pour exploiter la faille de sécurité et lancer l’application Windows calculator (calc.exe). Mais il convient de noter que l’exploit doit être enchaîné avec une autre faille qui peut lui permettre d’échapper à Chrome. bac à sable protections.

Il semble qu’Agarwal ait été en mesure de mettre en place le PoC en procédant à une ingénierie inverse du correctif que l’équipe Chromium de Google a poussé vers le composant open source après que les détails de la faille aient été partagés avec l’entreprise.

« Se faire sauter avec nos propres bugs n’était pas sur ma carte de bingo pour 2021 », Baumstark tweeté. « Je ne suis pas sûr que Google ait été trop intelligent pour ajouter ce test de régression tout de suite. »

Bien que Google ait résolu le problème dans la dernière version de V8, il n’a pas encore atteint le canal stable, laissant ainsi les navigateurs vulnérables aux attaques. Google devrait expédier Chrome 90 plus tard dans la journée, mais il n’est pas clair si la version comprendra un correctif pour la faille V8.

Nous avons contacté Google et nous mettrons à jour l’histoire si nous avons une réponse.