Le Rouge-gorge Framboise Le ver a été utilisé dans des attaques contre les systèmes de télécommunications et de bureaux gouvernementaux en Amérique latine, en Australie et en Europe depuis au moins septembre 2022.

« La charge utile principale elle-même contient plus de 10 couches d’obscurcissement et est capable de fournir une fausse charge utile une fois qu’elle détecte des outils de sandboxing et d’analyse de sécurité », a déclaré Christopher So, chercheur chez Trend Micro. m’a dit dans une analyse technique publiée mardi.

La majorité des infections ont été détectées en Argentine, suivie de l’Australie, du Mexique, de la Croatie, de l’Italie, du Brésil, de la France, de l’Inde et de la Colombie.

Raspberry Robin, attribué à un cluster d’activités suivi par Microsoft sous le nom de DEV-0856, est de plus en plus utilisé par plusieurs acteurs de la menace comme mécanisme d’accès initial pour fournir des charges utiles telles que LockBit et Clop ransomware.

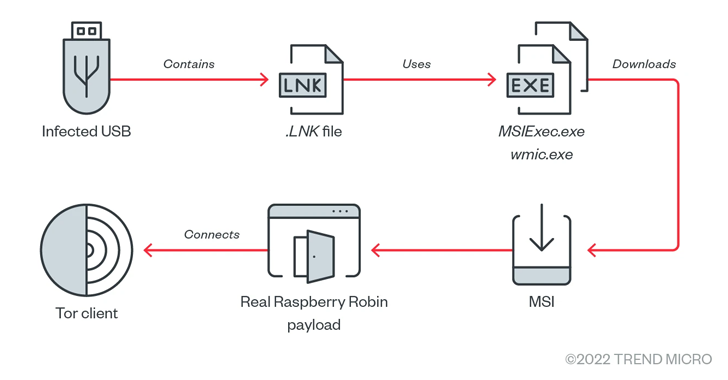

Le logiciel malveillant est connu pour s’appuyer sur des clés USB infectées comme vecteur de distribution pour télécharger un fichier d’installation MSI malveillant qui déploie la principale charge utile chargée de faciliter la post-exploitation.

Une analyse plus approfondie de Raspberry Robin révèle l’utilisation d’une obfuscation lourde pour empêcher l’analyse, avec le malware « composé de deux charges utiles intégrées dans un chargeur de charge utile emballé six fois ».

Le chargeur de charge utile, pour sa part, est orchestré pour charger la charge utile leurre, un logiciel publicitaire appelé BrowserAssistant, pour contrecarrer les efforts de détection.

Si aucun bac à sable ni analyse n’est observé, la charge utile légitime est installée et se connecte à une adresse .onion codée en dur à l’aide d’un client TOR personnalisé intégré à celle-ci pour attendre d’autres commandes.

Le processus client TOR se fait passer pour des processus Windows légitimes tels que dllhost.exe, regsvr32.exe et rundll32.exe, soulignant une fois de plus les efforts considérables déployés par l’acteur menaçant pour voler sous le radar.

De plus, la véritable routine du logiciel malveillant est exécutée dans Séance 0une session Windows spécialisée réservé aux services et autres applications utilisateur non interactives pour atténuer les risques de sécurité tels que briser les attaques.

Trend Micro a déclaré avoir trouvé des similitudes dans une escalade de privilèges et une technique anti-débogage utilisée par les rançongiciels Raspberry Robin et LockBit, faisant allusion à un lien potentiel entre les deux acteurs criminels.

« Le groupe derrière Raspberry Robin est le fabricant de certains des outils que LockBit utilise également », a théorisé la société, ajoutant qu’il « a fait appel aux services de l’affilié responsable des techniques utilisées par LockBit ».

Cela dit, les intrusions semblent être une opération de reconnaissance, car aucune donnée n’est renvoyée du domaine TOR, ce qui suggère que le groupe à l’origine du logiciel malveillant « teste les eaux pour voir jusqu’où ses déploiements peuvent se propager ».