Les secteurs de la finance et de l’assurance en Europe ont été ciblés par la Rouge-gorge Framboise ver, car le logiciel malveillant continue de faire évoluer ses capacités de post-exploitation tout en restant sous le radar.

« Ce qui est unique avec le malware, c’est qu’il est fortement obscurci et très complexe à désassembler statiquement », a déclaré Security Joes. m’a dit dans un nouveau rapport publié lundi.

Les intrusions, observées contre des organisations hispanophones et lusophones, se distinguent par la collecte de plus de données sur les machines des victimes que précédemment documenté, le logiciel malveillant présentant désormais des techniques sophistiquées pour résister à l’analyse.

Raspberry Robin, également appelé ver QNAP, est utilisé par plusieurs acteurs malveillants comme moyen de s’implanter dans les réseaux cibles. Diffusé via des clés USB infectées et d’autres méthodes, le framework a récemment été utilisé dans des attaques visant les secteurs des télécommunications et du gouvernement.

Microsoft suit les opérateurs de Raspberry Robin sous le nom de DEV-0856.

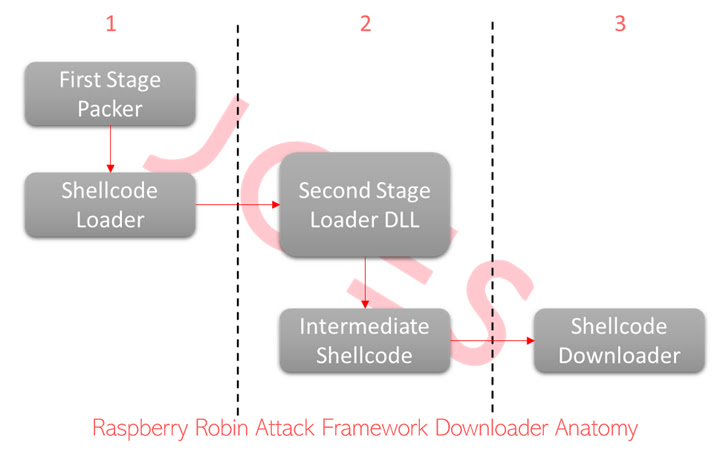

L’enquête médico-légale de Security Joes sur une telle attaque a révélé l’utilisation d’un fichier 7-Zip, qui est téléchargé depuis le navigateur de la victime via l’ingénierie sociale et contient un fichier d’installation MSI conçu pour supprimer plusieurs modules.

Dans un autre cas, un fichier ZIP aurait été téléchargé par la victime via une publicité frauduleuse hébergée sur un domaine connu pour distribuer des logiciels publicitaires.

Le fichier d’archive, stocké sur un serveur Discord, contient du code JavaScript codé qui, lors de son exécution, supprime un téléchargeur protégé par de nombreuses couches d’obscurcissement et de cryptage pour échapper à la détection.

Le téléchargeur de shellcode est principalement conçu pour récupérer des exécutables supplémentaires, mais il a également connu des mises à niveau importantes qui lui permettent de profiler ses victimes pour fournir des charges utiles appropriées, recourant même dans certains cas à une forme de ruse en servant de faux logiciels malveillants.

Cela implique la collecte de l’identifiant universel unique de l’hôte (UUID), le nom du processeur, les périphériques d’affichage connectés et le nombre de minutes écoulées depuis le démarrage du système, ainsi que les informations sur le nom d’hôte et le nom d’utilisateur recueillies par les anciennes versions du logiciel malveillant.

Les données de reconnaissance sont ensuite cryptées à l’aide d’une clé codée en dur et transmises à un serveur de commande et de contrôle (C2), qui répond avec un binaire Windows qui est ensuite exécuté sur la machine.

« Non seulement nous avons découvert une version du logiciel malveillant qui est plusieurs fois plus complexe, mais nous avons également constaté que le balisage C2, qui avait auparavant une URL avec un nom d’utilisateur et un nom d’hôte en clair, dispose désormais d’une charge utile cryptée RC4 robuste », menace a déclaré le chercheur Felipe Duarte.